发现“变脸”应用

一、背景

近日,360烽火实验室接到一例反馈:用户描述从某应用市场下载了一个记事本应用, 经过一段时间的使用后发现该应用内容变成与贷款相关。

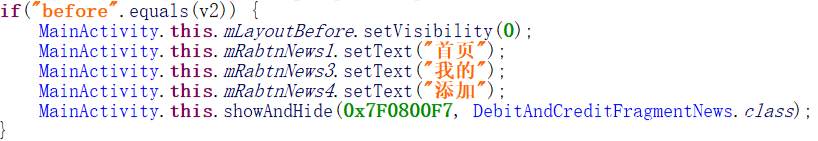

图1-1 初次使用时的软件内容

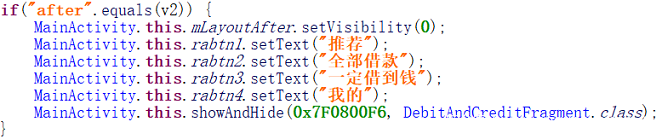

图1-2 经过一段时间之后的软件内容

随即我们根据用户反馈的内容进行快速跟进,发现该应用具有随机变换界面的功能,且变换后的应用功能已与原应用无关,因此将此应用称为“变脸”应用。

二、应用分类及上架平台

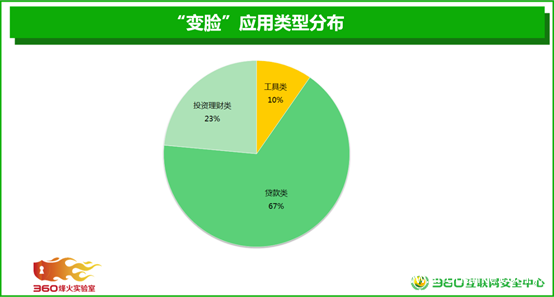

截止到2019年6月,360烽火实验室共发现“变脸”应用5400+余款,其中约10%的应用以工具类软件当“外衣”,“变脸”后变成投资理财或贷款类应用;约90%的应用为投资理财或贷款类应用,“变脸”只是更换一种理财或贷款产品,应用类型并没有改变。

图1-3 “变脸”应用类型分布情况

360烽火实验室在跟踪“变脸”应用的过程中发现,“变脸”应用在多个国内主流移动应用市场均有上架且广受好评,部分应用好评率达到95%,而且大部分应用的评论与应用功能介绍不符。

以一款名为“小猪白卡(手机)”的应用为例,该应用的介绍称其“为用户提供一键检测、智能估价、快速放款、安全可靠的专业回收服务。”在该应用的评论区可以看到近乎满分的打分和97%的好评率。而且评论内容中随处可见“贷款”、“借钱”的字样,评论内容和软件自身介绍的手机回收服务没有任何关系。这款软件实际运行后可发现内容充斥着大量网络借贷软件的推广。

图1-4 软件介绍与实际运行内容不符

解析“变脸”过程

一、“变脸”行为流程概述

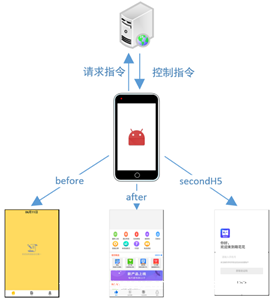

图2-1 “变脸”行为示意图

二、软件行为分析

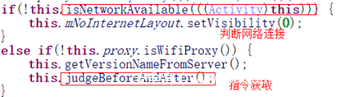

“变脸”应用首先会进行网络判断,在有网络连接的情况下访问服务器以获取“脸谱”指令,根据具体指令进行“脸谱”展示。

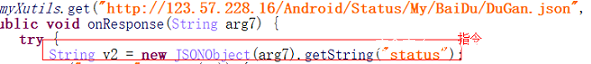

“变脸”应用获取的指令格式为{“status”:指令},当指令为“before”时,对应的代码内容及页面展示为:

当指令为“after”时,对应的代码内容及页面展示为:

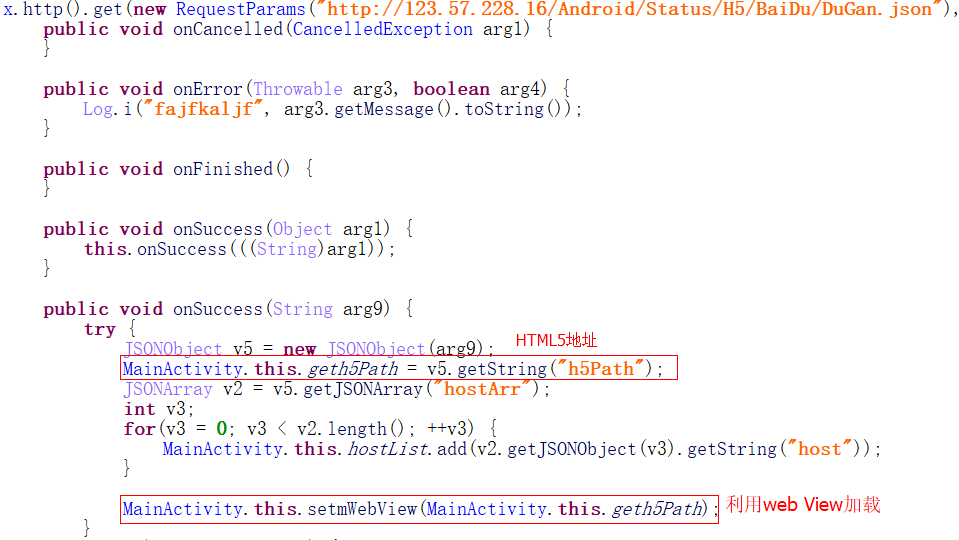

当指令为“secondH5”时,应用访问服务器获取HTML5链接地址,利用WebView进行加载。

“变脸”应用如果接收到的指令为“secondH5”,展示的内容则是HTML5页面。HTML5地址在访问服务器后返回的数据中,该数据由服务器使用者控制,具有不确定性。在分析“变脸”应用的过程中,我们实现将服务器返回的HTML5地址进行修改,替换成如下图所示内容。因“变脸”应用可能加载任意HTML5页面,用户使用过程中的风险性也就增加。

图2-11 HTML5地址替换

剖析“脸谱”线索

根据合作厂商提供的资料,北京某科技发展有限公司曾申请上架“变脸”应用。利用该公司名称查询到官网地址等信息。

图3-1 北京某科技发展有限公司信息

根据公司官网地址进行whois查询到联系邮箱等信息。

通过联系人邮箱进行whois反查,关联到七个公司。

不难看出这些公司注册的域名与贷款和钱包有关系,同时我们也追踪到,上述七个公司上架国内移动应用市场的应用包含贷款类、投资理财类,并且是“变脸”应用。

与贷款类、投资理财类应用相比,工具类应用更容易上架移动应用市场,他们利用这点优势以工具类应用名称做伪装,以达到顺利上架移动应用市场的目的,经过“变脸”后,变成贷款类、投资理财类应用。

2019年1月,360烽火实验室发布了一篇《移动平台新型诈骗解析》的文章,简述了在传统恶意应用难以获利的环境下,利用赌博、伪贷、投资理财等手段的获利模式逐步显现。这些应用从实际功能看并无恶意行为,但是它们利用法律漏洞和用户需求,能在短期内获取高额利润。目前,新的检测手段还未成熟,需要消耗更高的人工成本,体现更多的是软件审核工作者和恶意应用开发者的较量。