“您的所有文件都已加密!”,”您的设备已被锁定!”受最近技术的推动,勒索软件攻击在数量、多功能性和复杂性方面都突飞猛进。这种攻击通过持有用户资源(无论是数据资源还是非数据资源)并要求用户为解锁它们而支付赎金,从而开始有利可图的交易。

了解攻击周期并具有详尽的勒索软件分类法(特别是相关技术)可以帮助在攻击流程的各个部分制定安全措施。本文提供了勒索软件和数字勒索威胁的综合分类法,提出了一个名为I2CE3的六阶段专用攻击链。

0x01 Introduction

勒索软件即将成为个人和组织面临的最危险的网络威胁之一。2017年,FBI的互联网犯罪投诉中心(IC3)收到1783份被确定为勒索软件的投诉,调整后损失超过230万美元。此外,Verizon Enterprise在2018年数据泄露调查报告(DBIR)将勒索软件指定为最主要的恶意软件。

勒索软件,顾名思义是一种劫持用户资源的恶意软件。根据受害者担心丢失数字资产或拒绝访问数字资产的恐惧来进行勒索。勒索软件或基于勒索的恶意软件的概念最早由约瑟夫·波普博士(Joseph Popp)于1989年提出,并发布了AIDS信息木马(AIDS Info Trojan)。AIDS木马通过受感染的软盘分发给受害者,其中包括伪造的“ PC Cyborg Corporation”封面。它通过加密和融合用户名来攻击用户,并要求支付189美元来恢复文件。AIDS的作法是用恶意指令替换AUTOEXEC.BAT文件,从而使受害者计算机在系统第90次启动时无法使用。尽管AIDS Trojan使用了复杂的技术,但它仍然存在一些缺陷。一个弱点是该木马利用对称加密技术并将密钥嵌入到恶意软件本身中。

随后,Adam Young和Moti Yung 提出了对高生存力病毒使用非对称密码术(甚至是混合)的想法。作者在加密病毒学攻击中采用了公共密钥加密,并证明了这种加密对此类威胁至关重要。One-Half病毒,LZR病毒,AIDS信息木马和KOH病毒是他们研究文件中调查的恶意软件样本。如今,这种方法已广泛应用于加密勒索软件。

尽管时间很长,勒索软件仍在流行,并且其强度和多样性在最近几年达到了顶峰。自2012年以来,勒索软件诈骗及其商业模式再次兴旺。 CryptoLocker于2013年被报告,是一种加密勒索软件,在利润丰厚的加密勒索软件行业中被证明是开拓者。它在不到四个月的时间内感染了25万多个系统,收入超过300万美元。随着勒索软件即服务(RaaS)和不可追溯的支付系统的引入,这种交易在地下市场变得越来越严重。

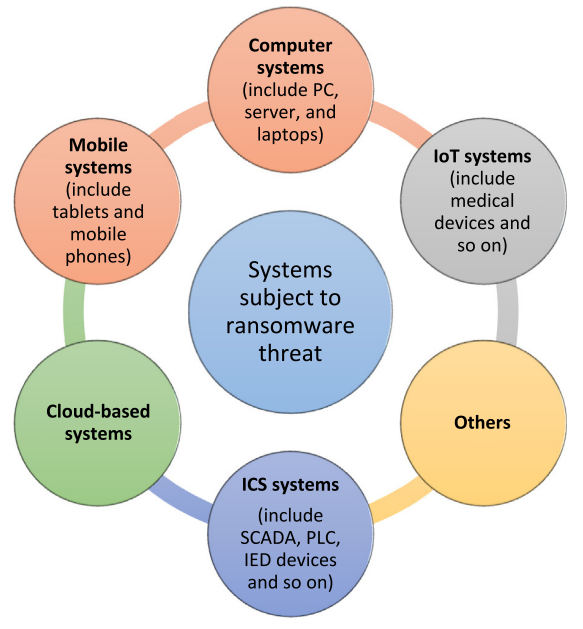

RaaS的出现为每个网络犯罪分子提供了开发和改进新勒索软件变体的方法,即使他们没有所需的技能。 WannaCry,Petya和NotPetya等攻击的爆发在2017年获得了很多关注。根据报告,索取赎金的平均金额通常为个人300美元至700美元,企业的赎金范围为10,000美元至17,000美元。据估计,2019年网络犯罪的收益将达到2万亿美元。勒索软件不仅涉及服务器和个人计算机,还涉及所有计算系统,包括智能电话、IoT设备,ICS / SCADA以及许多其他系统,如下图所示。因此,应对它是任何组织的安全要求之一。

由于技术的发展和所采用技术的不断增强,勒索软件系列的检测仍然是一项艰巨的任务,在这方面起着至关重要的作用。因此,对于所涉及的组件具有自我包容的观点可以有效地提出针对勒索软件攻击的安全解决方案,并规避它们的新变种。尽管已经进行了研究以诊断和分析一些勒索软件,但只有少数研究了勒索软件的分类。

本文第一个提出勒索软件的攻击链,无论其子类别如何。攻击步骤的细分使研究人员可以从全局和受限制的角度更深入地探索运行软件的问题。随后,回顾了进行的研究并根据建议的攻击周期隔离了防御解决方案。

0x02 Taxonomy of extortion-based attacks

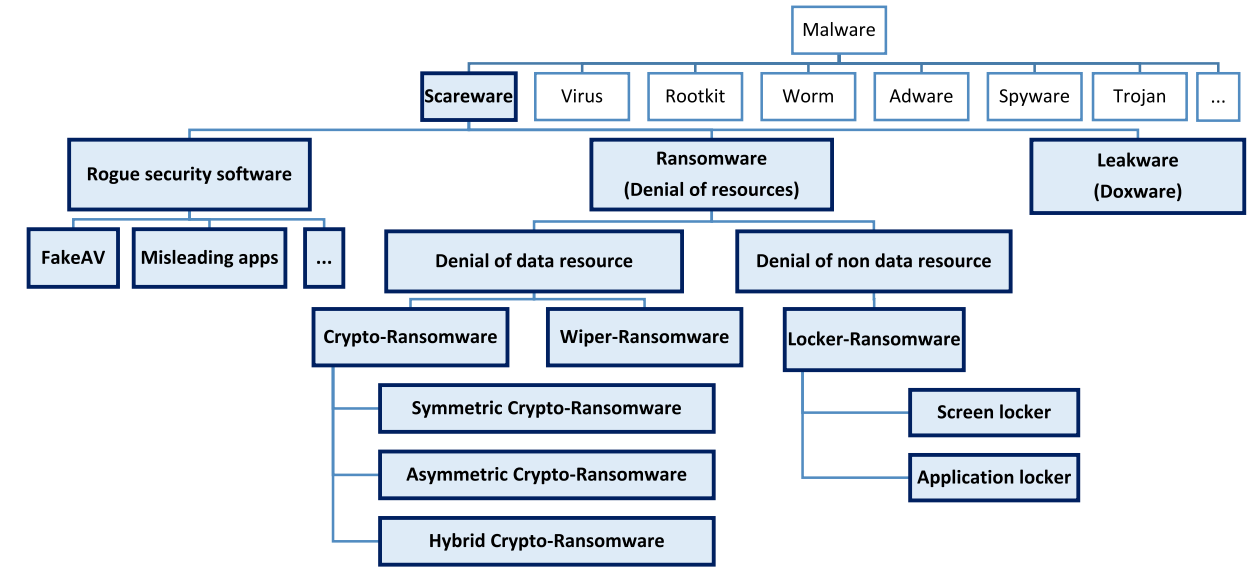

勒索软件是一种网络威胁,旨在勒索用户和阻止用户访问其资源,无论是数据还是非数据。自2005年以来,它一直是最主要的网络攻击。这种恶意软件已在网络犯罪分子之间引发了暴利交易。随着勒索软件系列的不断发展和成熟,安全研究人员已开始引入一系列分类法,以促进对勒索软件攻击的理解并以最小的数字资产损失实施适当的对策。为了更好地掌握网络攻击的功能和威胁级别,可以对网络攻击进行多种分类。本文提供了勒索软件的层次结构和分类法,将其作为恶意软件的子类,涵盖了所有基于恐惧的威胁,如下图所示。

通常,恶意软件是指对手在未经授权和不了解其所有者的情况下,在系统上执行其恶意意图的任何恶意代码。 将勒索软件归为恐吓软件(Scareware)攻击的子类别,因为勒索软件利用人们的恐惧来实现其非法和有利可图的目的。 Scareware是一种恶意软件,通过恐吓具有虚构或实际威胁的人员,迫使他们进行特殊活动。通常,所有恐吓软件攻击都可以称为基于勒索的威胁。同样,将Scareware分为三类,如下所述。

(1)流氓安全软件(Rogue security software)

流氓安全软件是最著名和最常见的恐吓软件之一。这是一个伪造的程序,伪装成反间谍软件或合法的系统实用程序,但实际上本身是恶意软件。这种恐吓软件假装它重新确认了受害机器上潜在的恶意项目或非法内容。流氓程序和传统勒索软件之间的主要区别在于,流氓软件通常不会拒绝访问资源并损坏受害设备。通常,它们会在后台作为麻烦的应用程序出现,并为了说服用户购买建议的安全解决方案而不断提醒用户有关虚假的安全警报。

伪造的防病毒软件(FakeAV)是迄今为止流行的流氓软件之一。 FakeAV告知用户其系统上存在恶意代码,并声称他们必须购买自己的软件。但实际上,fakeAV背后的团队提供的解决方案无非就是删除恶意软件本身。多数情况下,流氓应用程序的目的是从受害者那里获取金钱或发起更严重的攻击。

(2)勒索软件(Ransomware)

勒索软件的出现带来了恐吓软件行业的巨大变化。这类恶意软件通过用钱购买软件或执行特殊任务的方式劫持用户的资源并要求赎金以解锁它们,从而在其他方面形成了可观的商业模式。将勒索软件与其他类型的恐吓软件区分开的关键功能是锁住受害者的设备或有价值的数据,并阻止用户访问它们。根据占用的资源,将勒索软件分为两类:拒绝数据资源和拒绝非数据资源。

拒绝数据资源(DoDR):计算机系统中最有价值的资产是数据。此类勒索软件会阻止访问数据资源(文件),并且如果受害者想要恢复对数据的访问权,则要求受害者支付赎金。加密勒索软件是这一类别中最普遍的。尽管加密技术已被视为防止未经授权的访问的一种纯粹保护技术,但加密勒索软件主动使用该技术来加密珍贵的数据,并要求赎金以交换加密密钥。可以说,AIDS Info Trojan是第一个被发现并记录在案的加密勒索软件。由于可以从木马程序的代码中提取解密密钥,因此这种攻击并没有那么流行。根据加密机制,可以将加密勒索软件分为三类:对称,不对称和混合。

在对称的加密勒索软件中,相同的密钥用于加密和解密。这种方法的主要优势之一是其运行速度,这可以提高勒索软件攻击的性能。但是,以适当的方式管理密钥会公开它。在非对称加密勒索软件中,不同的密钥用于加密和解密。使用非对称密码系统(也称为公钥加密)可以使用更强形式的攻击。它包含一个仅由恶意软件所有者知道的私钥。使用公钥加密数据后,受害者需要私钥才能解密并返回其文件。这种加密方法的好处可以说是稳固且几乎牢不可破。这种方法的主要缺点是它的速度很慢,这在网络攻击中很麻烦。

最后,混合机制结合了对称和非对称加密技术,以便获得两种方法中的最佳方法。在混合策略中,采用非对称加密技术对会话密钥进行安全加密,这是勒索软件用于加密数据的对称密码。例如,TorrentLocker采用RSA和AES算法,随机生成的AES密钥由RSA加密。在另一种情况下,Gpcode的一种变体使用唯一的AES-256秘密密钥加密数据,并通过1024位RSA公共密钥重新加密此密钥。 CTB-Locker(Curve-Tor-Bitcoin-Locker)也位于混合加密-勒索软件类别中,该类别采用AES和椭圆曲线密码术(ECC)的组合。除了加密算法外,网络罪犯在攻击过程中还可以利用标准(例如Windows平台提供的CryptoAPI)和自定义密码系统。

尽管加密勒索软件是最流行且成功的拒绝数据资源类,但它并不是唯一的一种。在用户付款或进行活动之前拒绝用户访问其资源的任何恶意软件均被视为勒索软件。擦除恶意软件(Wiper-Ransomware)是DoDR勒索软件的另一类。尽管可以将Wiper本身分类为恶意软件的单独组,目的是破坏关键文件,但在几种基于勒索的攻击中都可以看到。因此,将其确定为DoDR勒索软件的子集。传统的擦除恶意软件旨在破坏而不是经济利益,Shamoon和StoneDrill是臭名昭著的恶意软件家族。

原则上,大多数擦除勒索软件都具有使用自己的恶意代码修改和覆盖负责引导操作系统的主引导记录(MBR)的功能,以便在删除数据资源后使系统无用。 但是,该功能在勒索软件的其他系列中可能存在。有多种数据销毁方法使数据无法使用,尽管有擦除勒索软件的预定义结构,但由于实施中存在的错误,某些加密勒索软件攻击可能会归为此类。

WannaCry是2017年数据破坏攻击的样本。它使用AES和RSA的组合来加密文件,并为每个受害者生成了唯一的比特币钱包地址。但是,由于竞态条件错误,此代码无法正确执行,攻击者无法确定哪些受害者已经付款。随后,受害者没有机会重新获得他们的数据。除了WannaCry之外,Petya,PetWrap,NotPetya,AnonPop,Ordinypt和MBR-ONI也被视为具有破坏性的攻击,在类法中将其归入擦除勒索软件类。例如,Ordinypt是一种Wiper-Ransomware,它使用随机数据替换文件的内容,并要求0.12比特币(600欧元)的赎金。

拒绝非数据资源(DoNR):第二类运行软件可防止受害者访问设备或系统实用程序,但保留用户数据不变。乍一看似乎无法访问数据,但与前一组(即DoDR)的主要区别在于数据不会被篡改或破坏。因此,与DoDR相比,DoNR在勒索受害者方面的效率较低。最著名的、也许是唯一属于DoNR的类别是Locker-Ransomware,它使用锁定机制来对受害者进行锁定。由于类似于恶意安全软件的Locker-Ransomware攻击不会对设备造成致命威胁,也不会破坏数据,因此,他们必须使用社交工程技术说服并迫使受害者支付索马里索要的费用。物联网设备,尤其是在健康和紧急情况领域,是此类攻击的目标。

勒索软件的目标是比包含存储有价值数据的计算机系统或云存储更多的移动,物联网和ICS设备成为了勒索软件的目标。取决于被阻止的非数据资源,Locker-Ransomware攻击被分为多个子类。这些资源可以包括操作系统,应用程序,服务,用户界面和其他实用程序。例如,Trojan.Ransomlock.G锁定用户的屏幕,并显示覆盖整个桌面的全屏赎金说明

Lockdroid及目标为Android平台的许多变体,并运用一系列心理技巧诱使受害者支付赎金。 Reveton是Locker-Ransomware的另一个例子,该示例可锁定屏幕并完整保留文件。它还会禁用任务管理器,并假装发现受害者计算机中存在非法活动的执法机构的消息。其他一些Locker Ransomware倾向于锁定浏览器。大多数浏览器锁屏是跨平台的和客户端的, Browlock是其中的一个样本。

(3)泄露软件(Doxware)

基于勒索的威胁已达到新的水平。恐吓软件或基于恐惧的攻击的另一类是泄露软件。这是数字劫持和网络勒索的新发展。单词Doxing意味着在互联网上发布机密和个人信息。 泄露软件利用间谍软件和信息窃取程序的机制,在某些情况下,将它们与勒索软件方法(例如加密或锁定)结合在一起。首先,Leakware不会拒绝用户访问资源(主要是私有和有价值的数据),除非受害者支付了赎金,否则它对所有人都是可见的。

这个概念最初是由亚当·杨(Adam Young)在2003年通过引入具有新颖功能的加密病毒正式提出的。自2017年以来,威胁变得更加有害。通常,泄露软件比所有勒索软件都更危险,因为备份策略无法减轻其造成的损害。与其他基于勒索的攻击相比,泄露软件更糟糕,更持久,这是因为即使受害者支付了赎金也可能仍受到威胁,因为数据的副本已由攻击者掌握。看上去Charger(以EnergyRescue作为应用程序名称)是适用于Android平台的省电应用程序,但它会窃取用户的SMS消息和联系人列表,并锁定设备。然后,它威胁要在黑市上出售其个人信息,从而勒索受害者。

0x03 I2CE3: Ransomware attack chain

勒索软件攻击及其种类正以惊人的速度增长。它给个人和组织留下深刻印象的能力,对攻击者的风险和成本不高,不必为被盗数据(例如信息窃取者)寻找买家,能够在众多设备上进行部署使勒索软件成为一种从攻击者的角度来看非常便利的武器。为了有效应对此类网络威胁,需要理解攻击步骤。攻击过程的分离使研究人员和安全专业人员可以达成共识,从而可以传达他们的想法并讨论在攻击连续性的每个阶段识别和阻止威胁的问题。

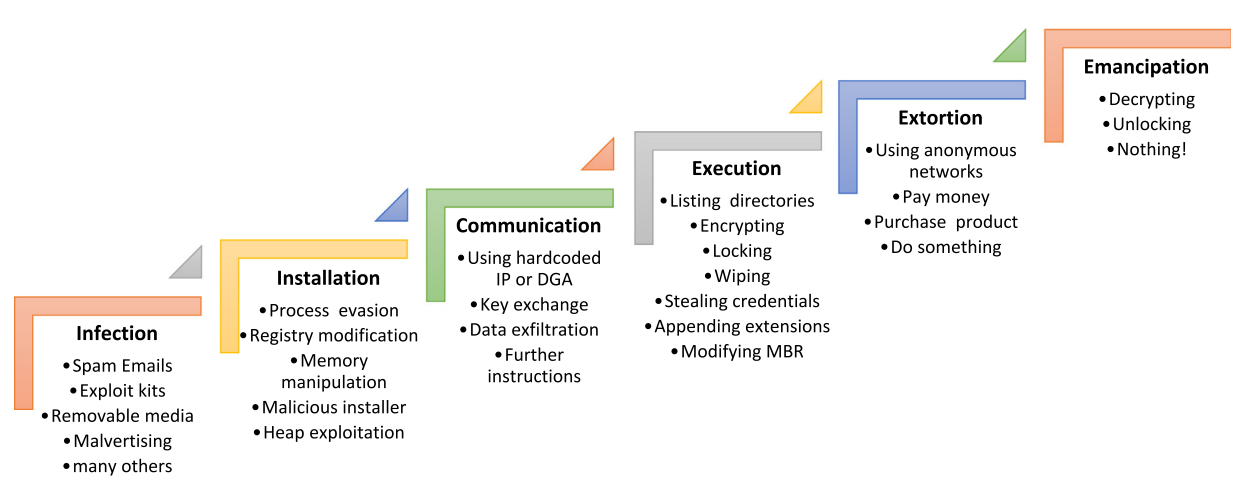

勒索软件攻击在恶意有效负载通过感染媒介之一传递到受害机器的那一刻开始。控制设备后,成功的勒索软件攻击将禁止用户访问该设备或其中存储的数据。措施主要包括加密和锁定。下一步是留下勒索信息,并告知用户她/他的资源已被加密。为了在网络世界中持久生存,勒索软件活动应承诺在收到勒索赎金后解密数据资源或解锁非数据资源。否则,勒索软件活动将很快在受害者中失去声誉。这就是不同勒索软件类别中发生的所有事情。本文提供了一个涵盖各种勒索软件的攻击周期,下图阐述了攻击进行过程中的每个阶段。

(1)感染阶段

所有勒索软件攻击都始于将恶意代码传递给受害者的那一刻。这项工作是通过在攻击链的第一部分(即感染阶段)中通过感染媒介完成的。尽管存在多种感染媒介,但勒索软件攻击主要使用网络钓鱼电子邮件和漏洞利用工具。垃圾邮件包含恶意附件(例如,包含宏的Microsoft Office文档,带有JavaScript的PDF文件)或指向受感染网站的链接。第一个需要用户交互才能单击并下载恶意负载,而后者则不需要。尽管漏洞攻击工具本质上是0-day漏洞,但攻击者还是更喜欢通过网络钓鱼电子邮件和社交工程技术来传播。对于移动端勒索软件,最常见的感染媒介之一是从不受信任的站点或没有必要安全控制措施的应用商店下载恶意应用,Charger和Lockdroid是该组的样本。

第一个已知的勒索软件AIDS Trojan使用受感染的软盘将恶意软件分发给受害者。随着僵尸网络的扩展和兴起,提高了将垃圾邮件分发给尽可能多的用户的速度。 CryptoLocker使用Gameover ZeuS僵尸网络通过垃圾邮件向其许多受害者传播。同样,CryptoWall,Cerber,Jaff和Locky是通过垃圾邮件发送的勒索软件。但是,在勒索软件的分发中,使用多种漏洞利用工具是明智的。根据报告,Angler,Neutrino,Magnitude,Nuclear和RIG是利用漏洞工具包,已在某些勒索软件系列(如CryptXXX,CryptoWall,Cerber和Locky)中用作分发方法。

尽管大多数勒索软件变体都是通过感染媒介传播的,但仍有一些以自我传播的方式运行的种类。因此,预计在网络勒索攻击中将出现“加密蠕虫”的新纪元。随着垃圾邮件活动的效率降低,这一概念将更加突出。 WannaCry比其他常见的勒索软件更具恶性,因为它具有自我传播的特性,可以在感染阶段利用它来利用关键漏洞。在WannaCry爆发之前,ZCryptor表现出了这种行为,并在Windows平台上采用了蠕虫样的感染媒介。

(2)安装阶段

恶意负载大部分是通过Droppers下载的。通过上述媒介将恶意代码传递给受害计算机后,勒索软件进入安装阶段。在这一点上,勒索软件必须在系统上安装自身并控制设备,而不会引起安全软件的注意。为此,勒索软件利用了多种技术。基于签名的安全工具无法轻易识别的过程之一就是代码注入。进程镂空是一种代码注入技术,恶意软件已使用它隐藏自身。例如,TorrentLocker使用此技术将恶意代码注入合法的Windows进程中[36]。它利用explorer.exe作为其空心过程。同样,CryptoWall和GlobeImposter是其他利用进程镂空(Process Hollowing)从看似合法的过程中执行其活动的示例。Process Doppelgänging是一种用于跨进程注射的新颖且非常隐秘的技术。此技术有点类似于过程镂空,并且可以绕过大多数现代安全系统。Process Doppelgänging利用NTFS事务来掩盖可执行文件的加载。它被视为无文件攻击,因为恶意代码未存储在磁盘上。 SynAck是第一个采用ProcessDoppelgänging的勒索软件系列,可逃避实时文件扫描。

在安装过程中逃避防病毒解决方案的另一种欺骗性方法是将恶意软件隐藏在安装程序包中。最近,已经观察到勒索软件活动采用的新型恶意Nullsoft可脚本安装系统(NSIS)安装程序的浪潮。尝试通过包含非恶意组件来使其看起来尽可能正常。在较新版本的NSIS安装程序中,Nullsoft安装脚本负责将加密的恶意有效负载加载到内存中,对其解密并执行其代码区域。在删除臭名昭著的勒索软件系列的安装程序中已经看到NSIS,例如Cerber,Locky,CryptoWall,Wadhrama和CTB-Locker。为了确保无法恢复加密的数据资源,在许多加密勒索软件或Wiper勒索软件的示例中,将使用vssadmin.exe工具删除volume shadow copy。此外,取决于平台,勒索软件会对系统进行一些更改,以在系统重新引导和启动之间保留这些更改。

(3)通信阶段

勒索软件安装完成后,便开始收集受害者的信息。此信息稍后会被泄露,其中包括受害者的IP地址、位置、操作系统、浏览器及其插件的版本、设备上安装的安全工具等。一些勒索软件系列需要与主要恶意因素进行初步沟通,以便执行其进一步的行动。在通信阶段,勒索软件将尝试与其命令和控制(C&C或C2)服务器建立连接。在许多其他类型的恶意软件中,此行为经常发生。但是在勒索软件攻击中,尤其是在加密勒索软件的情况下,这种通信主要是为了交换加密密钥并接收继续攻击所需的指令。

通过IP地址或域名与C&C服务器建立连接。由于通过分析技术检测到恶意软件本身中的硬编码IP和域名,并导致攻击失败,因此攻击者开始使用技巧来抵抗和匿名化其通信。为了隐藏对手的位置并实现匿名,勒索软件背后的网络犯罪分子采用了提供匿名网络通信的系统,例如The Onion Router(Tor)和Invisible Internet Project(I2P)。另一个最近使用的技巧是域生成算法(DGA),该算法为C&C操作提供具有多个重定向级别的域名,以增强混淆并降低删除的可能性。在这种机制中,恶意软件二进制文件中的嵌入式代码用于创建用于生成伪随机域的种子。然后,勒索软件发出DNS查询,以查找可能的注册域以与C&C服务器通信。

对于移动勒索软件攻击,大多数攻击都利用简单的HTTP / S连接与C&C服务器通信。已经发现了Simplocker的新变体,它使用可扩展消息和状态协议(XMPP)绕过安全措施。它采用此合法的消息传递中继服务器以便与C&C服务器联系。结果,它的通信看起来很正常,并且很难跟踪C&C流量。同样,可以使用传输层安全性(TLS)对XMPP上的所有通信进行加密。在某些勒索软件系列中,通信阶段至关重要。

例如,CryptoLocker尝试查找活动的C&C服务器并通过DGA生成的域连接到该服务器。如果连接失败,则不会触发恶意行为,并且样本不会进入执行阶段[20,25]。 TorrentLocker是另一个示例,如果它无法连接到其命令服务器,它将不加密文件。相比之下,诸如Bart和新版本的RAA的勒索软件则不需要进行恶意操作和数据加密就可以连接到C&C服务器。

(4)执行阶段

勒索软件与其他基于恐吓攻击的主要区别在于,它会阻止用户访问数字资源(无论是数据还是非数据)。该目标通过多种机制来实现,包括加密,锁定或删除。在“ Crypto-Ransomware”和“ Wiper”类别中,需要执行一个步骤来搜索应受到攻击的重要文件。对于不同类型的勒索软件,遍历策略会有所不同。搜索过程可以像查找具有特定扩展名的文件一样简单,这些扩展名将考虑最后访问的文件或文件的熵,从而扩展到更复杂的过程。一些勒索软件样本采用Windows的卷管理功能(例如GetLogicalDrives和GetDriveType)来查找网络驱动器以执行破坏性操作并加密存储在它们上的目标文件的内容。在枚举所有目录后,根据所使用的加密算法或策略,恶意操作开始于数据资源。仅对与预定义扩展名(或条件)匹配的文件进行加密或处理。

在采用快速对称加密算法的绝大多数Crypto-Ransomware系列中,密钥都是预先计算的。结果导致整个密钥调度在整个加密过程中都驻留在内存中。在非对称和混合加密勒索软件的情况下,加密所需的密钥在通信阶段被传递到受害机器。但是,在某些变体中,此密钥将在受害计算机上生成并发送回C&C服务器。篡改所选文件后,根据勒索软件的类型,将在受影响的文件名的末尾附加一个新的特殊扩展名。有些种类不仅会加密文件的内容并使它们无法使用,还会更改文件名。这将使受害者无法正确估算损失金额。

加密勒索软件系列可以利用各种加密算法以及标准或定制的加密系统。例如,RansomCrypt在机器上运行后,开始迭代所有文件,并使用标准的TEA算法(一种简单的分组密码)对其进行加密。诸如Locky和CryptoLocker之类的其他家族可能会利用更复杂的分组密码(例如AES)以及另一种算法来加密目标文件的内容。在属于Wiper类别中,此阶段可能会用垃圾数据覆盖目标文件的内容。在拒绝非数据资源攻击时,通过锁定机制来识别和限制目标资源。在这种攻击中,设备本身或某些应用程序将无用,而不是操纵数据资源。属于此类别的许多勒索软件都利用受害者计算机上的全屏窗口,并以不同的方式限制用户对该页面的访问。这可以通过创建虚拟桌面,更改注册表项或取消某些进程来完成。

尽管信息盗窃不是预定的勒索软件恶意软件的一部分,但某些病毒株具有此功能。可以以间谍活动为目的或以横向移动为目的来进行这种窃取。例如,Petya从受感染计算机中窃取凭据,然后使用它们将自身传播到其他设备。另外,SamSam(最著名的目标勒索软件样本)也具有此功能。 Cerber的最新变种以盗窃比特币的形式出现。HDDCryptor利用实用程序工具从上次会话中提取凭证,以访问先前未安装的先前访问的网络驱动器。最终,在执行任何恶意操作后,许多勒索软件家族篡改了MBR,并用自己的引导加载程序替换了该MBR以显示勒索记录。

(5)勒索阶段

与许多其他类型的恶意软件不同,勒索软件通常会通知受害者他们已受到特定攻击的影响,要摆脱这种攻击必须遵循说明。它没有为地下市场中的失窃数据找到合适的狂热买家,而是通过阻止用户访问设备或数据来直接勒索用户金钱。在此阶段,勒索说明通常以基于受害者机器IP地址地理位置的语言(以背景图像,HTML文件,文本文件等形式)显示。勒索说明包含有关如何付款以及如何将数据或设备恢复为原始状态的必需说明。在许多勒索软件系列中,勒索说明的文本内容被硬编码在恶意软件二进制文件本身中。其他变体可以在第一次通信时从C&C服务器下载它。稍后仅将特定于用户的信息和必要的Tor链接添加到勒索说明中。

本节中最常使用社会工程学技术说服受害者支付赎金。为此,许多加密勒索软件和Wiper-Ransomware系列都指定了一个截止日期,即如果到那时还没有付款,则私钥(解密所需的密钥)将被永久销毁或所请求的金额将增加一倍。此外,大多数Crypto-Ransomware为少数受感染文件提供免费解密服务,以确保受害者支付赎金。在许多勒索软件系列中,显示勒索页面后,进程自身被杀死。

AIDS Trojan是第一个有说明的勒索软件,它要求受害者通过国际汇票或银行本票来付款,并发送给邮政局。如今,有许多匿名或伪匿名的付款方式。这是网络罪犯中这种有利可图的攻击之所以增长的原因之一。支付方式包括电汇和基于在线凭单的支付系统,再到各种流行的加密货币的使用。例如,较早版本的CryptoLocker提供了不同的选项,包括cashU,Ukash,paysafecard,Green Dot MoneyPak(仅适用于美国)和比特币,用于支付受害者的费用。尽管在较新的版本中,仅提供MoneyPak和比特币。鉴于比特币作为一种加密货币的流行,其伪匿名性和几乎去中心化的可能性,以及拥有多个独立于用户真实身份的比特币地址的可能性,比特币的使用已广泛用于重罪活动,尤其是在诸如此类的数字勒索攻击中作为勒索软件。除了在所有地理区域都可以使用比特币外,另一个优势是交易的不可逆性。

财务动机不再仅仅是攻击者的动机。出于政治目的、间谍活动、破坏活动或伪装其他类型的恶意软件,出现了许多勒索软件攻击。例如,来自Palo Alto Networks的Unit 42研究小组发现了一种新的勒索软件,称为RanRan,具有政治动机而不是金钱支付。它针对中东组织,并通过迫使受害者发表针对中东政治领导人(受害者的国家领导人)的煽动性政治声明来勒索他们。 Rensenware是具有非财务动机的另一个示例,看起来更像是在开玩笑。为了解密文件,它要求受害者在赎金记录中指定的射击游戏TH12 ∼ Undefined Fantastic Object中获得所需的分数。为了说明勒索软件诈骗背后的动机,将请求的勒索软件分为两个主要类别:财务和非财务。

(6)解锁阶段

在商业世界中生存的条件是履行义务,非法网络贸易也不例外。勒索软件背后的黑客必须在从受害者那里收到赎金后才能释放被劫持的资源,以便他们能够在随后的攻击中继续赚钱。一些勒索软件变种非常重视这一原则,因为它们甚至向受害者提供在线聊天服务或其他功能,以确保资源解放过程的完整性,如果有任何问题,它们也可以提供帮助。

在加密勒索软件攻击中,在支付了赎金之后,指向受害人专用解密工具的链接会发送给受感染的用户。 TorrentLocker,CTB-Locker和TeslaCrypt以这种方式起作用,并在付款完成后提供解密工具。但是,有些类别故意或由于勒索软件设计中的错误而无法在收到勒索后恢复受害者的资源。NotPetya,即使受害者同意付款,NotPetya也会擦除解密所需的Salsa20流密码密钥。

0x04 Conclution

在本文中重点研究了基于恐吓的攻击,尤其是勒索软件,并提供了涵盖所有新样本的详尽分类法。研究的另一方面是针对此类威胁,提出一个称为I2CE3的专门攻击链。将攻击过程分为不同的部分,并了解每个阶段采用的技术。下一篇文章中提供了该攻击链在实际案例研究中的应用、相关技术的作用以及防御方法。