作者:天融信阿尔法实验室

目录

一、背景介绍

二、泄漏工具包分析

2.1 EASYBEE

2.2 ESTEEMAUDIT.

2.3 ETERNALROMANCE.

2.4 ENGLISHMANSDENTIST.

2.5 ESKIMOROLL.

2.6 ZIPPYBEER.

2.7 ETERNALSYNERGY.

2.8 Eternalblue.

2.9 Doublepulsar

2.10 Explodingcan.

2.11 Easypi

2.12 Emphasismine.

2.13 Ewokfrenzy.

2.14 ETRE.

2.15 Eclipsedwing.

2.16 Erraticgopher

2.17 Eternalchampion.

2.18 Educatedscholar

2.19 Emeraldthread.

2.20 EARLYSHOVEL.

2.21 Ebbshave.

三、2017漏洞总结

3.1 2017Solaris漏洞

3.2 2017Windows漏洞

3.3 利用漏洞的蠕虫传播

一、背景介绍

本文档主要剖析2017年nsa泄漏的国家网络武器库工具列表的内容,重点分析涉及的受影响的系统及危害程度,文件内容及补丁修补情况。

2017年4月14日,Shadow Brokers再次泄露出一份震惊世界的机密文档,其中包含了多个 Windows 远程漏洞利用工具,可以覆盖全球 70% 的 Windows 服务器,影响程度非常巨大。除Microsoft Windows以外,受影响的产品还有: IBM Lotus Notes,Mdaemon, EPICHERO Avaya Call Server,Imail。

2017 年 4 月 8 日,“Shadow Brokers” 公布了保留部分的解压缩密码,有人将其解压缩后的上传到Github网站提供下载。

2017 年 4 月 14 日晚,继上一次公开解压密码后,“Shadow Brokers” ,在推特上放出了第二波保留的部分文件,下载地址为https://yadi.sk/d/NJqzpqo_3GxZA4,解压密码是 “Reeeeeeeeeeeeeee”。 此次发现其中包括新的23个黑客工具。具体请参考:https://github.com/misterch0c/shadowbroker/blob/master/file-listing

2017年5月12日晚,一款名为Wannacry 的蠕虫勒索软件袭击全球网络,这被认为是迄今为止最巨大的勒索交费活动,影响到近百个国家上千家企业及公共组织。 该蠕虫利用了泄漏的NSA武器库中的“永恒之蓝”漏洞进行传播。同时该软件被认为是一种蠕虫变种(也被称为“Wannadecrypt0r”、“wannacryptor”或“ wcry”),像其他勒索软件的变种一样,WannaCry也阻止用户访问计算机或文件,要求用户需付费解锁。 一旦电脑感染了Wannacry病毒,受害者要高达300美元比特币的勒索金才可解锁。否则,电脑就无法使用,且文件会被一直封锁。 研究人员还发现了大规模恶意电子邮件传播,以每小时500封邮件的速度传播杰夫勒索软件,攻击世界各地的计算机。

2017年5月15日,自勒索蠕虫WannaCry之后又有一种新的蠕虫EternalRocks(永恒之石)通过SMB进行了攻击传播,同样是利用了NSA工具,EternalRocks利用了ETERNALBLUE、ETERNALCHAMPION、ETERNALROMANCE、以及ETERNALSYNERGY四个NSA的SMB漏洞利用工具,同时具备了漏洞扫描工具SMBTOUCH和ARCHITOUCH ,还有一个后门感染工具DOUBLEPULSAR。天融信阿尔法实验室经过样本分析判断,虽然蠕虫永恒之石不具备主动恶意破坏功能,但是在会在感染设备上留后门进行贮存,同时相比之前的勒索蠕虫,永恒之石蠕虫利用的技术及方式更加复杂高级,犹如一颗定时炸弹,后续带来不确定性的危害更高。

二、泄漏工具包分析

2.1 EASYBEE

2.1.1漏洞介绍

EasyBee是NSA开发的针对邮件系统MDaemon代码执行漏洞的一个工具,它支持多个版本MDaemon是一款著名的标准SMTP/POP/IMAP邮件服务系统,由美国Alt-N公司开发。它提供完整的邮件服务器功能,保护用户不受垃圾邮件的干扰,实现网页登陆收发邮件,支持远程管理,并且当与MDaemon AntiVirus插件结合使用时,它还保护系统防御邮件病毒。它安全,可靠,功能强大,是世界上成千上万的公司广泛使用的邮件服务器。

2.1.2影响版本

该工具主要对MDaemon的以下几个版本有影响,

9.5.2 9.6.0 9.6.1 9.6.2 9.6.3 9.6.4 9.6.5 9.6.6

10.0.1 10.0.2 10.0.3 10.0.4 10.0.5 10.1.0 10.1.1 10.1.2

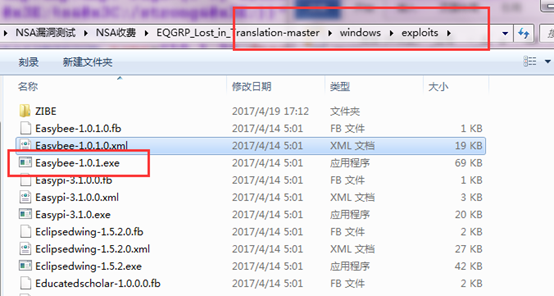

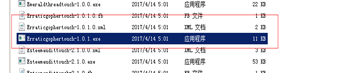

2.1.3所在位置

\windows\exploits\Easybee-1.0.1.exe

2.1.4危害评估

利用EasyBee需要知道MDaemon管理员账户、密码

可被勒索软件利用

传播性:低

利用难度:高

2.1.5文件详细说明

MD5: 2DEE8E8FCCD2407677FBCDE415FDF27E

编译时间: 2009年12月8日20:33:20

2.1.6补丁情况

升级到最新版

http://www.altn.cn/download/download.htm

2.2 ESTEEMAUDIT

2.2.1漏洞介绍

windows 2000操作系统的一项新特性是支持smart card和smart card readers。当smart card用于客户端认证、登录、代码签名时,私钥的操作都是在smart card而不是主机中完成的,这就为域中的重要系统提供了较高的安全保障。密码和私钥管理是由cryptographic service provider(CSP) modules完成的。CSP可以由硬件实现,或者软件实现,也可以由二者结合。

windows server 2003在处理来自Gemplus GemSAFE Card的远程登录过程中存在一个越界写漏洞和一个逻辑不正确漏洞,利用代码模拟出一个Gemplus GemSAFE card硬件设备来与服务器进行远程桌面通信,通信协议则采用的是开源的RDP。通过伪造一系列smart card登录认证所需要的数据包来触发漏洞并最终实现远程代码执行。

2.2.2影响版本

Windows XP、Windows server 2003,开放3389端口的域控环境

2.2.3所在位置

\windows\exploits\Esteemaudit-2.1.0.exe

2.2.4危害评估

使用此工具需要进入域环境,并且目标主机开放3389端口,如果满足以上两个条件,攻击者可以利用此工具在域环境中传播勒索软件。

2.2.5文件详细说明

MD5: 1D2DB6D8D77C2E072DB34CA7377722BE

编译时间: 2012年10月2日16:13:30

2.2.6补丁情况

微软针对xp,2003系统推出了补丁

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

2.3 ETERNALROMANCE

2.3.1漏洞介绍

在使用SMB发送数据的时候,通过构造特殊格式混淆类型从而造成SMBV1溢出漏洞 ,允许攻击者发送特殊构建的网络消息给运行server服务的计算机,成功利用漏洞可导致计算机停止响应,直至重新启动。

2.3.2影响版本

XP_SP0SP1SP2SP3_X86

XP_SP1SP2_X64

SERVER_2003_SP0SP1SP2

VISTA_SP0SP1SP2

SERVER_2008_SP0SP1SP2

WIN7_SP0SP1

SERVER_2008R2_SP0SP1

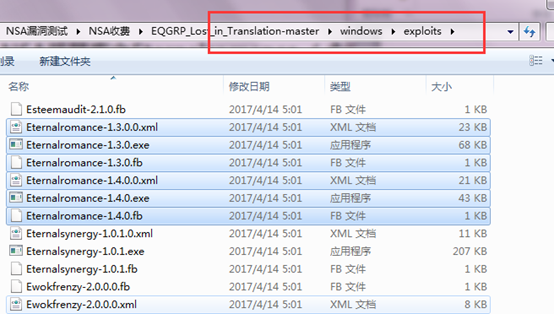

2.3.3所在位置

2.3.4危害评估

只要是对外开放445端口且没有打补丁的主机都可能被攻击,被攻击的主机能被植入勒索软件,此漏洞的利用难度较低

2.3.5文件详细说明

Eternalromance-1.3

MD5: 8D3FFA58CB0DC684C9C1D059A154CF43

编译时间: 2011年8月18日 20:35:33

Eternalromance-1.4

MD5: 4420F8917DC320A78D2EF14136032F69

编译时间: 2012年5月19日 18:31:23

2.3.6补丁情况

MS17-010补丁

停止使用SMBv1

关闭445端口

https://technet.microsoft.com/zh-cn/library/security/MS17-010

2.4 ENGLISHMANSDENTIST

2.4.1漏洞介绍

通过SMTP漏洞攻击,默认端口25。

EPICHERO Avaya Call Server 的0day,使用Outlook Exchange WebAccess规则向用户发送邮件的时候会触发客户端的可执行代码漏洞

2.4.2影响版本

MS Exchange 2000

MS Exchange 2003

MS Exchange 2007

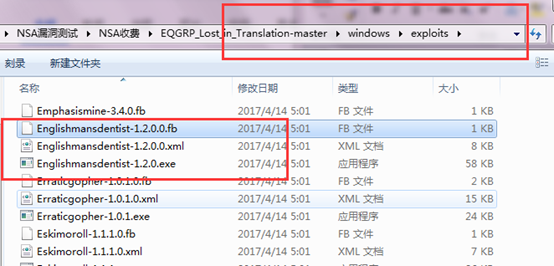

2.4.3所在位置

2.4.4危害评估

成功利用这个漏洞可以实现远程攻击者通过触发可执行代码在客户端给别人发送邮件

2.4.5文件详细说明

MD5: 305A1577298D2CA68918C3840FCCC958

编译时间: 2011年4月28日 18:50:33

2.4.6补丁情况

升级至2010以上版本

https://products.office.com/zh-cn/exchange/email

2.5 ESKIMOROLL

2.5.1漏洞介绍

ESKIMOROLL 是 Kerberos 的漏洞利用攻击,可以攻击开放了 88 端口的 Windows的域控制器,漏洞编号为MS14-068,修复于2014年。该漏洞允许黑客提升任意普通用户权限成为域管理员(Domain Admin)身份。也就是说,你在一台普通域用户的机器上利用这个漏洞,那么这个域用户就变成域管理员权限,然后,该域用户就可以控制整个域的所有机器了

2.5.2影响版本

WIN_2000

WIN_2003

WIN_2003_R2

WIN_2008

WIN_2008_R2 域控制器

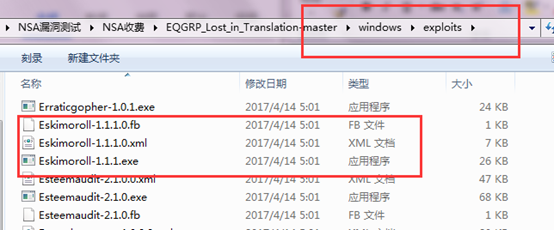

2.5.3所在位置

2.5.4危害评估

可被勒索软件利用

传播性:易传播

利用难度:高

2.5.5文件详细说明

MD5: 91AB4B74E86E7DB850D7C127EEB5D473

编译时间: 2011年3月12日 19:20:57

2.5.6补丁情况

MS14-068补丁

https://technet.microsoft.com/zh-cn/library/security/ms14-068.aspx

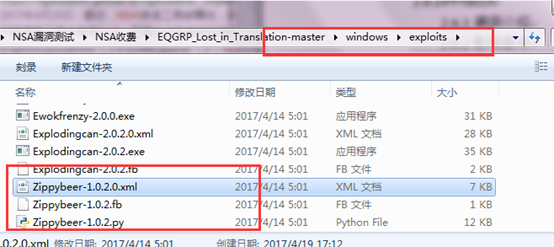

2.6 ZIPPYBEER

2.6.1漏洞介绍

基于windows域控和smb验证漏洞的利用工具,获取登录认证hash

2.6.2影响版本

Windows Domain

2.6.3所在位置

2.6.4危害评估

此漏洞针对开启445端口的域控服务器,在获取到密码的情况下实施远程控制,最终可拿到远程服务器的命令执行权限,危害较高。

2.6.5文件详细说明

Ewokfrenzy-2.0.0.exe

MD5 值: 84986365E9DFBDE4FDD80C0E7481354F

编译时间:2009年12月16日 21:02:53

Explodingcan-2.0.2.exe

MD5 值: DC53BD258F6DEBEF8604D441C85CB539

编译时间:2012年10月13日 13:24:10

2.6.6补丁情况

无补丁,微软停止更新。关闭445端口。

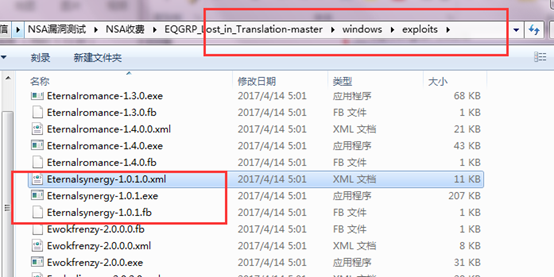

2.7 ETERNALSYNERGY

2.7.1漏洞介绍

SMBv3远程代码执行,攻击者可以提交恶意请求报文对系统进行拒绝服务攻击。 利用此漏洞无需验证,允许攻击者发送特殊构建的网络消息给运行server服务的计算机,成功利用漏洞可导致计算机停止响应,直至重新启动。

2.7.2影响版本

WIN8_X64_SP0

SERVER_2012_X64_SP0

2.7.3所在位置

2.7.4危害评估

未打补丁且对外开放445端口的主机都有可能被勒索软件利用,在控制主机后可以直接安装勒索软件

2.7.5文件详细说明

MD5: 2A8D437F0B9FFAC482750FE052223C3D

编译时间: 2012年11月20日 20:46:53

2.7.6补丁情况

安装MS17-010补丁

https://technet.microsoft.com/zh-cn/library/security/MS17-010

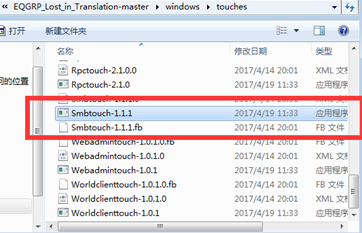

2.8 Eternalblue

2.8.1漏洞介绍

SMBv2远程溢出漏洞,对应漏洞编号为MS17-010,针对445端口。详情,srv.sys在处理SrvOs2FeaListSizeToNt的时候逻辑不正确导致越界拷贝。SrvOs2FeaListToNt首先调用SrvOs2FeaListSizeToNt计算pNtFea的大小。SrvOs2FeaListSizeToNt函数会修改原始的pOs2Fea中的Length大小, Length本身是一个DWORD, 代码还强制转换成了WORD,然后以计算出来的Length来分配pNtFea.最后调用SrvOs2FeaToNt来实现转换。造成远程溢出。

2.8.2影响版本

WindowsXP到windows2012

2.8.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches

EQGRP_Lost_in_Translation-master\windows\specials

2.8.4危害评估

是否可被勒索软件利用 : 此漏洞可用于进行蠕虫攻击

传播性如何:需要开启smb服务,影响较广,wannacry利用的此漏洞

利用难度:低

2.8.5文件详细说明

MD5: 8C80DD97C37525927C1E549CB59BCBF3

2013年5月29日14:14:33

2.8.6补丁情况

安装MS17-010补丁

https://technet.microsoft.com/zh-cn/library/security/MS17-010

2.9 Doublepulsar

2.9.1漏洞介绍

属于黑客工具,在Etrenalbule等漏洞利用成功后,使用此工具连接后门,然后加载dll或者shellcode。

2.9.2影响版本

感染指定后门程序,都可以使用此工具连接

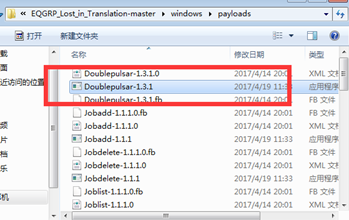

2.9.3所在位置

EQGRP_Lost_in_Translation-master\windows\payloads

2.9.4危害评估

是否可被勒索软件利用 :此工具为黑客工具,不能利用。

传播性如何:无

利用难度:低

2.9.5文件详细说明

MD5: C24315B0585B852110977DACAFE6C8C1

2013年1月3日20:03:18

2.9.6补丁情况

这个是后门工具,没有补丁,属于漏洞利用成功后部署的连接工具

2.10 Explodingcan

2.10.1漏洞介绍

Explodingcan是针对Windows 2003系统 IIS6.0服务的远程攻击工具,但需要目标主机开启WEBDAV才能攻击,不支持安全补丁更新。

2.10.2影响版本

Windows Server 2003 IIS6.0

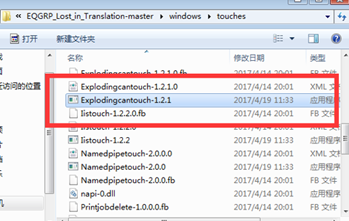

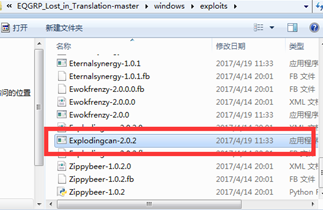

2.10.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches

EQGRP_Lost_in_Translation-master\windows\exploits

2.10.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击。

传播性如何:目标需要开放webdav服务,且只针对iis6,默认iis6是不开启webdav服务,所以影响有一定局限性。

利用难度:低

2.10.5文件详细说明

MD5: DC53BD258F6DEBEF8604D441C85CB539

2012年10月13日13:24:10

2.10.6补丁情况

无补丁,微软已停止更新。关闭iis6上webdav服务。

2.11 Easypi

2.11.1漏洞介绍

IBM Lotus Notes远程溢出漏洞

2.11.2影响版本

IBM Lotus Notes (Windows NT, 2000 ,XP, 2003)

2.11.3所在位置

EQGRP_Lost_in_Translation-master\windows\exploits

2.11.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击。

传播性如何:需要目标系统安装IBM Lotus Notes,且对外开放指定端口,影响范围有限定

利用难度:低

2.11.5文件详细说明

MD5: 7E1A081A93D07705BD5ED2D2919C4EEA

2011年2月9日15:03:00

2.11.6补丁情况

https://www.ibm.com/developerworks/cn/downloads/

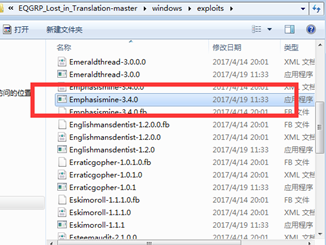

2.12 Emphasismine

2.12.1漏洞介绍

针对 Lotus Domino软件IMAP服务的漏洞攻击工具。

2.12.2影响版本

IBM Lotus Domino 6.5.4, 6.5.5, 7.0, 8.0, 8.5

2.12.3所在位置

EQGRP_Lost_in_Translation-master\windows\exploits

2.12.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击。

传播性如何:需要目标安装对应的IBM Lotus Domino,影响范围有限定

利用难度:低

2.12.5文件详细说明

MD5: 76237984993D5BAE7779A1C3FBE2AAC2

2012年5月30日18:36:16

2.12.6补丁情况

https://www.ibm.com/developerworks/cn/downloads/

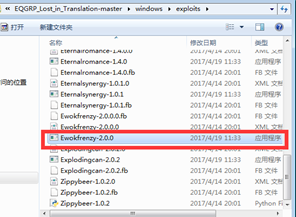

2.13 Ewokfrenzy

2.13.1漏洞介绍

针对 Lotus Domino软件IMAP服务的漏洞攻击工具

2.13.2影响版本

IBM Lotus Domino 6.5.4, 7.0.2

2.13.3所在位置

EQGRP_Lost_in_Translation-master\windows\exploits

2.13.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击。

传播性如何:需要目标安装对应的IBM Lotus Domino,影响范围有限定。

利用难度:低

2.13.5文件详细说明

MD5: 84986365E9DFBDE4FDD80C0E7481354F

2009年12月16日21:02:53

2.13.6补丁情况

https://www.ibm.com/developerworks/cn/downloads/

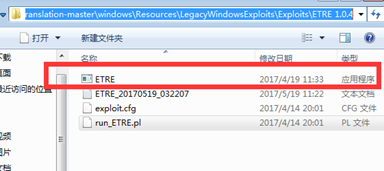

2.14 ETRE

2.14.1漏洞介绍

IMail 8.10~8.22远程利用工具

2.14.2影响版本

Mail 8.10~8.22

2.14.3所在位置

EQGRP_Lost_in_Translation-master\windows\Resources\LegacyWindowsExploits\Exploits\ETRE 1.0.4

2.14.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击。

传播性如何:需要目标安装对应的IMAIL邮件系统,影响范围有限定

利用难度:低

2.14.5文件详细说明

MD5: 84986365E9DFBDE4FDD80C0E7481354F

2009年12月16日21:02:53

2.14.6补丁情况

升级lmail最新版本

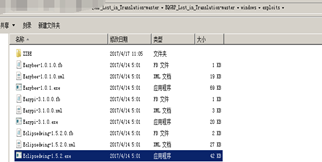

2.15 Eclipsedwing

2.15.1漏洞介绍

Eclipsedwing 其实就是MS08067。

MS08067漏洞描述:MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。

2.15.2影响版本

Microsoft Windows 2000、Windows XP 和 Windows Server 2003

2.15.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches为探针模块,探测目标漏洞是否存在

EQGRP_Lost_in_Translation-master\windows\exploits 为攻击模块

2.15.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,

传播性如何:内网扩散快,跟wannacry利用的类似

利用难度:低

2.15.5文件详细说明

Eclipsedwingtouch-1.0.4.exe

MD5: 212665C005DFCB483D4645572C680583

编译时间:2010-9-10 21:11:50

Eclipsedwing-1.5.2.exe

MD5 值: 195EFB4A896E41FE49395C3C165A5D2E

编译时间:2010-7-17 1:31:22

2.15.6补丁情况

KB958644补丁编号,受漏洞影响的版本都有补丁。

https://technet.microsoft.com/zh-cn/library/security/ms08-067.aspx

2.16 Erraticgopher

2.16.1漏洞介绍

ErraticGopher 是RPC溢出漏洞,需要目标开启RRAS服务,Windows XP 和 Windows Server 2003 系统上。

2.16.2影响版本

XPSP3,W2K3SP0,W2K3SP1,W2K3SP2

2.16.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches为探针模块,探测目标漏洞是否存在

EQGRP_Lost_in_Translation-master\windows\exploits 为攻击模块

2.16.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,

传播性如何:需要目标开启RRAS服务,影响范围中度,内网扩散快,跟wannacry利用的类似

利用难度:低

2.16.5文件详细说明

Erraticgophertouch-1.0.1.exe

MD5 : 9F60E690FEABDAA2611373E93AA50450

编译时间:2010-9-10 21:29:21

Erraticgopher-1.0.1.exe

MD5 : B4CB23D33C82BB66A7EDCFE85E9D5361

编译时间:2010-9-10 20:34:30

2.16.6补丁情况

无补丁,微软已停止更新。

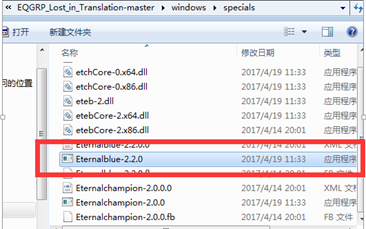

2.17 Eternalchampion

2.17.1漏洞介绍

SMBv1漏洞攻击工具 ,攻击者向 Microsoft 服务器消息块 1.0 (SMBv1) 服务器发送经特殊设计的消息,则其中最严重的漏洞可能允许远程代码执行。

2.17.2影响版本

Windows XP, Vista, 7, Windows Server 2003, 2008, 2008 R2, 2012, Windows 8 SP0

2.17.3所在位置

EQGRP_Lost_in_Translation-master\windows\specials一些特殊的攻击框架

2.17.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,

传播性如何:这个也是ms17010漏洞,但是影响版本更大,范围更广,内网扩散快

利用难度:低

2.17.5文件详细说明

Eternalchampion-2.0.0.exe

MD5值:D2FB01629FA2A994FBD1B18E475C9F23

编译时间:2013-8-8 16:54:12

2.17.6补丁情况

已被微软补丁MS17-010修复

https://technet.microsoft.com/zh-cn/library/security/MS17-010

2.18 Educatedscholar

2.18.1漏洞介绍

MS09-050漏洞,Microsoft windows SMB2是新版windows捆绑的SMB协议实现,Microsoft Server Message Block (SMB)协议软件处理特殊构建的SMB报文存在漏洞,攻击者可以提交恶意请求报文对系统进行拒绝服务攻击。

利用此漏洞无需验证,允许攻击者发送特殊构建的网络消息给运行server服务的计算机,成功利用漏洞可导致计算机停止响应,直至重新启动。

2.18.2影响版本

Windows vista, 2008

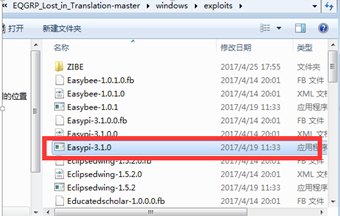

2.18.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches为探针模块,探测目标漏洞是否存在

EQGRP_Lost_in_Translation-master\windows\exploits 为攻击模块

2.18.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击

传播性如何:这个也是ms17010漏洞,但是影响版本没永恒之蓝大,范围小,内网扩散快

利用难度:低

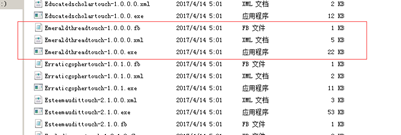

2.18.5文件详细说明

Educatedscholartouch-1.0.0.exe

Md5: 3D553DA33796C8C73ED00B3D9A91E24E

编译时间:2009-11-3 15:19:57

Educatedscholar-1.0.0.exe

Md5: 0BC136522423099F72DBF8F67F99E7D8

编译时间:2009-11-3 15:18:04

2.18.6补丁情况

已被微软补丁MS09-050漏洞

https://technet.microsoft.com/zh-cn/library/security/ms09-050.aspx

2.19 Emeraldthread

2. 19.1漏洞介绍

SMBv1漏洞攻击工具,攻击者向 Microsoft 服务器消息块 1.0 (SMBv1) 服务器发送经特殊设计的消息,则其中最严重的漏洞可能允许远程代码执行。

2. 19.2影响版本

Windows XP,Vista,7,Windows Server2003,2008

2. 19.3所在位置

EQGRP_Lost_in_Translation-master\windows\touches为探针模块,探测目标漏洞是否存在

EQGRP_Lost_in_Translation-master\windows\exploits 为攻击模块

2. 19.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,Stuxnet勒索软件就利用了这个漏洞

传播性如何:这个是ms10061漏洞,但是影响版本没永恒之蓝大,范围小,内网扩散快

利用难度:低

2. 19.5文件详细说明

Emeraldthreadtouch-1.0.0.exe

Md5: A35C794EFE857BFD2CFFFA97DD4A2ED3

编译时间:2010-7-17 1:53:57

Emeraldthread-3.0.0.exe

Md5: 52933E70E022054153AA37DFD44BCAFA

编译时间:2010-9-11 5:59:11

2. 19.6补丁情况

已被微软补丁MS10-061修复,补丁KB2347290

https://technet.microsoft.com/zh-cn/library/security/ms10-061.aspx

2.20 EARLYSHOVEL

2. 20.1漏洞介绍

REDHAT 7.0/7.1/7.3 的sendmail RPC漏洞

2. 20.2影响版本

Sendmai 8.11.x

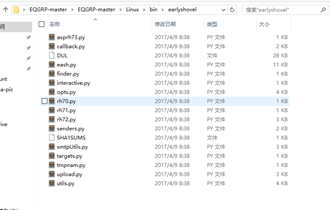

2. 20.3所在位置

EQGRP-master\Linux\bin\earlyshovel\eash.py是主执行文件

2. 20.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,比如Linux.Encoder.1

传播性如何:这个是REAHAT系统下的sendmail远程命令执行漏洞,可以上传恶意文件到目标系统,但是影响版本小,范围小

利用难度:低

2. 20.5文件详细说明

Eash.py

MD5 值: 553D99A9CEC0BCC203122B6E8787C9C4

都是python脚本文件,修改时间不详

2. 20.6补丁情况

影响版本已打补丁

http://www.educity.cn/labs/1449443.html

2.21 Ebbshave

2. 21.1漏洞介绍

Solaris系统是sun公司旗下linux平台系统,这个漏洞工具是攻击solaris系统的RPC服务,rpc是Remote Procedure call即远程调用服务,比如可以通过例程在sun solaris 中获取远端server上获取时钟信息。这个漏洞是XOR溢出漏洞。

2. 21.2影响版本

solaris 2.6,2.7,2.8,2.9,2.10

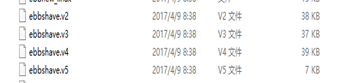

2. 21.3所在位置

EQGRP-master\Linux\bin

2. 21.4危害评估

是否可被勒索软件利用 :此漏洞可用于进行蠕虫攻击,比如Linux.Encoder.1

传播性如何:这个是Solaris系统下的RPC溢出漏洞,可以上传恶意文件到目标系统,但是影响版本比较老,范围小。

利用难度:低

2. 21.5文件详细说明

Ebbshave.v4

MD5 值: 1C60BD874B6152CE5D9B58B910A672D9

Ebbshave.v5

MD5 值: 55DAE80F0414E67E86FB5EDF393C566C

2. 21.6补丁情况

升级Solaris最新版本

http://www.oracle.com/technetwork/server-storage/solaris11/downloads/index.html

三、2017漏洞总结

3.1 2017SOLARIS漏洞

在这次的脚本泄露事件中,Solaris 的RPC远程溢出为0day,Readhat的sendmail溢出漏洞已经打了补丁。

3.2 2017WINDOWS漏洞

在本次的脚本泄露事件中,windows 的smb漏洞最多,一共有11个工具针对sam漏洞进行攻击,其中ms17010影响最严重通杀所有windows版本。还有攻击windows3389端口的域内机器。其他影响的还有邮件服务器MDaemon ,和imail 漏洞利用工具2个,版本覆盖很全面。IBM Lotus漏洞利用工具有三个。还有一些提权工具比如kerberos漏洞,还有后门工具比如Doublepulsar等。

3.3 利用漏洞的蠕虫传播

ETERNALBLUE ,永恒之蓝,这个是影子经纪人泄露的NSA攻击工具,攻击window的smbv1协议,端口为445,在公网上这个端口基本屏蔽了,但是有些内网是开放的。给 WannaCrypotor 带来了便利,因为其功能的影响性影响了很多设备。同时新出现的两个变种样本,其中一个只是更改了域名开关,另外一个不能完全触发,所以在防御上并不需要多做处理,但是不排除将来出现新的样本照成更严重的破坏。