前言

一场针对以色列windows用户的勒索行动,却因攻击者的编码失误,导致竹篮打水一场空。

耶路撒冷行动

上周末,以色列数百个主流网站遭到代号为“耶路撒冷”(#OpJerusalem)的网络攻击,其目的是利用JCry勒索病毒感染windows用户。庆幸的是,攻击者在代码中的一个失误,使得受害主机仅仅显示一个虚假页面,而不会造成勒索病毒的传播。

为密谋此次行动,攻击者修改了来自nagich.com的一款流行网络插件的DNS记录。当访问者使用此插件访问网站时,将加载一个恶意脚本,而不是合法的插件。

卡巴斯基实验室首席安全研究员Ido Naor解释到,攻击者代码中的错误,致使只会显示虚假页面,而不会传播感染JCry勒索病毒。

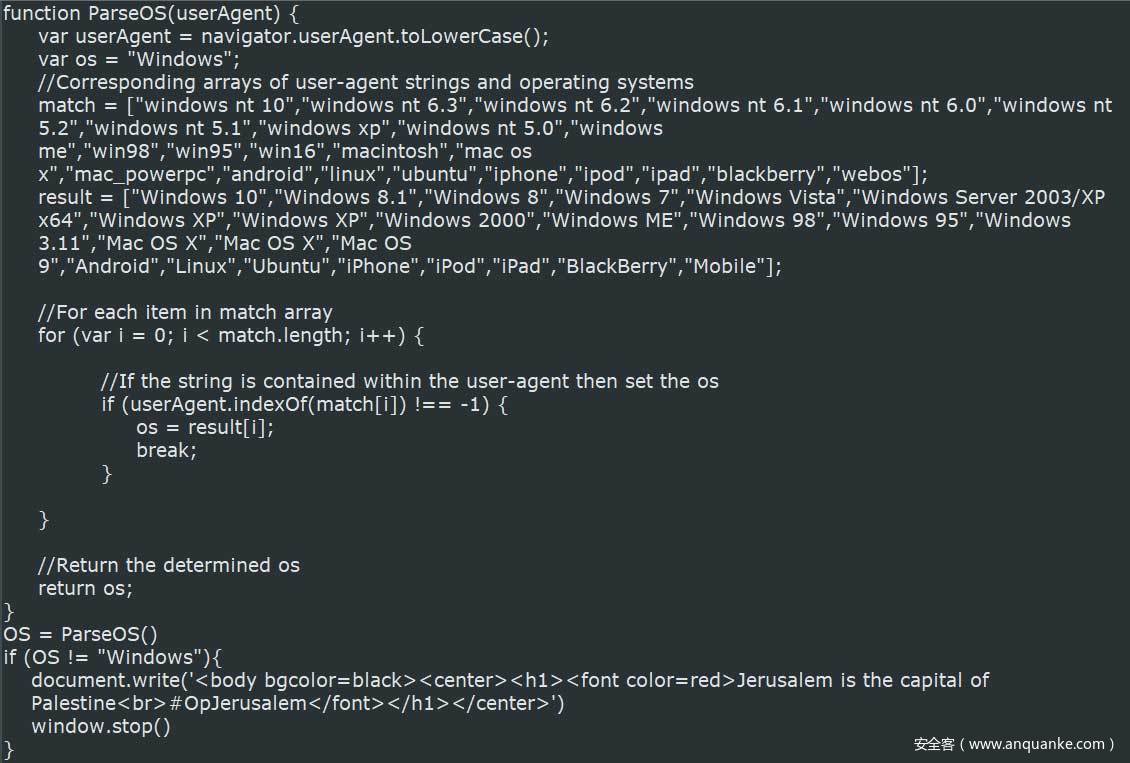

“他们替换域名的IP地址后,他们只是将网络流量重定向到一个名为update.html的页面,页面中的脚本搜集受害主机的用户代理(USER-AGENT)。一旦找到,就会将其对应的信息与字符串Windows进行比较。如果不匹配,那么脚本就只显示一个虚假页面;否则,将会向受害主机分发一个虚假的Adobe更新程序。由于程序代码的失误(if语句的比较条件),程序永远不会执行下载操作,因此,此次攻击实际上是一场空。”

攻击行动

通过恶意脚本,我们可以清楚地观察到此次攻击是如何进行的,但很不幸,这是一次失败的行动。

攻击者的脚本将检查浏览器的用户代理,从而确定访问者是否运行windows系统。如果变量等于特定的字符串“Windows”,则网站会显示一条虚假的Adobe更新信息,用来传播JCry勒索病毒;否则,将显示虚假页面。

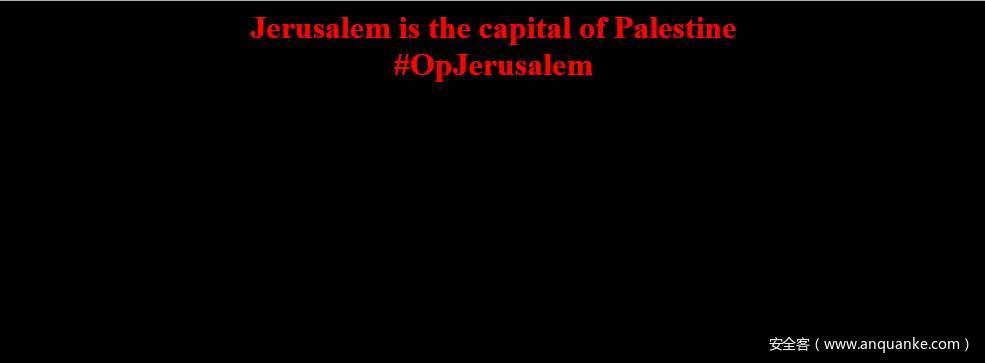

显然,攻击者搞砸了这次行动,因此变量不可能仅仅等于字符串“Windows”,而是会包含windows的版本信息,例如“Windows 10”或“Windows 7”,因此任何人都只会显示虚假页面。该虚假页面包含以下文字信息 Jerusalem is the capital of Palestine #OpJerusalem,即耶路撒冷是巴基斯坦的首都#OpJerusalem

但是,如果攻击者没有犯下此失误,正确地对脚本进行了编码,那么屏幕将显示以下信息,来假装提醒受害者必须更新Adobe Flash Player.的版本。

点击更新,将会下载一个名为flashplayer_install.exe的可执行程序。

显然,该程序并不是Flash浏览器的更新程序,而是JCry勒索病毒。