前言

上一篇《系列解读:新边界防御的三大能力重塑(一)——协同联动,构建防护力》中,我们提到在网络威胁趋于复杂化、高隐蔽性的今天,通过协同联动为边界防火墙注入更多的智慧,以提升其防护力,是应对新威胁局势应首先做出的变化。

然而,被动的防护终究会失守,只是时间的问题,即使用户的防护力能够得以持续提升,但其本质上只能起到减少自身弱点、缩小受攻击面,并且“迟滞”攻击成功的作用。不可否认,面对攻击者集团式的冲锋,没有攻不破的系统,失陷在所难免。

2016年4月,习近平总书记在网信工作座谈会上提出“知己知彼,才能百战不殆。没有意识到风险是最大的风险……”。

既然“防是防不住的、迟早要被攻破”,那么更为重要的应当是做到及时感知正在发生、甚至已经成功的威胁,以在其造成重大损失和恶劣影响前采取措施。

因此,本节我们将着重探讨新边界防御的另外一项核心能力——洞察力。

洞察力——迈向积极防御的核心能力

根据上一节谈到的“滑动标尺理论”,在做好被动防护措施的同时,应对网络行为进行持续的监测、检测、分析和回溯,发现问题、及时处置,从而实现更为积极、主动的防御,以补充被动防护可能存在的漏洞。

而所谓“洞察力”,恰恰是指深入事物或问题,从多方面观察事物并洞见其本质的能力,因此,洞察力是一种“看见”的能力。现实生活中,通过洞察力确保安全的运用案例数不胜数,军事领域使用雷达来预警来犯之敌、重要设施部署视频监控以增强安保、行驶的汽车上也可以通过距离探测和影响系统来确保行车安全。

在网络安全领域,洞察力则体现为对网络全局态势的深入了解、对异常行为的及时发现以及对已发生威胁的及时感知等,而这些是进行积极防御所必须具备的核心能力。

然而,糟糕的现实却是绝大多数用户在长期的安全建设过程中,重“防护”、轻“检测”,严重缺乏洞察力。DBIR近年来发布的报告显示出一条规律,绝大部分数据泄露事件中,攻击者在几分钟内就可以完成系统的侵入,在随后几小时便会发生数据泄露,但用户往往在几周、几个月甚至更长的时间后才能够感知到,而此时即便执行快速的响应,也于事无补。

在边界构建洞察力的关键要素

网络边界占据“有利地形”,决定了其成为开展积极防御的重要阵地。例如,在一次成功的攻击事件中,边界防线将被数次洞穿,而在此过程中,我们其实有机会在边界洞察到攻击所产生的异常行为,从而以此为线索进行风险的预警和定位,实现对威胁的及时感知。

然而,在网络边界构建洞察力,以做到真正的“看见”,需具备以下几个关键要素。

首先,应能够“认识”并充分理解网络中的各种行为,例如行为的发起者是谁、行为的类型是什么、该行为具体做了什么动作、作用的目标是谁、可能产生及实际带来的后果是什么等,这是从行为数据中提取出关键信息用于异常发现的基础。

其次,必须要说,在很多时候仅仅基于本地的行为数据并不足以判定异常与否的。有人曾举例说,若要洞察一片树叶的不同,是需要将这片树叶的特征与整片森林的树叶特征进行对比的,这个例子告诉我们,发现本地的异常,应充分的利用好外部的安全大数据,只有本地数据的类型足够丰富、且外部数据的规模足够庞大,才有可能通过碰撞、匹配甄别出正常与异常。

第三,由于一个事件往往是由一系列零散的行为所构成的,因此“看见”单个的行为其实只是整个事件中的某个环节,为了更为准确的确定事件的性质,应能够将一系列相关的行为关联在一起,从而尽可能呈现出一次事件的完整全貌,这是透过现象看本质的一项前提。

最后,由于人脑对图表更为敏感,因此可视化的人机交互至关重要,否则管理者则极有可能“淹没”在文本日志的海洋之中,威胁预警也就失去了价值。

由此可见,在边界构建洞察力将是一项“复杂工程”,它将覆盖数据的识别、采集、分析、检测和呈现等多个环节,并非传统意义上的可视化展现。

产品实践:主机中招,如何揪出内网鼹鼠?

美国前网军司令亚历山大将军在ISC2015就提出,“世界上只有两种组织,一种是已经被攻陷的,还有一种是不知道自己已经被攻陷的”。因此,及时发现网内的“失陷主机”,是感知威胁的一项重要手段。

那么,如何利用网络边界的洞察力来发现隐匿于内网的“失陷主机”呢?

所谓“失陷主机”,是指已被攻陷并植入恶意程序,开始产生受控、内网侧移甚至数据窃取等一系列高危动作,且未被防护措施发现并阻断的主机,因此,“失陷主机”并不是传统意义上那些产生高频攻击告警的主机,而是真正隐匿于用户网内的“隐形杀手”。

因此,检测“失陷主机”并不是传统意义上将本地已经产生告警并拦截的事件、主机进行TOPN排名,进而筛选出告警频度最高的对象,而是要基于主机失陷后将会产生的一系列行为来寻找线索。

由于主机失陷之后,其产生的网络行为极有可能经过网络边界,而已经普及的下一代防火墙技术,具备应用、用户、内容的识别能力,为其成为威胁感知的数据采集中心提供了条件。

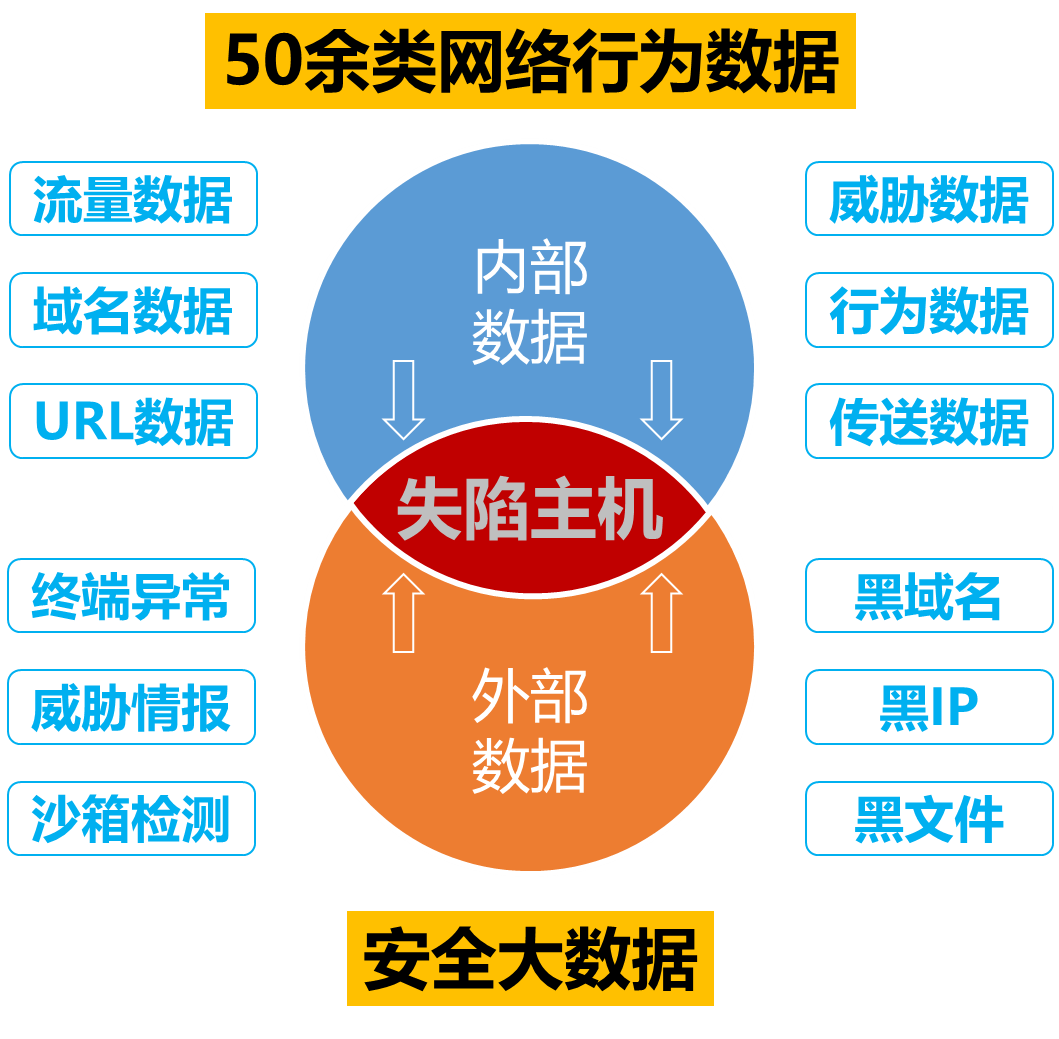

以360的产品实践为例,部署于边界的智慧防火墙通过对网络流量进行深入的应用层解析,能够洞察网络行为的发起者、类型、时间、方向、地理属性、传输的关键内容等多达50余类数据,这些行为数据将作为云端或本地的威胁感知平台的基础输入,为及时发现异常提供支撑。

同时,云端或本地的威胁感知平台将对这些数据进行关联、挖掘和一系列检测。例如,通过将这些本地的数据与威胁情报中的IOC信息(如黑域名、黑IP、黑文件的MD5等)进行对撞匹配,用于发现失陷主机“反连”C&C服务器的“报到”和“获取信令”行为。又如,借助异常行为模型,对本地的行为数据进行建模分析,进而发现主机失陷后所产生的一系列不符合正常行为基线的异常活动。

最终,“失陷主机”的IP地址、用户ID、实现判定依据等相关信息将以可视化的人机交互界面进行展现,以起到威胁预警的作用。

360新一代智慧防火墙实时预警“失陷主机”

当然,“失陷主机”检测仅仅是边界洞察力的一个体现,不过由此案例可以看出,相较传统基于静态特征的检测和人工挖掘、单维分析,充分利用威胁情报检测、大数据分析、安全可视化技术的新型检测方式,通过在海量、多维的安全数据中寻找规律、建立关联、发现异常并做出预警,实现了人类脑力和能力极限的超越,帮助用户“见所未见”,对隐藏的风险做出及时洞察。