承接上篇,下篇主要介绍其基础设施的技术分析以及追踪溯源。

四、基础设施

在处理密币公司的应急响应事件中,我们对开发这个木马交易应用的Celass LLC公司的现状比较好奇。

图11. Celas LLC主页

该公司官网拥有由Comodo CA颁发的一个有效的SLL证书。然而,需要注意的是这个web服务器的证书中提到“Domain Control Validated”这个信息,这对Web服务器来说是个比较低的安全验证级别。该信息并不意味着成功验证了网站所有者的标识,也没有验证相关业务是否存在。当证书颁发机构颁发此类证书时,他们只会检查所有者是否具备对该域名的某种控制权,因此攻击者可以通过这种方式滥用这种证书。

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

22:a6:49:c1:ae:61:3f:58:5a:a5:e3:cb:8b:23:f0:61

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=GB, ST=Greater Manchester, L=Salford, O=COMODO CA Limited, CN=COMODO RSA Domain Validation Secure Server CA

Validity

Not Before: May 29 00:00:00 2018 GMT

Not After : May 29 23:59:59 2019 GMT

Subject: OU=Domain Control Validated, OU=PositiveSSL, CN=celasllc.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:de:0f:58:f2:68:07:d2:0f:43:5a:07:c6:53:b7:

4a:b4:1c:4c:71:4f:a1:4e:80:e3:5a:ec:3b:90:a7:

91:ca:42:49:71:ba:da:33:4c:e4:4f:1f:86:d9:30:

32:a0:b1:f4:b2:f2:9c:28:97:7c:81:0f:02:d0:9c:

36:f6:9c:d6:f9:b5:ca:23:ba:1b:84:e4:0d:8c:9f:

— Redacted —

celasllc.com域名的WHOIS记录如下所示。该域名由名为“John Broox”的个人注册,注册所使用的电子邮箱为johnbroox200@gmail[.]com。

Registrant Name: John Broox

Registrant Organization:

Registrant Street: 2141 S Archer Ave

Registrant City: Chicago

Registrant State/Province: Illinois

Registrant Postal Code: 60601

Registrant Country: US

Registrant Phone: +1.8133205751

Registrant Email: johnbroox200@gmail[.]com

…..

Name Server: 1a7ea920.bitcoin-dns.hosting

Name Server: a8332f3a.bitcoin-dns.hosting

Name Server: ad636824.bitcoin-dns.hosting

Name Server: c358ea2d.bitcoin-dns.hosting

“John Broox”这个名字也在macOS版的交易应用安装包中使用过。Info.plist属性文件对安装包的描述如下:

<?xml version=”1.0″ encoding=”UTF-8″?>

<!DOCTYPE plist PUBLIC “-//Apple//DTD PLIST 1.0//EN” “http://www.apple.com/DTDs/PropertyList-1.0.dtd”>

<plist version=”1.0″>

<dict>

<key>CFBundleVersion</key>

<string>1.00.00</string>

<key>CFBundleName</key>

<string>Celas Trade Pro</string>

<key>CFBundleIconFile</key>

<string>CelasTradePro</string>

<key>CFBundlePackageType</key>

<string>APPL</string>

<key>CFBundleGetInfoString</key>

<string>Developed by John Broox. CELAS LLC</string>

<key>CFBundleSignature</key>

<string>QTCELASTRADE</string>

<key>CFBundleExecutable</key>

<string>CelasTradePro</string>

<key>CFBundleIdentifier</key>

<string>com.celasllc.CelasTradePro</string>

<key>NSPrincipalClass</key>

<string>NSApplication</string>

<key>NSHighResolutionCapable</key>

<string>True</string>

<key>LSMinimumSystemVersion</key>

<string>10.10.0</string>

</dict>

</plist>

咋看之下这似乎是一个合法的WHOIS记录,但这里并没有显示出全部信息。域名celasllc.com是这个邮箱地址注册的唯一一个域名,并且该邮箱显然只用来注册过域名。

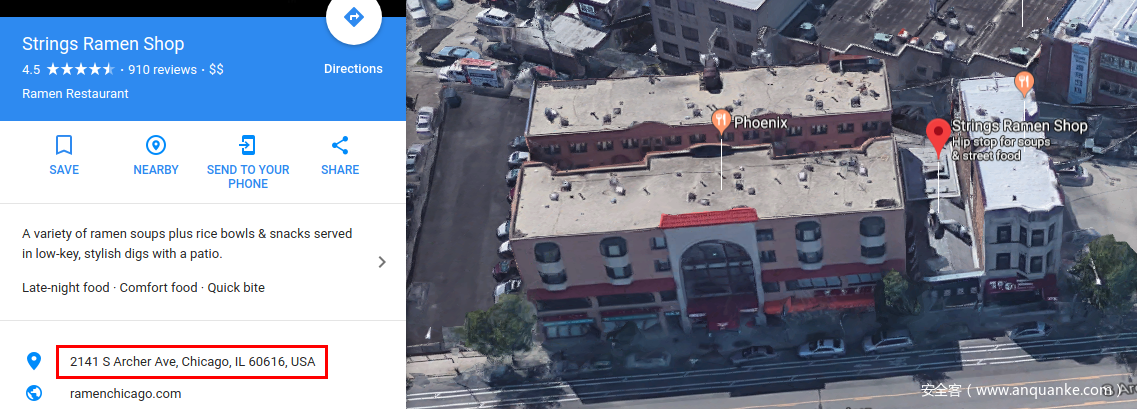

注册人使用Domain4Bitcoins这个服务来注册域名,显然支付费用时用到了加密货币。根据开源情报显示,WHOIS信息中的地址为虚假地址,对应的是一家拉面馆,与加密货币交易软件开发工作室毫无关系。

图12. WHOIS记录中地址信息卫星视图(来源:Google Maps)

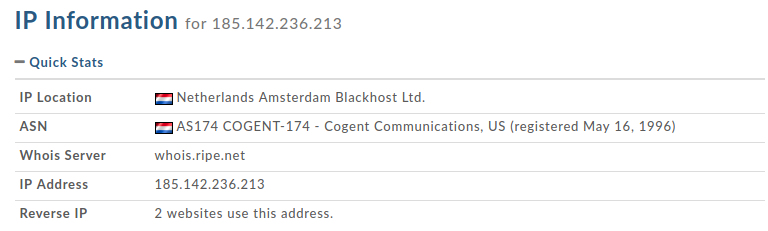

托管celasllc.com的服务器(185.142.236.213)隶属于荷兰的Blackhost ISP。

图13. celasllc.com服务器的WHOIS记录

巧合的是,Fallchill恶意软件作者同样喜欢使用这个托管服务商来托管他们的C2服务器。此外,Celas LLC的Web服务器以及Fallchill恶意软件的某个C2服务器都位于该ISP的同一个网段中:

1、Celas LLC基础设施:

185.142.236.213: Netherlands Blackhost Ltd. AS174 COGENT-174

2、Fallchill恶意软件C2服务器:

196.38.48[.]121: South Africa Internet Solutions AS3741

185.142.236[.]226: Netherlands Blackhost Ltd. AS174 COGENT-174

3、根据感知信息获取的攻击者的其他服务器:

80.82.64[.]91: Seychelles Incrediserve Ltd AS29073

185.142.239[.]173: Netherlands Blackhost Ltd. AS174 COGENT-174

然而,如果我们分析Celas Trading Pro应用以及Updater的数字签名,可以发现这个证书同样由Comodo CA签发,指向的是美国的某家公司地址:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

9a:73:55:0b:83:76:86:3b:d9:43:0f:aa:8b:5a:29:87

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=GB, ST=Greater Manchester, L=Salford, O=COMODO CA Limited, CN=COMODO RSA Code Signing CA

Validity

Not Before: May 21 00:00:00 2018 GMT

Not After : May 21 23:59:59 2019 GMT

Subject: C=US/postalCode=49319, ST=Michigan, L=Cedar Springs/street=15519 WHITE CREEK AVE NE, O=CELAS LLC, CN=CELAS LLC

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:b6:31:7a:c6:68:2f:d2:03:f2:e9:61:c4:86:4f:

46:62:e7:a6:d7:7c:bd:e6:9f:a8:83:2c:a6:44:43:

92:da:b7:ea:cc:3d:3e:35:20:3f:9c:57:46:1c:d1:

65:b8:28:50:29:cd:29:11:e8:56:59:85:e5:0f:19:

根据开源数据,这个地址并没有对应任何实体业务,在地图上看貌似是带有草地的一片小森林,附近有一些小房地产。

图14. Celas LLC数字证书地址的卫星视图

图15. 该地址的房地产历史纪录

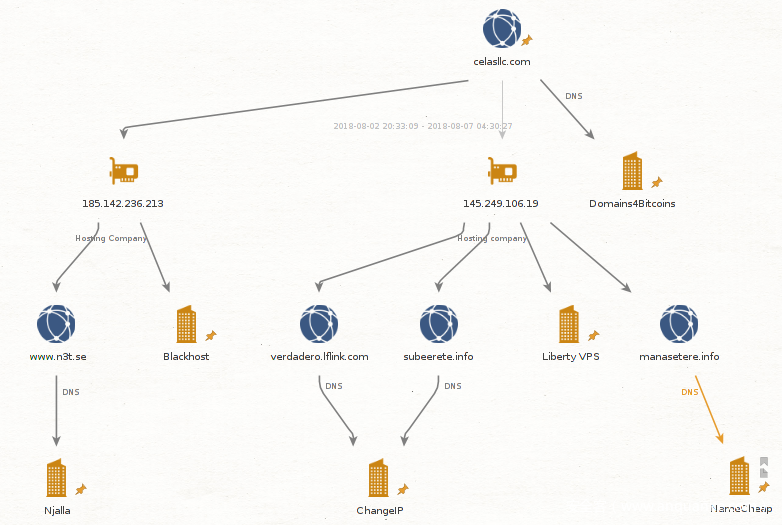

更进一步分析这些基础设施后,我们还可以找到其他更为可疑的信息。根据PassiveDNS提供的信息,这个域名似乎涉及到两个IP地址,其中一个IP与其他一些可以域名有所关联。

图16. Celas LLC关联的基础设施

这些基础设施的所有者偏向于使用几个有趣的服务来注册域名。这些服务提供商都能够提供一定程度的匿名性,大多数服务商都接受比特币(Bitcoin)作为主要支付手段,以保持客户的匿名性。这种情况对经营合法业务的公司来说非常罕见。

与Celas LLC有关的主机空间服务商包括:

Blackhost (https://black.host/)

Liberty VPS (https://libertyvps.net/)

与Celas LLC有关的域名注册服务商包括:

Domains4Bitcoins (https://www.domains4bitcoins.com/)

NameCheap (https://www.namecheap.com/)

ChangeIP (https://www.changeip.com/)

Njalla (https://njal.la/)

以上所有事实都让我们有理由更加怀疑Celas LLC的真正意图及其业务的合法性。当然,仅凭这些事实我们并不足以断定Celas LLC在从事犯罪活动。

五、追踪溯源

之前Fallchill恶意软件家族攻击全球金融行业时,卡巴斯基实验室溯源后认为幕后黑手为Lazarus组织,其他安全厂商以及美国国家CERT部门也证实了我们的结论。

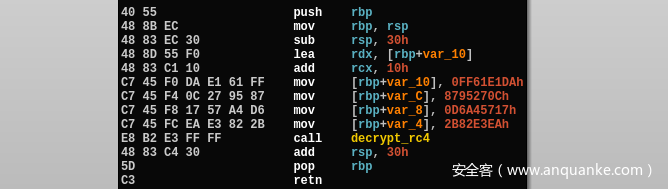

老版本Fallchill的RC4密钥

Fallchill恶意软件使用RC4算法来保护其通信过程,密钥大小为16字节。Fallchill变种在当前攻击事件中所使用的密钥为DA E1 61 FF 0C 27 95 87 17 57 A4 D6 EA E3 82 2B。

图17. Fallchill当前使用的RC4密钥

我们可以确认的是某些老版本Fallchill恶意软件变种使用的正是这个RC4密钥,这些恶意软件样本的基本信息如下(编译时间戳可能对应的是恶意软件的创建时间):

| MD5 | 时间戳 |

|---|---|

| 81c3a3c5a0129477b59397173fdc0b01 | 2017-05-26 23:37:04 |

| 6cb34af551b3fb63df6c9b86900cf044 | 2017-06-09 17:24:30 |

| 21694c8db6234df74102e8b5994b7627 | 2017-11-07 17:54:19 |

| 5ad7d35f0617595f26d565a3b7ebc6d0 | 2015-10-24 01:52:11 |

| c501ea6c56ba9133c3c26a7d5ed4ce49 | 2017-06-09 03:59:43 |

| cafda7b3e9a4f86d4bd005075040a712 | 2017-11-07 17:54:33 |

| cea1a63656fb199dd5ab90528188e87c | 2017-06-12 19:25:31 |

| 6b061267c7ddeb160368128a933d38be | 2017-11-09 17:18:06 |

| 56f5088f488e50999ee6cced1f5dd6aa | 2017-06-13 08:17:51 |

| cd6796f324ecb7cf34bc9bc38ce4e649 | 2016-04-17 03:26:56 |

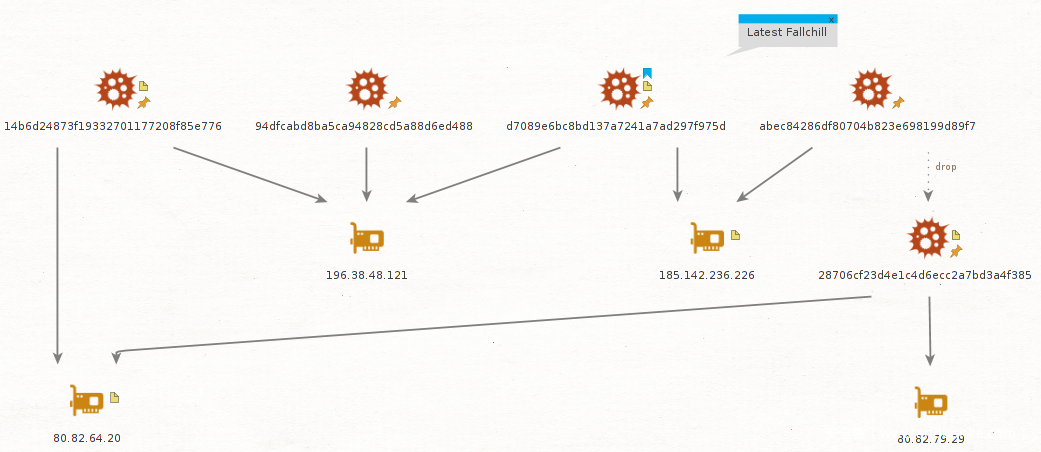

相同的C2服务器

我们已经确认此次攻击事件中使用的C2服务器地址也曾被Fallchill的老版本变种使用过。

| MD5 | 时间戳 |

|---|---|

| 94dfcabd8ba5ca94828cd5a88d6ed488 | 2016-10-24 02:31:18 |

| 14b6d24873f19332701177208f85e776 | 2017-06-07 06:41:27 |

| abec84286df80704b823e698199d89f7 | 2017-01-18 04:29:29 |

图18. 共用C2基础设施

显然,攻击者在历次攻击活动中不断重复利用Fallchill恶意代码及C2服务器基础设施。

根据卡巴斯基安全网络提供的数据,Fallchill并不是此次攻击事件中唯一使用的恶意软件,攻击者还使用了另一款后门。我们在当前报告中删除了关于此后门的详细内容,避免报告过于冗长,但我们想强调其中两个比较重要的地方。首先,该后门的创建时间为2018年7月12日,与TManager这个目录有关,我们在Celas Trading Pro的Updater.exe应用中曾见到过这个字符串:

H:DEVTManagerall_BOSS_troyT_4.2T_4.2Server_x64ReleaseServerDll.pdb

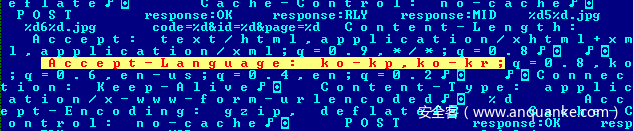

其次,第二个后门中最有趣的一点可能就是通信数据包头部中硬编码的一个值。在与C2服务器通信数据包中,我们发现HTTP头部中的Accept-Language字符串存在与朝鲜有关的语言代码。根据我们的经验,通常恶意软件中不会看到这些信息。

Accept-Language: ko-kp,ko-kr;q=0.8,ko;q=0.6,en-us;q=0.4,en;q=0.2

图19. 后门文件中硬编码的Accept-Language HTTP头部字段

六、总结

Lazarus APT组织正持续攻击金融行业,这点大家并不会感到意外。关于此类攻击许多研究机构已经做了大量工作,发布了一些研究成果。然而,我们认为此次攻击事件有所不同,最近的调查能够反映该组织目前的进攻性以及未来可能采用的具体策略。

首先,Lazarus已经将触角扩展到了一个新的平台:macOS。普通用户(尤其是IT公司)对macOS的兴趣正日益增长。许多开发者以及工程师正逐步转向macOS平台。显然,为了针对高级用户、供应链中的软件开发者以及某些高价值目标,攻击者被迫开始使用macOS平台上的恶意软件工具。我们相信未来Lazarus会将攻击范围扩展至软件开发者正使用的所有平台上,因为一旦搞定开发者,就会打开许多新世界的大门。

我们无法百分百确定Celas LLC是否已被攻陷,已被攻击者通过更新机制来推送恶意软件。然而,Lazarus之前曾成功搞定过一些供应链公司,这表明他们将继续利用这种攻击方式。从各方面来看,Celas LLC这个事件可以给我们一些线索,表明攻击者已经找到一种精心设计的方式,能够创建看似合法的业务,并将恶意载荷注入“看似合法”的软件更新机制中。这听起来也合乎逻辑:如果无法搞定供应链,那么为什么不自己成为假的供应商呢?

此次攻击事件对我们所有人来说都是一个教训,也给依赖第三方软件的企业敲响了警钟:不要自动信任运行在系统上的代码,美观的网站、靠谱的公司简介以及数字证书都无法保证软件中没有后门。信任感必须有可靠的事实作为支撑,要时刻注意安全!

七、IoC

文件哈希(恶意文档、木马、邮件等)

1、带有木马的安装程序以及载荷

9e740241ca2acdc79f30ad2c3f50990a celastradepro_win_installer_1.00.00.msi

4126e1f34cf282c354e17587bb6e8da3 celastradepro_win_installer_1.00.00.msi

0bdb652bbe15942e866083f29fb6dd62 CelasTradePro-Installer.msi

48ded52752de9f9b73c6bf9ae81cb429 celastradepro_mac_installer_1.00.00.dmg

b054a7382adf6b774b15f52d971f3799 Updater.exe

ffae703a1e327380d85880b9037a0aeb Updater.exe

bbbcf6da5a4c352e8846bf91c3358d5c Updater.exe

0a15a33844c9df11f12a4889ae7b7e4b msn.exe

E1ed584a672cab33af29114576ad6cce uploadmgrsvc.dll

D8484469587756ce0d10a09027044808 uploadmgr.dat

D7089e6bc8bd137a7241a7ad297f975d

2、采用相同RC4密钥的Fallchill

81c3a3c5a0129477b59397173fdc0b01

6cb34af551b3fb63df6c9b86900cf044

21694c8db6234df74102e8b5994b7627

5ad7d35f0617595f26d565a3b7ebc6d0

c501ea6c56ba9133c3c26a7d5ed4ce49

cafda7b3e9a4f86d4bd005075040a712

cea1a63656fb199dd5ab90528188e87c

6b061267c7ddeb160368128a933d38be

56f5088f488e50999ee6cced1f5dd6aa

cd6796f324ecb7cf34bc9bc38ce4e649

3、采用相同C&C服务器的Fallchill

94dfcabd8ba5ca94828cd5a88d6ed488

14b6d24873f19332701177208f85e776

abec84286df80704b823e698199d89f7

文件路径

C:Recoverymsn.exe

C:Recoverymsndll.log

C:Windowsmsn.exe

C:WINDOWSsystem32uploadmgrsvc.dll

C:WINDOWSsystem32uploadmgr.dat

域名及IP地址

www.celasllc[.]com/checkupdate.php (malware distribution URL)

196.38.48[.]121

185.142.236[.]226

80.82.64[.]91

185.142.239[.]173