写在前面的话

根据国外媒体的最新报道,网络攻击者在近期的一次大规模网络钓鱼攻击活动中攻击了全球范围内的数千家组织、机构和公司。虽然这一次的网络攻击非常的“成功”,但是他们在高兴之余,却忘记了好好保护自己的“胜利果实”。而这种愚蠢的失误导致他们千辛万苦窃取来的用户密码凭证可以通过谷歌搜索引擎来直接访问到。

安全研究专家表示,这个网络钓鱼活动已经持续运行了有半年多的时间了,网络攻击者在这一钓鱼活动中还是用了十几个用于托管网络钓鱼页面的域名。而且这些网络钓鱼站点还会不断地接收信息更新,以确保用于欺骗用户的Microsoft Office 365登录界面看起来更加真实。

被窃取的登录凭证竟然可以直接以明文形式查看到?

虽然这群网络犯罪分子所使用的技术非常简单,但是这个网络钓鱼活动还是能够成功地绕过电子邮件保护过滤程序,并成功地收集到了超过一千条Office 365企业账号的登录凭证。

网络安全公司Check Point和Otorio的研究人员在分析这次活动时发现,这群攻击者竟然直接将窃取来的用户登录凭证暴露在了公共互联网上,这是要闹哪样?

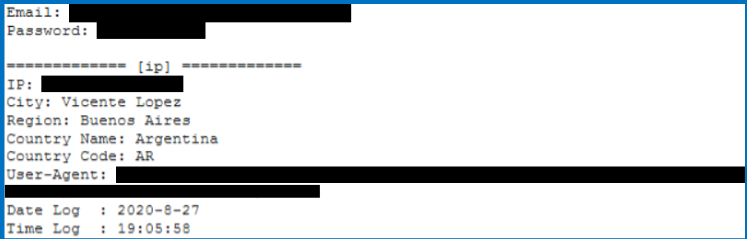

在研究人员今天发布的一份报告中,他们解释称,网络钓鱼攻击者将他们窃取到的信息存储在了一个专门为这一次网络钓鱼活动而注册的域名之中。但他们所犯的错误在于,他们将这些数据存储在了一个公开可见可访问的文件之中,并且还被谷歌搜索引擎收录并建立了索引。

这样一来,我们只需要使用谷歌搜索引擎来搜索相关的关键词,就可以查看到被盗的电子邮件地址以及对应的登录密码凭证。

比如说,我们尝试搜索一下,然后就看到了如下图所示的搜索结果:

来自这两家网络安全公司的研究人员表示,攻击者还入侵了几台合法的WordPress服务器来托管他们用于网络钓鱼攻击活动的钓鱼页面,并将这些恶意PHP页面发送给目标用户来窃取他们的登录凭证。

安全研究人员解释称:“由于这些现有WordPress网站的知名度非常高,网络犯罪分子往往更喜欢选择去入侵这些网站服务器来实施网络钓鱼攻击,而不太会选择使用自己搭建的基础设施。”

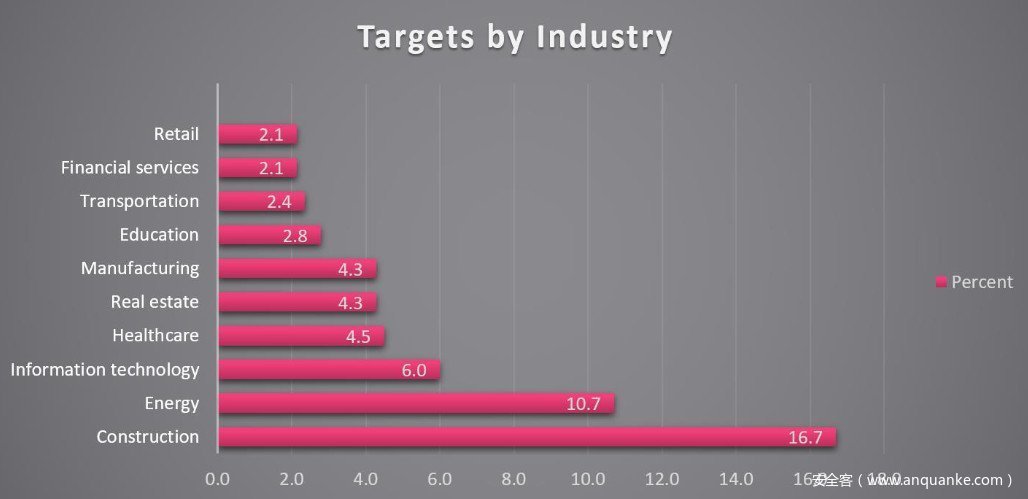

通过对泄露数据其中的大约五百条信息进行分析和处理之后,研究人员可以确定在此次网络钓鱼活动中主要受影响的行业包括建筑、能源和IT公司,它们也都是网络钓鱼攻击中最普遍也最常见的攻击目标。

下图显示的是网络钓鱼活动中受影响行业的占比情况:

简单且高效的网络钓鱼攻击

攻击者在其网络钓鱼活动中,使用了多个假冒的电子邮件主题来诱使目标用户加载网络钓鱼攻击页面,也就是攻击者所伪造的登录页面,并收集目标用户在钓鱼页面中输入的Microsoft Office 365登录凭证(用户名和密码)。

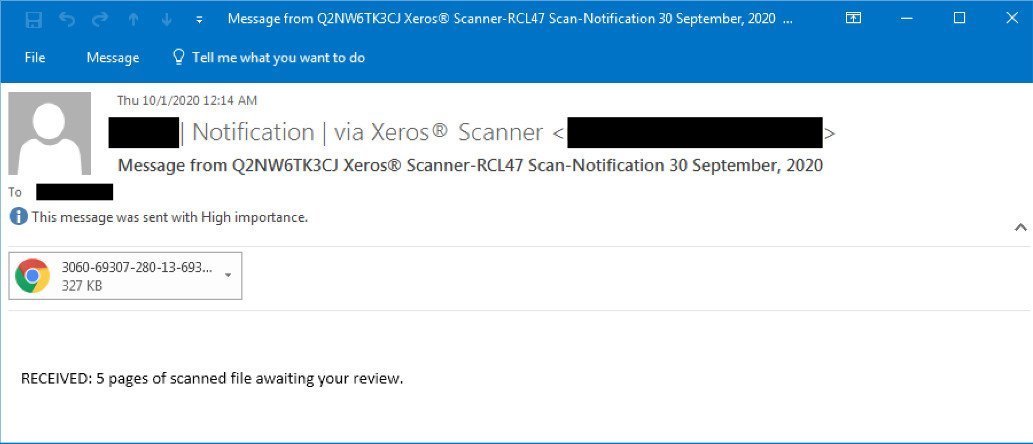

这些网络钓鱼邮件的主题中都会包含目标用户对应的姓名或公司名称,并声称他们会通过邮件并以HTML格式发送一份Xerox扫描通知给目标用户。

下图显示的是网络钓鱼邮件中的部分内容:

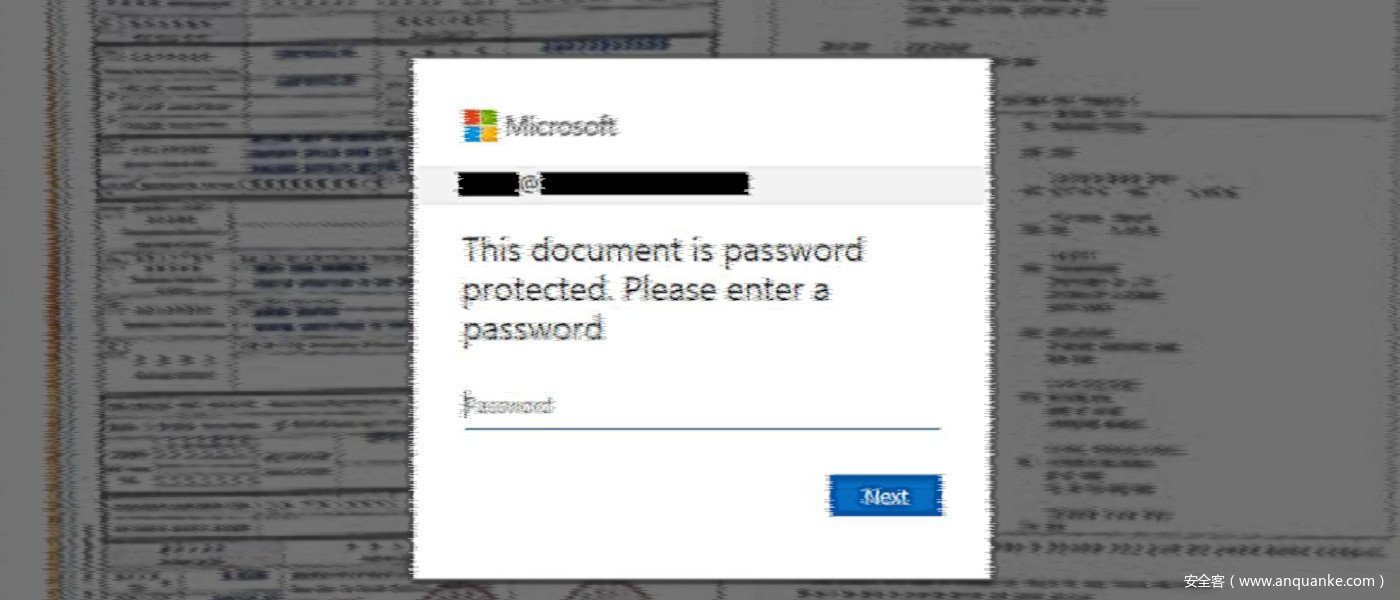

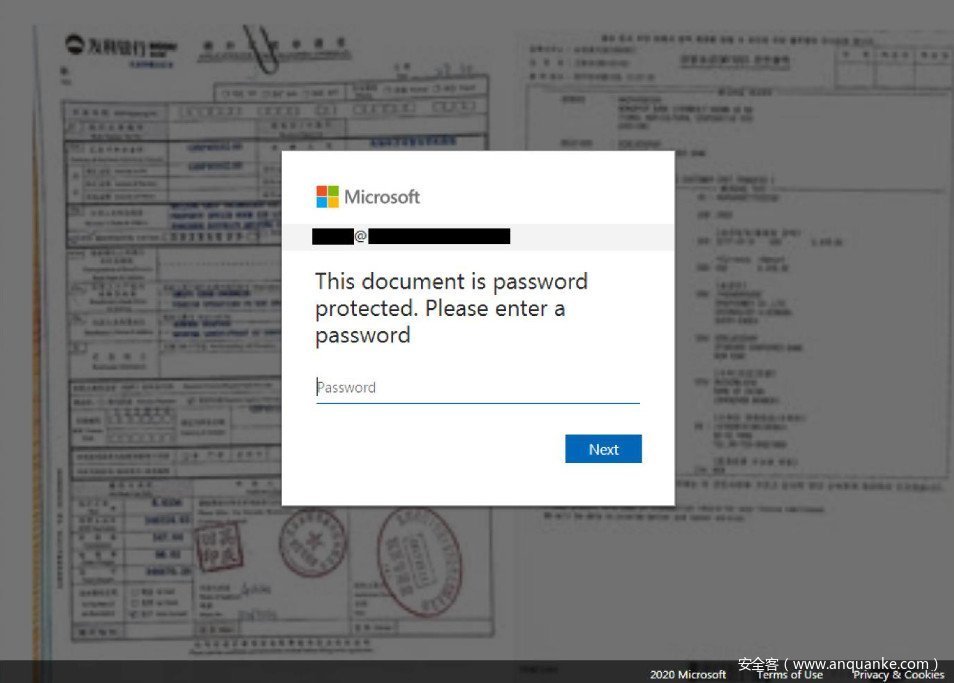

打开网络钓鱼邮件中的恶意附件之后,目标设备中的浏览器会自动加载附件中的内容,此时目标用户将会看到一个非常模糊的图像,图像上还覆盖了一个伪造的Microsoft Office 365登录表单。其中的用户名字段已经自动填充了目标用户的电子邮件地址,用户只需要输入自己的登录密码即可,而这种方式通常可以消除目标用户对登录表单可信度的怀疑。

下图显示的就是攻击者呈现给目标用户的钓鱼登录界面:

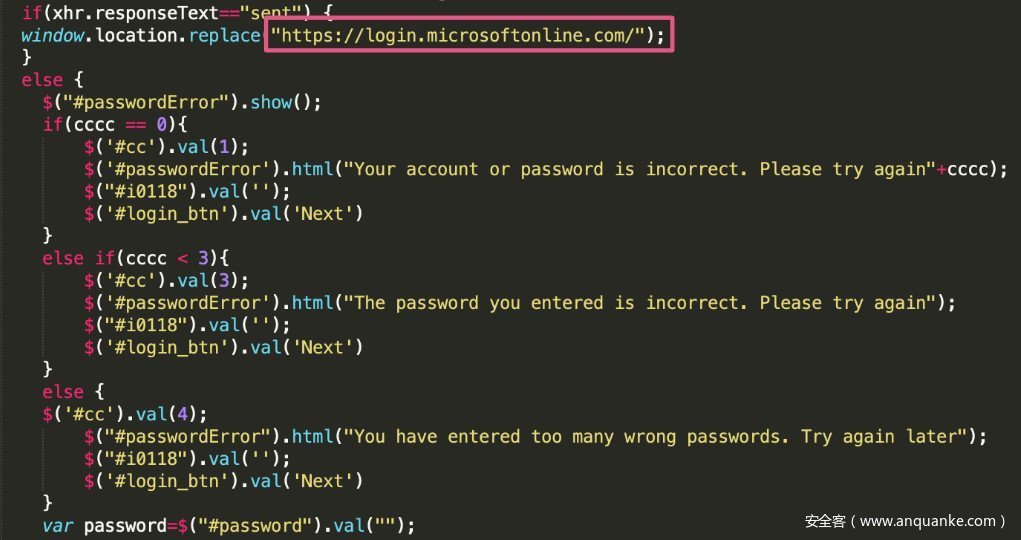

此时,网络钓鱼攻击页面后台运行的JavaScript代码将检测目标用户所输入密码的有效性,并将用户的登录凭证信息发送给攻击者控制的服务器,然后将目标用户重定向到合法的Microsoft Office 365登录页面来分散目标用户的注意力。

下图显示的是攻击者在网络钓鱼页面中嵌入的后台JavaScript代码:

为了不被目标用户发现或察觉,攻击者还会使用已入侵的电子邮件帐号来发送网络欺诈信息。比如说,在一次攻击活动中,他们还一比一伪造了德国主机服务提供商IONOS的邮件消息。

总结

尽管这一次的网络攻击活动开始于2020年的8月份,但研究人员还发现了来自同一伙网络犯罪分子的其他网络钓鱼邮件,而这些钓鱼邮件的日期为2020年5月份。

虽然这也不是第一次谷歌收录了网络犯罪分子用于存储被盗数据的页面了,但这也足以表明,并非所有的网络攻击者都有足够的能力和技术来保存他们的“胜利果实”。虽然目前研究人员还无法确认这一群网络犯罪分子的身份,但至少他们这一次的网络攻击活动努力算是白费了!