1.绪论

从2018年的第一版5G标准(R15)到今年7月3日发布的第一个演进版本的5G标准(R16),5G标准愈加完善。同时,为有效保护5G通信的安全,其对应的安全标准也同时发布。

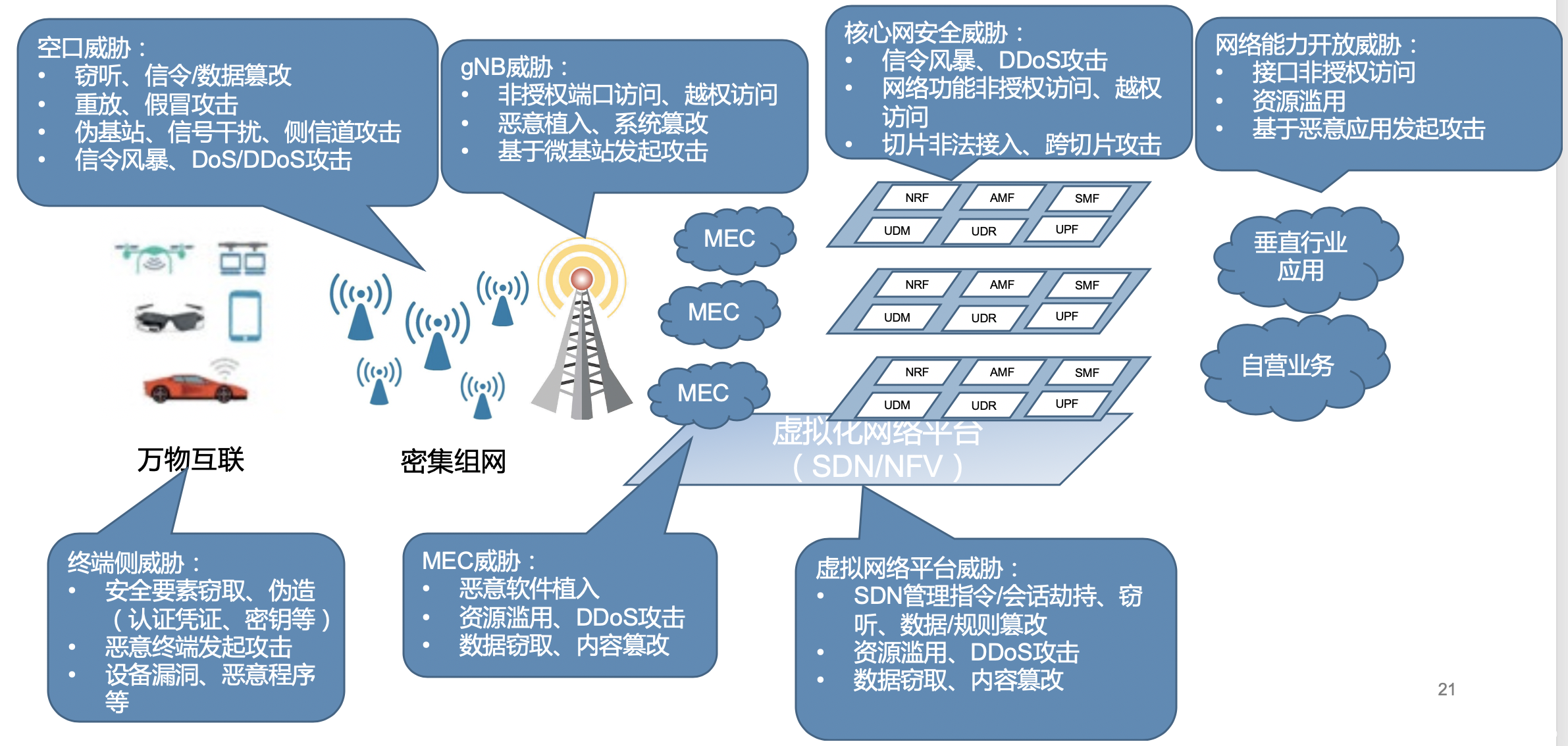

相对于传统的移动通信网络,5G通信技术大量的使用网络虚拟化等技术,降低网络平台的异构性,增加通用基础设施的建设。这一方面,降低了网络部署成本,另一方面,却增加了更多的攻击面。通用的基础技术,意味着攻击者可以采用一些传统IT领域的网络攻击技术发起攻击。另外,由于5G新的特性,也引入了一些新的安全特性。

为更好的了解5G攻防的相关技术,本文对5G通信网络可能会面临的安全风险进行简要介绍。

2.研究背景

5G的产生

5G全称是第五代移动通信技术,从名称中也可以看出之前有了第一代、二代…直到四代。

1G技术:诞生于上世纪80年代,以语音业务为主;

2G技术:诞生于上世纪90年代,以语音和短信业务为主;

3G技术:诞生于本世纪初,以语音、短信和多媒体为主;

4G技术:2012年世界无线电大会上,国际电信联盟无线电部门发布,以互联网业务为主;

5G技术:2018年6月发布了第一版5G标准(R15),其应用场景从移动互联网拓展到工业互联网、物联网等场景,并于2020年7月3日发布了第一个演进版本的5G标准(R16)。

5G应用场景

5G由于其具备传输效率快,传输数据量大等特性,可以被大量的应用在物联网领域。

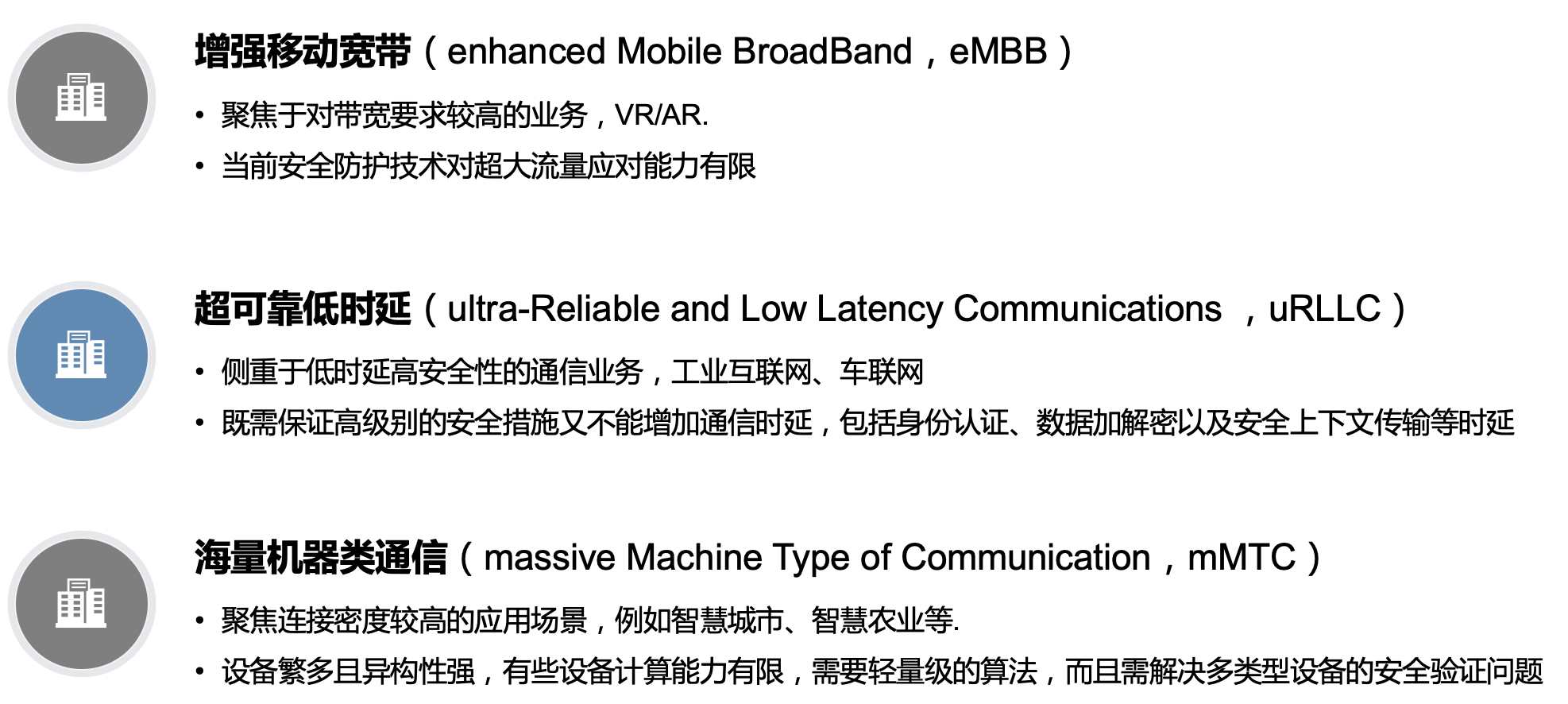

另外,人们也将5G的应用场景分为如下图的三类,并且依据不同的业务场景具有不同的安全需求。

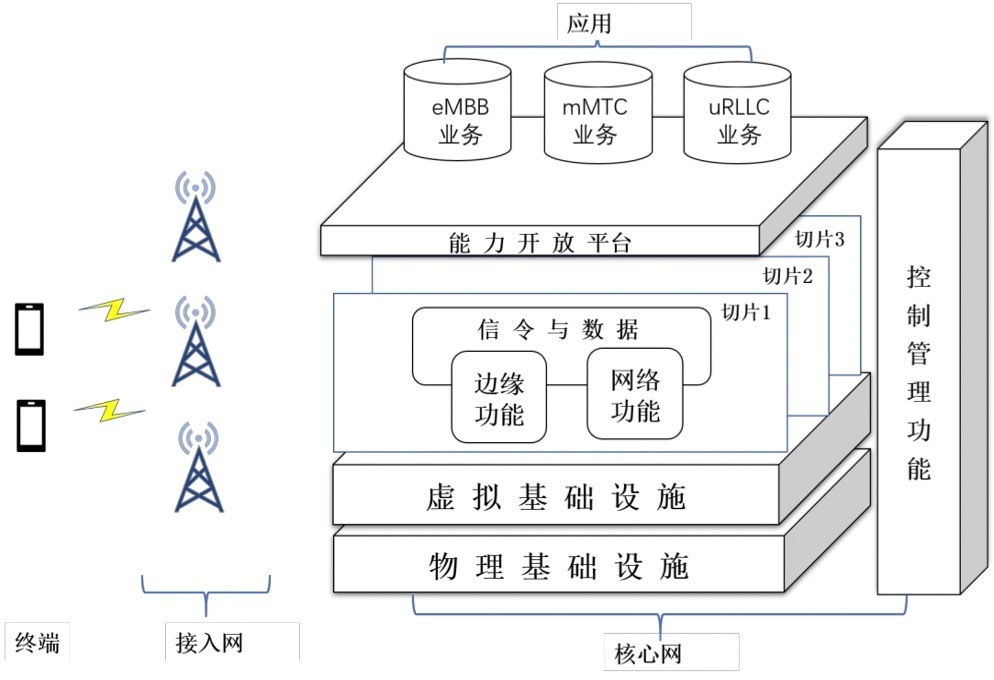

5G网络架构

3.安全分析

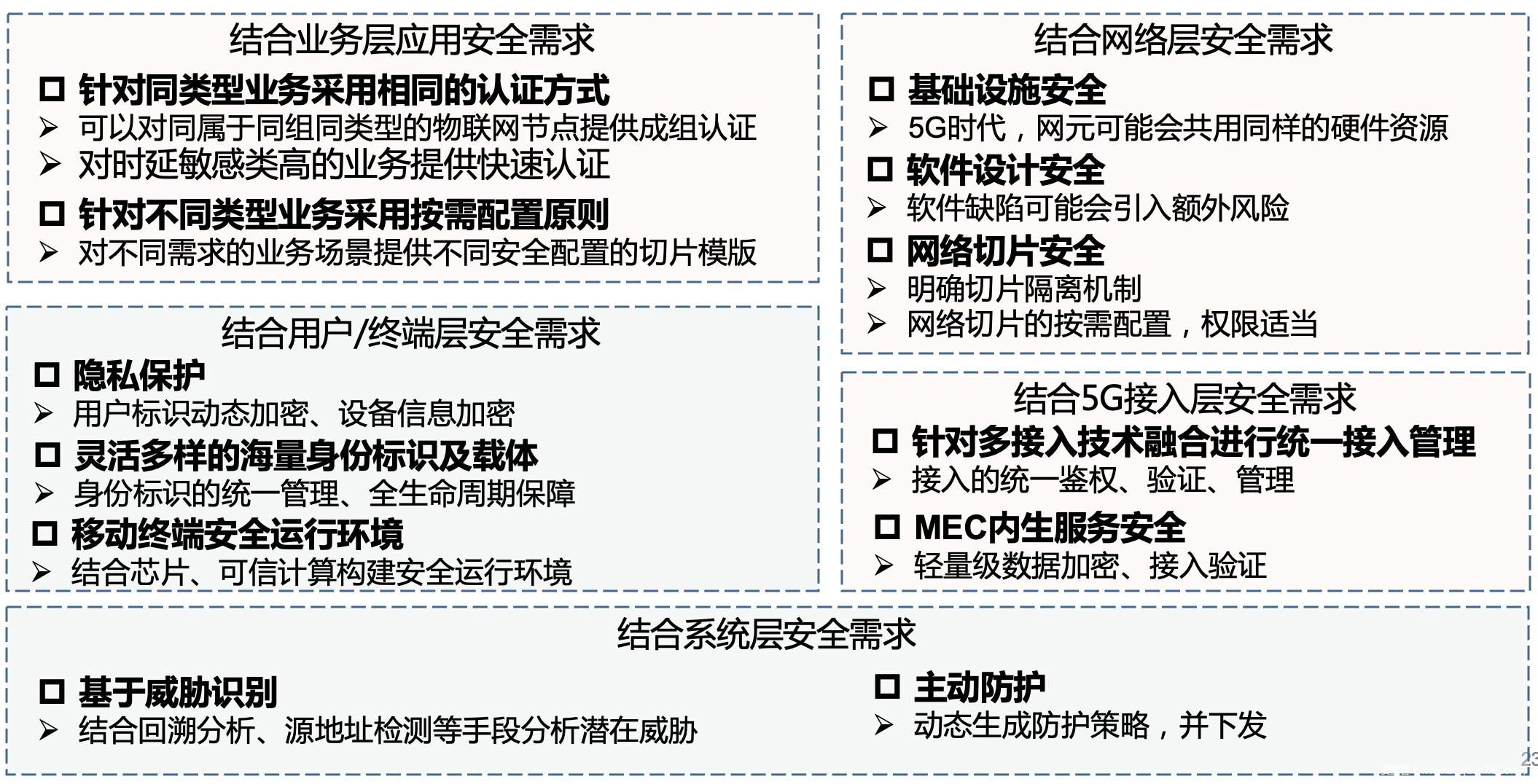

针对5G技术的安全分析主要可分为三部分内容,关键技术、应用场景以及结构性安全分析。

3.1关键技术安全分析

关键技术安全分析主要针对5G中采用的网络虚拟化以及网络切片等关键技术进行安全性分析

软件定义网络

控制器安全问题,SDN的网络规则都采用控制器来完成,而绝大多数的控制器缺乏安全保护机制。

SDN可编程性,由于它的可编程性,攻击者可利用这一特性,编写恶意控制逻辑代码。

网络功能虚拟化

计算、存储及网络资源共享化引入风险,由于资源的共享化,会导致数据安全出现问题,比如,某一网络资源被多个功能调用,不同功能对数据的调用,可能会导致数据在不同功能间的横向传播;

硬件设备虚拟化后,会将传统的硬件设备软件化,导致传统的硬件物理边界消失,引入软件安全的问题。攻击者可能会利用软件漏洞,发起攻击。这样也可能导致病毒的扩散

网络切片技术

网络切片技术的安全分析,可以分为用户与切片间、不同切片间、切片内网络功能间的安全。

其中,用户和切片间安全,包括用户认证与用户通信安全,用户认证,需保证接入用户的合法性,防止非法用户接入;用户通信安全,保证用户通信的合法性,防止数据被篡改。

不同切片间安全,某一切片遭受到攻击时,不应该影响到别的切片,比如在某一切片遭受到DDos攻击时,其他切片也可以正常访问。同时,终端设备同时连接不同切片时,防止切片间的数据泄露。

切片内网络功能间的通信应保证安全,注意通信的鉴权、验证。

边缘计算

边缘计算更加接近物理设施,更容易受到攻击,存在隐私安全的问题。比如,攻击者可以利用已攻破的边缘设施,获取设备隐私信息。同时,边缘计算平台上部署的应用会共享资源,单一应用被攻破可能会影响到其他应用。

网络能力开放

开放网络,意味着开放攻击接口。在没有安全验证机制的接口内,攻击者几乎可以为所欲为。所以需建立有有效安全验证机制的安全接口,防止攻击者进行攻击。

另外,这也会引入互联网通用协议的安全性问题,比如可能出现利用通用协议漏洞攻击设备的情况。

3.2应用场景安全分析

增强移动宽带(eMBB)场景

超大流量对现有安全防护手段形成挑战,现有IDS、IPS、防火墙等防护手段严重依赖于协议解析技术,时间消耗性过大

需依据业务场景选用不同的安全措施,比如在AR/VR对关键信息进行加密

超可靠低时延通信(uRLLC)场景

安全算法/协议需要低时延,接入验证、数据加密传输都会增加时延,需设计低时延的安全验证及数据安全传输机制

复杂安全机制部署受限,过于复杂的安全机制无法有效保护系统,安全机制既要保证安全又要足够高效

海量机器类通信(mMTC)场景

设备异构性强,该类场景部署设备种类繁多,安全防护难度较大,需采用群组认证技术

设备计算能力较弱,物联网设备仅有有限的计算能力,需设计轻量级的安全算法、简单高效的安全协议

3.3结构性安全分析

4.安全措施

5.结论

本文主要对5G的安全问题进行了简要的分析,并在此基础上,提出了安全措施。从文中也可看出,一种新技术的产生,会产生新的安全需求。一方面,新技术会引入整合旧有的技术,在这种情况下,会产生许多传统领域内固有的安全风险;另一方面,会设计出一种之前没有的东西,而这些会有新型的安全防护需求,需打破之前的认识,设计出合理有效的安全防护措施。

总之,伴随着新技术的不断产生,相关的安全防护需求任重而道远。