0x01 链上测试准备

如果你是第一次做链上测试相关内容,那么需要做一些准备工作。

开通 MetaMask 钱包

链上测试,必须先有钱包,我们可以去:https://metamask.io 网站上下载钱包。

这里建议使用浏览器插件,因为更方便我们与 remix 通信。根据注册提示即可完成默认账户的创建。

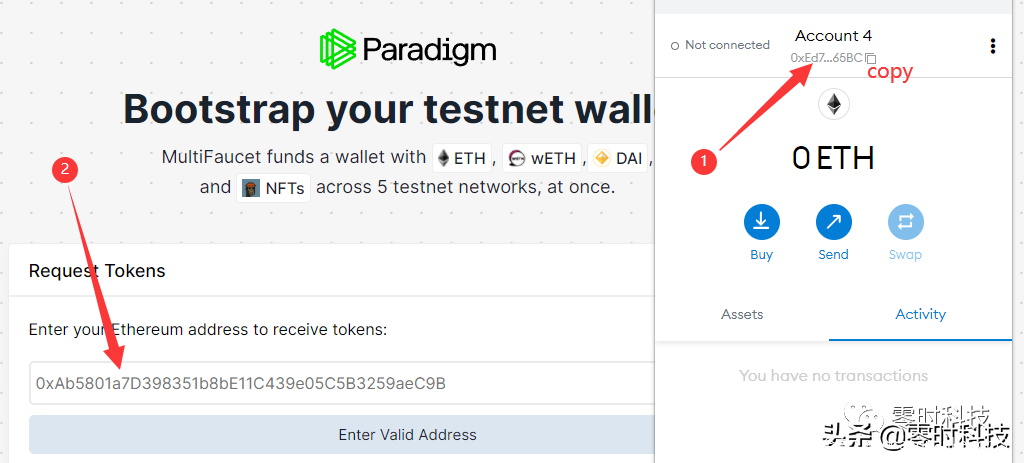

领取测试币

你可以到

https://faucet.paradigm.xyz 网站上领取测试币:

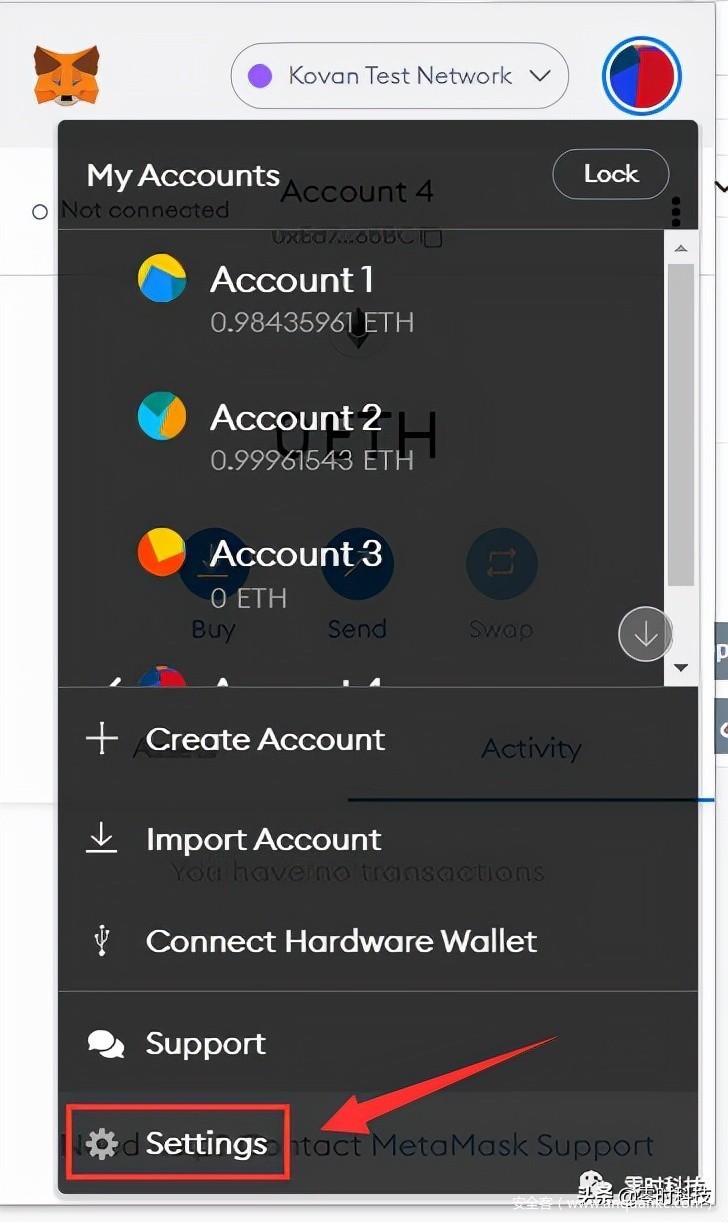

连接测试网络

领钱之后,你会发现账户余额一直没有变化(钱迟迟不到账)。这是因为我们没有连接到测试网络。

在 钱包 => 设置 => 高级 => 显示测试网络,打开开关;然后在网络选择列表里选择测试网络即可。

0x02 链上漏洞复现

我们以整数溢出漏洞为例,为大家演示链上漏洞的复现过程。

漏洞合约准备

首先,复制粘贴带有漏洞的 BEC 合约:

https://etherscan.io/address/0xc5d105e63711398af9bbff092d4b6769c82f793d#code

到 remix 编辑器中。编译后,用第一个账户部署合约:

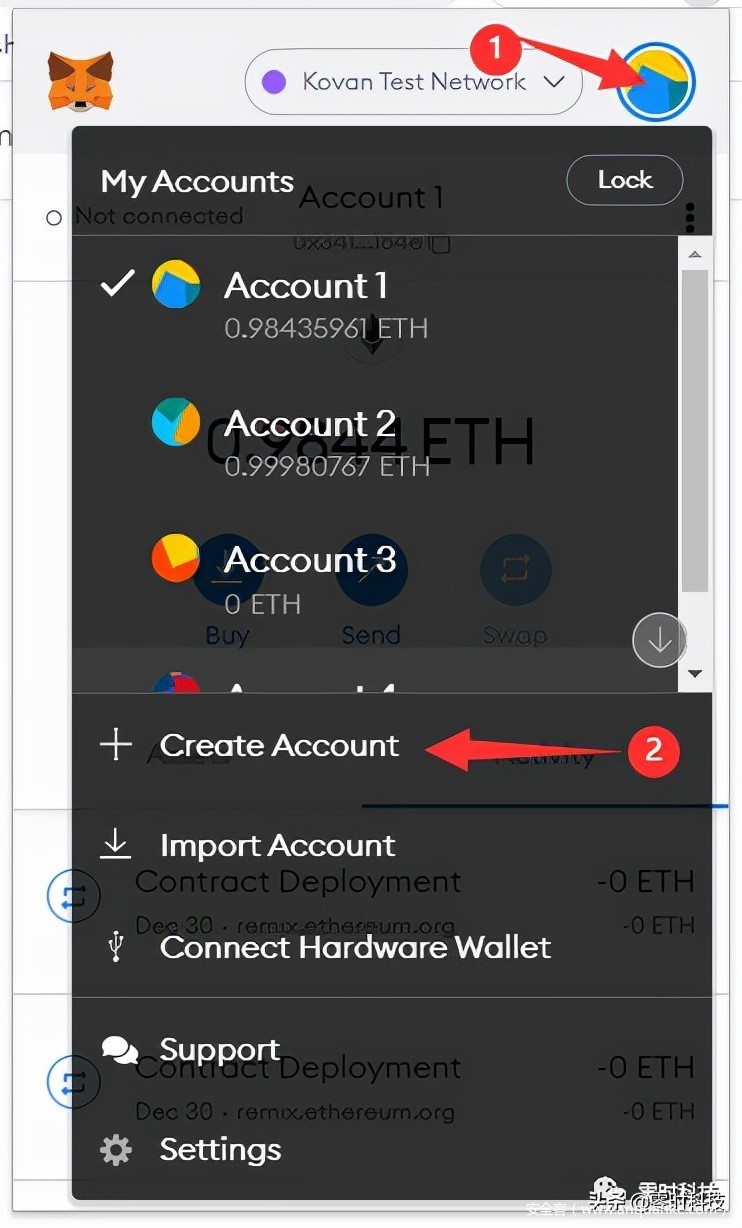

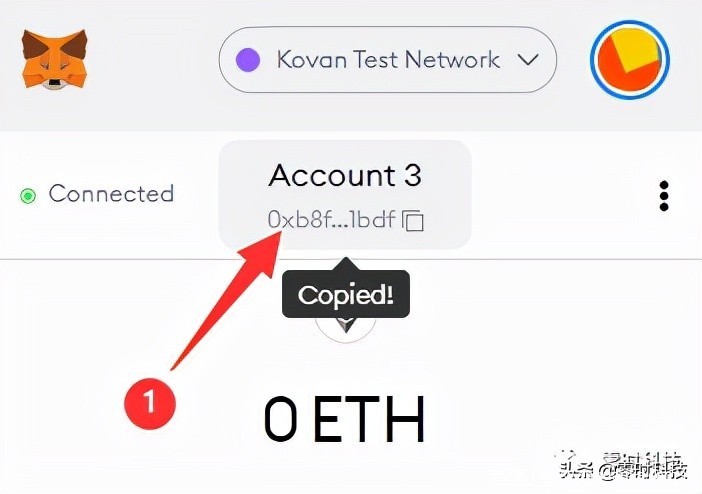

创建新账户并领取测试币(黑客账户)

待部署成功后,我们创建三个新账户(如下图),然后用之前提到的方法为其中一个账户领取测试币,再和 remix 建立通信。

新账户和 remix 建立通信只需在钱包中切换账户即可(点击上图的 Account 2)。

链上攻击

由于该漏洞是给多个地址发钱,所以我们将刚准备两个新的空账户,作为接受资金的地址:

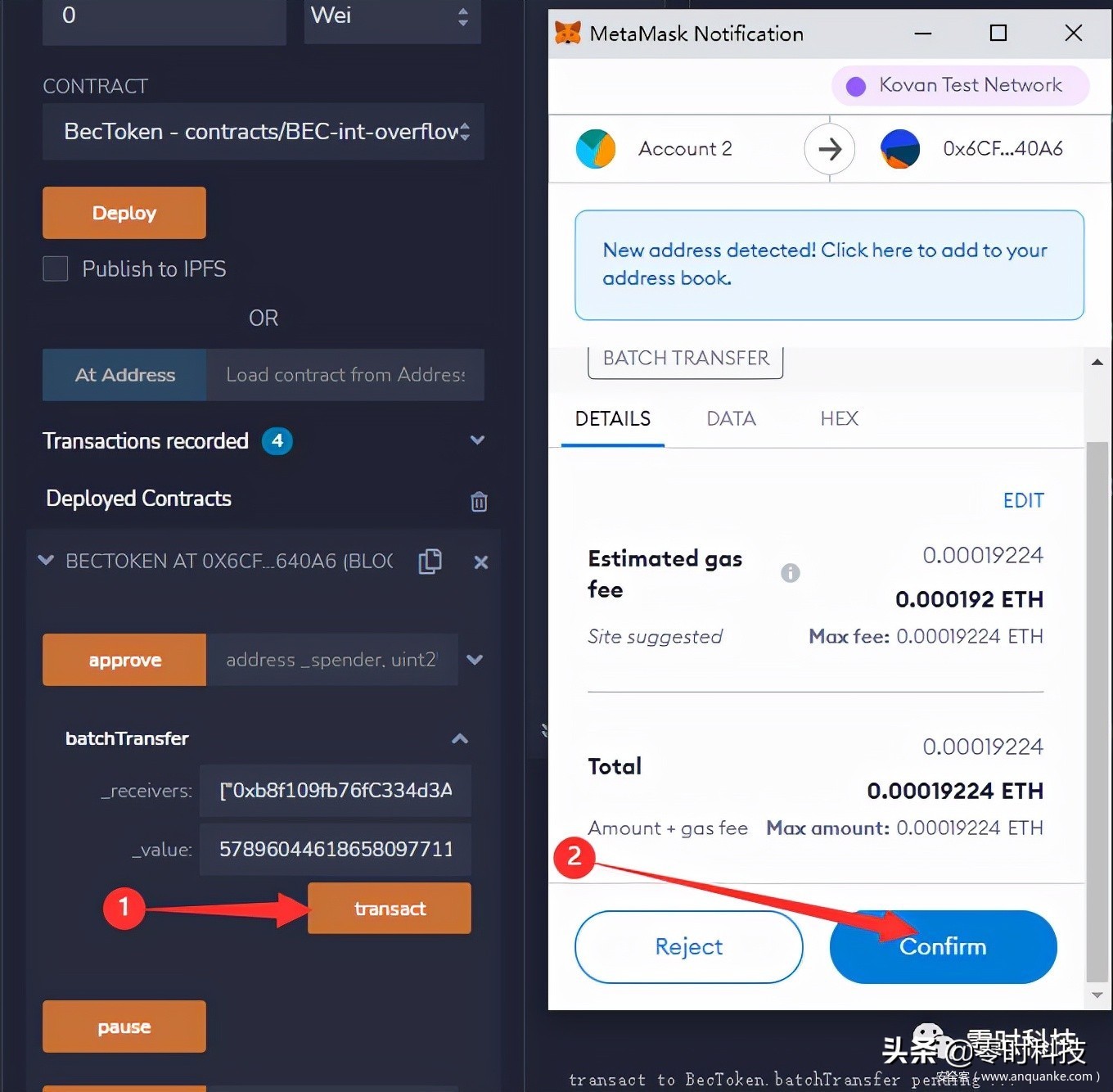

分别粘贴到部署合约的 batchTransfer 如下格式的两个双引号中,即可:

因为 2 的 256 次方即发生溢出,所以我们计算 2 的 255 次方:(下图所示为 Kotlin 编程语言的计算代码)

import java.math.BigInteger

fun main() = BigInteger.valueOf(2).pow(255).let(::print)

你可以在

https://play.kotlinlang.org 网站上执行这段代码,查看运行结果。

打印输出:

57896044618658097711785492504343953926634992332820282019728792003956564819968

这个值乘 2(账户个数)刚好发生溢出,值为 0,通过了转账金额的验证 —— 我有这么多钱,可以转账!

我们切换到 Account 2 之后,就可以发起攻击了:

查看链上交易信息

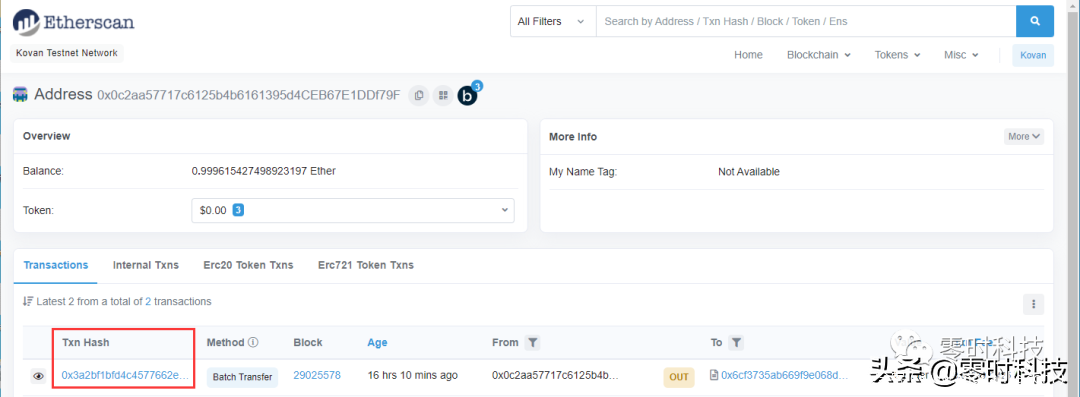

完成攻击后,我们查看转账是否成功,网址是:

https://kovan.etherscan.io/address/ write to your attack account address here

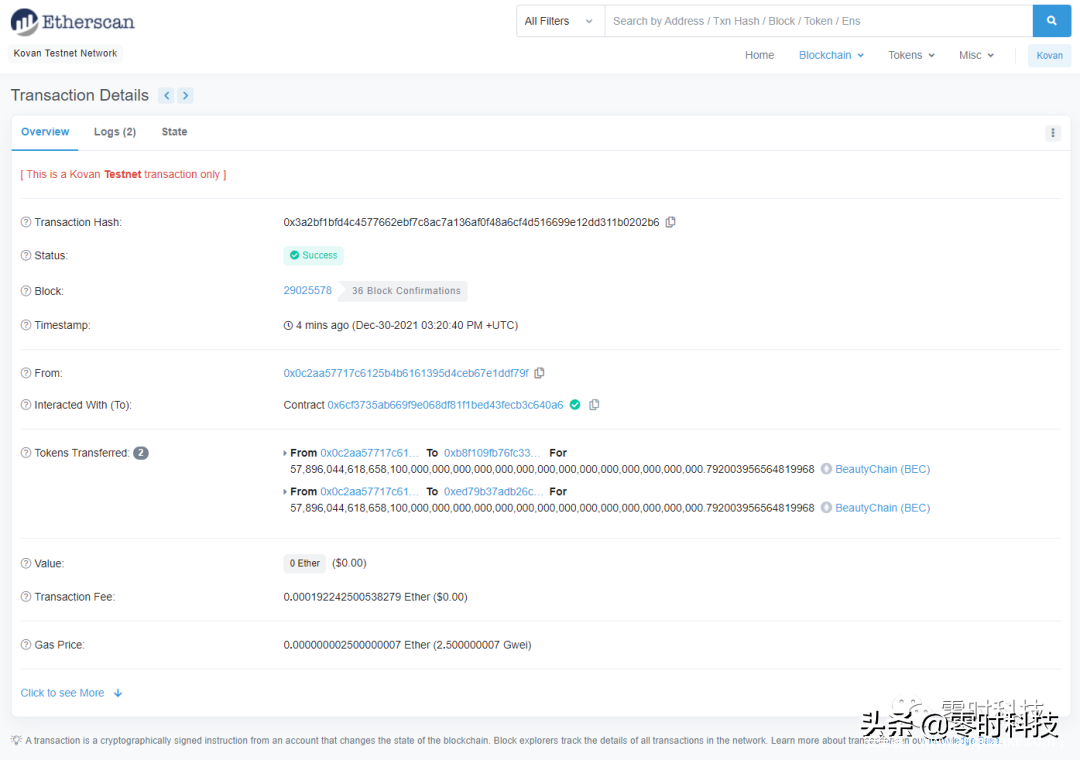

然后点击 Txn Hash 的链接,就可以看到交易的详情:

出现 Status:Success 就说明转账成功啦!至此,漏洞复现成功。

查询到账

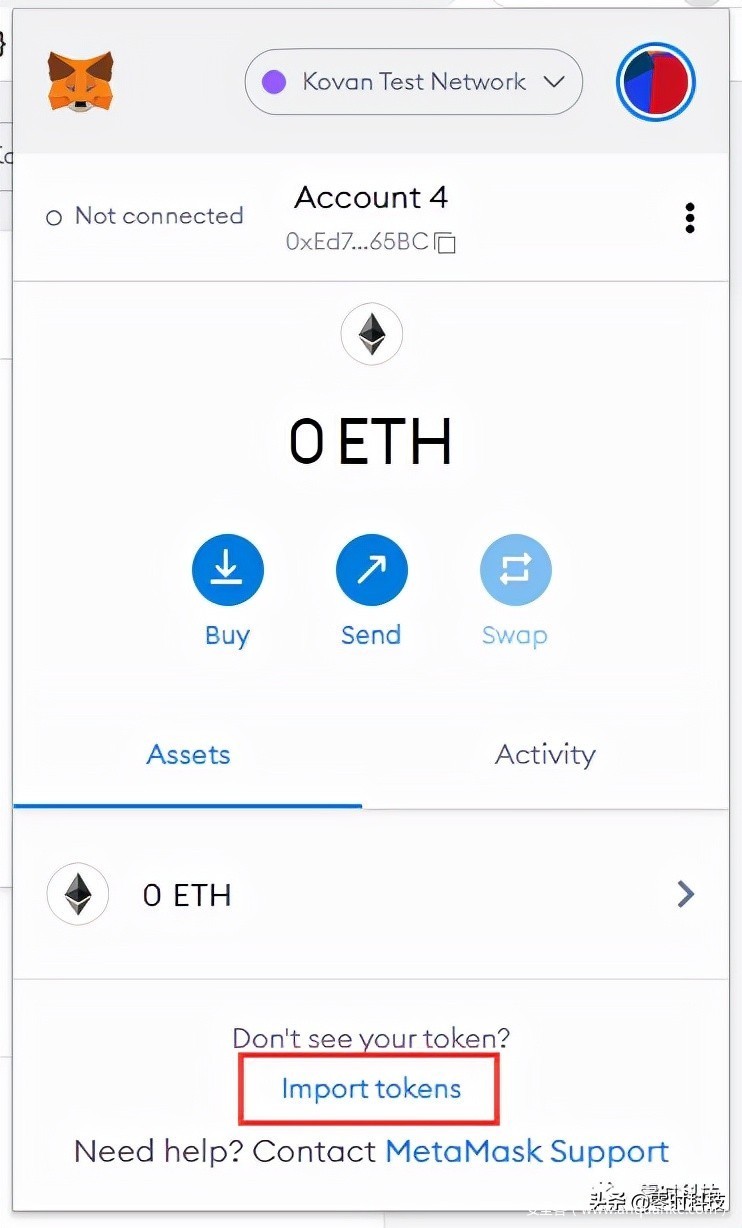

虽然交易信息显示成功,但为啥咱的余额还是没变化呢?

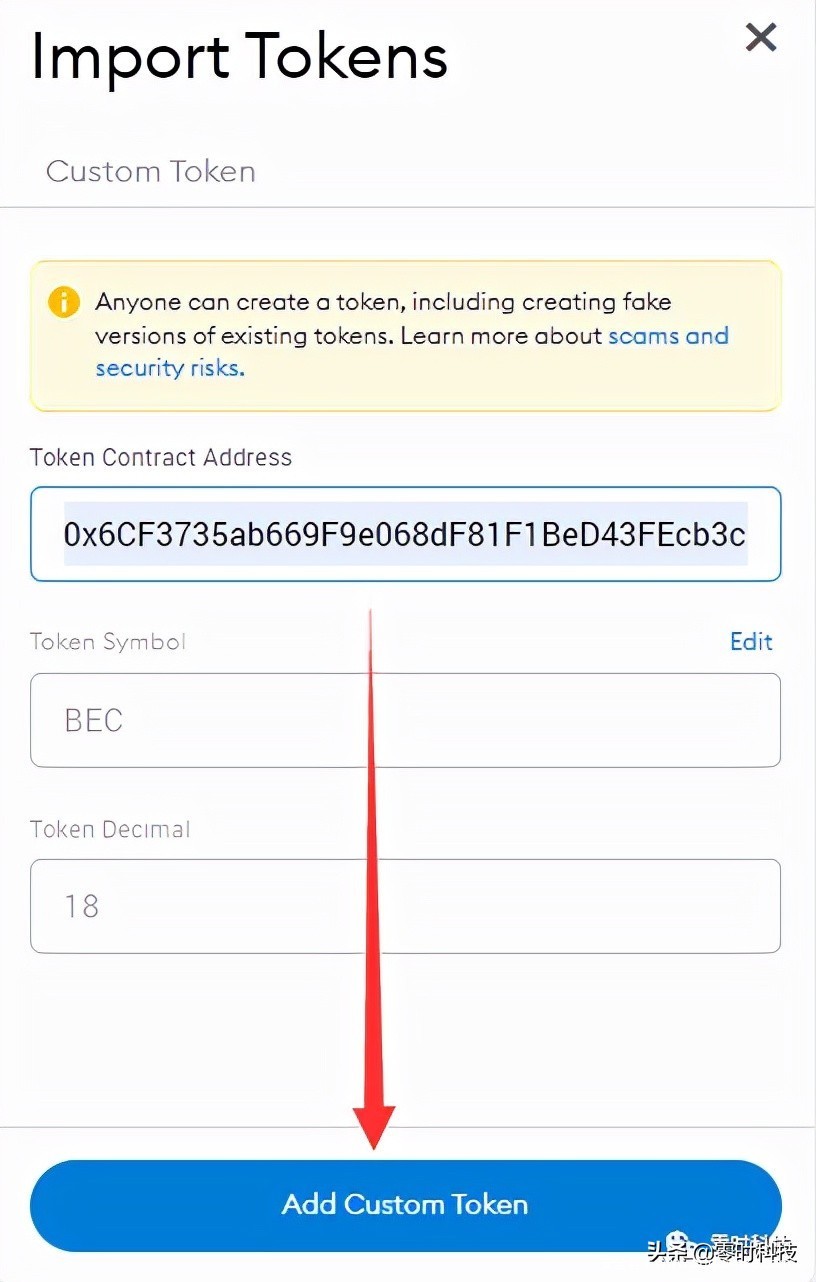

这是因为该合约发行的是 BEC 代币,我们需要在钱包中添加该合约的地址:

然后复制合约的地址,到:

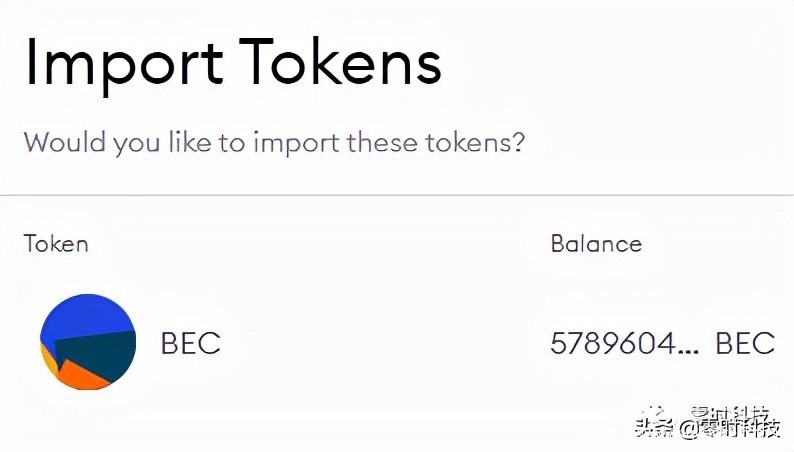

你就能看到钱啦!嗯,是测试链上的钱:

0x03 总结

在链上复现漏洞时,需要明确上链的类型及可相关联的钱包。之后通过领取测试币,部署合约,发起交易,从而实现链上智能合约的测试。