先说一下我的基础吧,也好让大家有个参考

- 我现在是大学二年级学生,就读于某双非院校,专业是普通计算机专业,身边大部分人都在学算法,学校对信息安全几乎是没有任何学科积累

- 自学了一些编程语言,对Python、Ruby、C++以及PHP之类的Web语言基本语法有基本的了解

- 较为熟练地使用Linux系统

- 参加过几次CTF由于太菜没拿什么奖,就不献丑了

- 大一期末考试结束后开始正式着手学习OSCP认证

先说说2020年的OSCP学习和认证是怎么样的

有别于网上的旧资料,OSCP在2020年度进行了一次大升级,发生的改动较多,课程名次除了原本的PWK(Penetration with Kali Linux)还有了一个新名字PEN-200,想要参与OSCP学习和认证的强烈建议前往官网查看权威信息。方便大家,我把链接放在这里:https://www.offensive-security.com/pwk-oscp/

简单说一下一些大家可能比较感兴趣的重点

课程套餐和考试费

必选套餐

- 课程材料+一次考试+30天Lab访问 = 999 美元

- 课程材料+一次考试+60天Lab访问 = 1199 美元

- 课程材料+一次考试+90天Lab访问 = 1349 美元

重考费

- 一次150刀,有冷静期请注意,不能连续考

Lab时间延长

- 30天=359美元

- 60天=599美元

- 90天=799美元

课程学习材料有哪些

- 一份PDF版教程,共800+页,仅提供英文版

- 一份是视频版教程,内容与PDF版一致,个人建议PDF看不懂的地方再看视频部分的实操,效率更高

课程大纲:https://www.offensive-security.com/documentation/penetration-testing-with-kali.pdf

考试通过要求与其它细节

满分100分,70分通过,完成所有练习题和10台LAB机器奖励5分

Offensive Security新认证体系是怎样的?OSCP为什么改名成PEN-200?

参考链接:https://www.offensive-security.com/offsec/new-course-pen300/

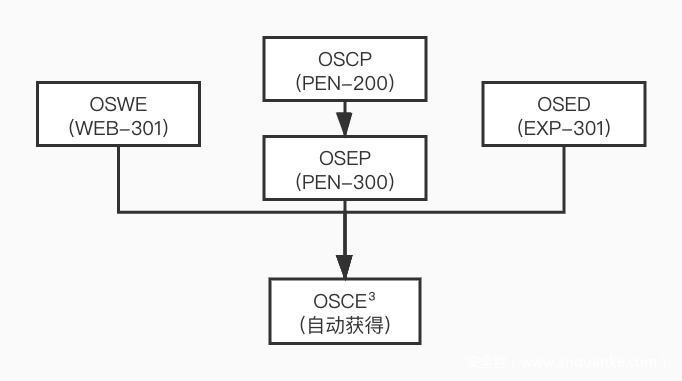

关注Offensive Security(下文中简称为OS)的同学肯定已经知道OSCE(Certified Expert)课程退役的消息了,曾经OSCE是OSCP的直接进阶阶段,但是这时出现了真空,导致OS系列课程和认证出现衔接混乱,最近OS又推出了OSEP(Offensive Security Experienced Penetration Tester), 作为原本旧OSCE的替代品,并按计划更新出一个新的认证架构,为了方便大家理解,我画了一个图,通过这张图,我们可以看见,OSCP只不过是起点

- OSCP, OS Certified Professional

- 课程名:Penetration With Kali Linux(PWK,PEN-200)

- OSEP, OS Experienced Penetration Tester

- 课程名:Evasion Techniques and Breaching Defenses (ETBD,PEN-300)

- 取代旧版OSCE(课程名CTP)

- 强调一下,OSEP报名不需要取得OSCP或OSWP,图中的箭头仅表示知识层次,有把握的大佬可以直接上手OSEP

- OSWE, OS Web Expert

- 课程名:Advanced Web Attacks and Exploitation

- OSED, OS Exploit Developer(简称已确定,全称我是猜测的,等待官方新消息中)

- 课程名: exploit development in the Windows Usermode Exploit Development

- 预计将于2021年早些发布(原文:coming in early 2021)

- OSCE³, OS Certified Expert

- 新版OSCE,后面的数字三表示它是三证合一,并区分出和旧版OSCE的区别

- 不需要考试,也不需要注册费等任何费用,拿下OSEP、OSWE、OSED后自动发放此证书

对Offensive Security比较熟悉的可能知道还有一个OSEE(OS Advanced Windows Exploitation, EXP-401),从其编号可以看出来它的难度比即将推出的OSED(EXP 301)还要搞一个层次,可惜这个认证和培训线上均不开放,仅在每年美国拉斯维加斯黑帽大会期间开展课程(官方只说了Black Hat USA,但其他地区如Black Hat Asia等没有提及,不清楚是否开展,感兴趣的巨佬建议直接联系Offsec官方),条件不足的话但感兴趣的话可以对照着其目录学习一下~

最后再稍微提一下OSWP(Wireless Professinal),课程名WIFU(Wireless Attacks,PEN-210),注重无线网络安全部分,较为特殊,考试题目仅一题,时长4小时,与OSCP的24小时还有OSWE的48小时差距较大

OSWP课程链接:https://www.offensive-security.com/wifu-oswp/

OSEE课程链接:https://www.offensive-security.com/awe-osee/

我的OSCP备考经历

为什么想要考OSCP

首先为什么我想考OSCP而不是其它证书,在大学期间,我的目标有如下

- OSCP

- OSWE

- CISSP准会员

之后可能还会争取拿下OSCE³

首先CISSP准会员积攒工作经验到成为CISSP正式会员必须在6年内,积攒满5年全职工作经验(本科及以上学历可抵扣一年),我报考的时候还在大一,不现实,因此我准备把它放到大三或者大四再考

OSWE与OSCP,显然OSCP难度较低而且可以让我对OS系列认证体系有一个较为直观的感受,因此这便是我的起点了

而且很多大佬和我说这个证书认可度还可以,也确实能学到知识,那么就动手吧

Lab开始之前

在开始实验室访问之前(Lab开始时间需要预约),当然要先开始准备,我没有收藏太多东西,我个人没有各种收藏的习惯,毕竟码住不等于能用上

- 我看了能找到的几乎所有中文大佬的考试经验分享,对OSCP难度有一个基本的把握

- 针对公开目录里的知识点进行预习

Lab开始 ~ Lab结束

在Lab开始的同时,最新的OSCP教材也会发到你的手上,八百多页属实震撼,能学到不少东西,尤其是2020更新的AD域部分和Windows权限维持的技术令我耳目一新,我感觉我花的钱值得了。

因为我是在大一下学期期末考试后一结束就开始正式学习课程,我每天花10个小时左右在学校实验室学习教材PDF并作笔记和例题复现,这个时间段我一定要感谢我的女友,在10天连续的高强度枯燥学习下(虽然对我来说并不枯燥),默默地在实验室陪伴我支持我。

教材学习完毕后(我直接放弃了练习题奖励的5分,因为它们实在是太花时间了)就是实验室的练习了,一开始还不适应,感觉渗透的坑好多,最后还是感觉是自己的知识体系不够完善的原因。我购买了60天Lab时间,10天结束后我和女友均离开学校了,我前往某安全公司实习,经常出差,工作也比较忙碌,所以很多时间都浪费掉了,想要在Lab练习却没有机会,在这60天里,我在高铁上连接过Lab,也在机场上连接过Lab,在OS的渗透测试Lab中的学习确实是一种享受,如果真心喜爱渗透测试,每一个FootHold、User Privilege或Root Privilege的获取都令人无比兴奋。

但是,实在是没办法,尽管有着认识的大佬咨询一些坑点节约了时间,我最终也只拿下在Public网段的30台左右机器,而且有些机器的解决实在是囫囵吞枣了。建议大家还是一定要考虑清楚自己该买多久LAB,毕竟套餐里的LAB时长均价是最便宜的,尽管之后还可以单独买Lab的访问时间,但是价格都会偏高一些,如果基础不好而且每天又抽不出太多时间的话,还是多买一点吧。

LAB结束~第一次考试

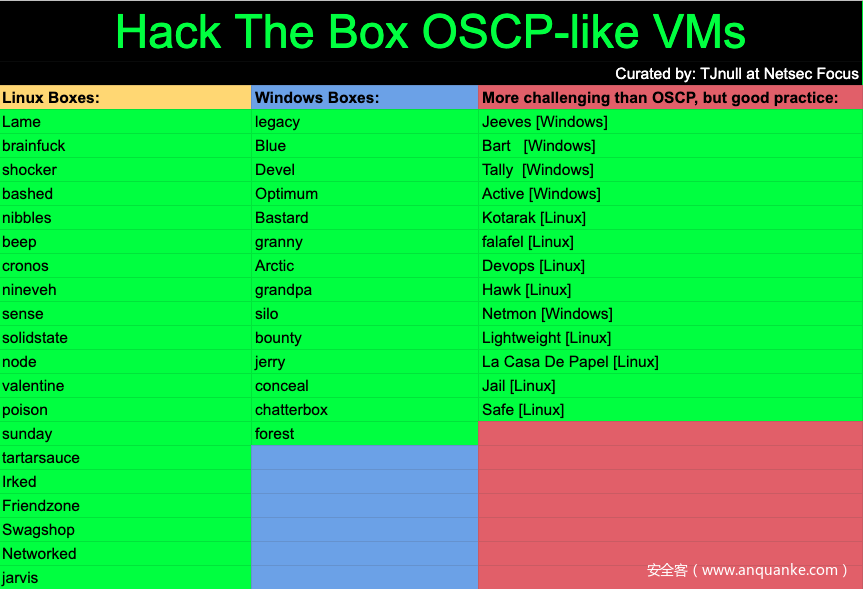

这段时间里主要就在通过练习一些HackTheBox的Retired Box来学习技巧,我通过一位外国大佬得到了一份OSCP like的Box列表,附在文末吧。

本来准备LAB结束就考的,但是实在感觉自己没准备好考试,因此重新预约了时间,而且由于学生只能在周末考,被迫只能预约两个月后(两个月内的周末都被约满了),还是凌晨5点开始,这实在是一大败笔,大家一定要避开。由于考前十分兴奋,非常紧张,根本睡不着觉,结果就是通宵直到考试开始了,状态非常差,感觉头脑非常不清楚,最后勉勉强强拿下了65分,距离通过要求70分就差一点点,非常懊悔。

考试后回想,基本上感觉还有20分是可以拿到的,所以大家宁愿多等一会,也一定要选一个适合自己的时间!

二次考试

在这期间,我用工资换了人生第一台MacBook Pro,非常开心与激动,但也带来一些不便,对新系统不习惯了,不过好在用了一周就习惯了,在这段时间里我一直在刷HackTheBox Active的题目,还刷到了HackTheBox的Hacker Level,?,预约在12月某日下午三点(为了选到一个下午的好时间,我连翘了三节课),赶在了2020年结束前了却了这个心愿,前一天晚上玩了个疯,愉愉快快的睡到了中午,元气满满地在下午三点开始了考试

一个小时内轻松搞定了10分和Buffer OverFlow,然后在考试结束前8小时完成了所有题目,花了半个小时重新做了一遍并整理截图,然后慢慢写报告,在第二天早上10点提前结束了考试,此时距离考试结束还有5个小时,由于基本确定自己已经满分通过,很兴奋地和女友、帮助过自己的大佬们分享喜讯。

再来聊聊我遇到的题目

我遇到的三个综合题,在考试前我就听说它们是最难的三巨头,基本上没人解出来,我一眼看到它们三个的IP,心都凉了半截,都想直接结束了,刚和考官确认完信息,看到IP,我就和考官说了一声并暂离了考试,和朋友诉苦,这里一定一定非常感谢朋友的鼓励——Try Harder,让我没有直接提前结束考试和考官Say Byebye,而是直接从最难的一题开始,结果出乎意料,我在这题上Stuck了四个小时左右后,利用到之前CTF中学到的一个trick,成功搞定了这题,后面的root部分也非常Easy地搞定了。至于另外两题,都难在Enumeration,好在有前面的信心加持,还是把它们搞定了,至于后面的Buffer Overflow和10分题,半小时就KO了,非常简单。

教材里还有官方论坛里,反复再强调一句话Try Harder,通过这次考试,我觉得我是第一次体会到其内涵,希望大家在学习和考试的时候也能保持耐心和勇气,不要自己乱了自己的阵脚。

一些大家常问的问题

这一部分大家一定要看Exam GUIDE:OSCP Exam Guide

必须要完整读一遍!!实在不行找人翻译完给你看!我认识的考友有人因为没看这个导致违规被终身禁考所有OS系认证!

我国哪些证照是可以在考试中用于认证的?

身份证不可以!!!!

因为官方要求,证照上至少要有英文标识,身份证是全中文的,考官看不懂

那么常见可用的证照有哪些呢?经过多方打听,确认以下证照是可用的

- 护照

- 港澳通行证

- 驾驶证

除了PWK Lab以外还有哪些靶场推荐

- HackTheBox

- 收费,10刀一个月,但是质量有保障,相比Lab很便宜了,而且Retired 机器都有官方题解

- VulnHub

- 免费,需要自己下载部署,没有官方题解,水平参差不齐,真的没题目做了在做这个吧…..

- 当然有些大佬出的题目还是不错的

考试有24个小时,怎么安排自己的时间?

关于生活时间安排

强烈建议按照自己最爽的生物钟安排考试时间(一定要注意,不是说早9点开始,很符合白天工作晚上休息就是爽的,一定要你觉得爽的才是爽的,我反正是通宵考试啦~但是强烈不建议通宵等待考试!)

考试的时候允许离开位置休息,时间多长都可以,建议出门吃健康的早午晚餐,至少也得是外卖吧,考试的时候休息放松一下也很重要,让紧绷的大脑休息一下

PS:我在考试时在屏幕前吃了两餐,边吃边看《魔女之旅》,带着监考员一起看?

如果困了,一定要休息,如果重度困,建议按照1.5小时的睡眠周期安排睡眠时间并设置好闹钟,如果只有一点点困,建议选择20分钟的小憩,离开前记得和考官说一声,不建议关闭监考和VPN,毕竟重连很麻烦,让他一直看着吧

关于题目时间安排

不过多难或者多容易的题目,尽量半个小时~一个小时切换一个入口点进行尝试,以免在rabbit hole消耗过多的时间!

走错路浪费时间不可怕,给这么多时间就是给你浪费的呀!

关于英语能力

个人觉得没必要在考前还花大把时间修炼英语,如果英语基本语法和阅读能力已经具备,建议安装一个划词翻译工具,看到不懂的词翻译一下即可,效率不会很低,考试时也是允许使用翻译工具的,最后的Report,能说清楚流程并给完整截图证明即可,英语语法层面的错误不影响理解前提下不会导致扣分!这不是英语考试!

关于网络连接

考试和Lab的VPN连接现在均可直连大陆,但为了更优的速度和稳定性,依然建议大家采取网络连接优化手段,这方面可能会考察一点网络知识,如需咨询,请通过文末的邮箱联系我

如何构建自己的知识网络,并推荐一些我常用的工具

为了节约大家的学习时间,我希望大家不要像个仓鼠收集过冬的粮食一样到处码各种所谓的金牌资料,这也不符合PWK想要教给你的精神,我认为合理的学习路径应该是这样的

- 通过教材构建出相对完整的知识网络

- 通过实验室联系进一步完善知识网络并提高熟练度

在Lab等地方学到的东西,首先渗透笔记肯定不能少,然后希望整理出一个Cheatsheet来,尽管考试允许联网,但是拥有CheatSheet将大幅提高你的效率,只需要把一些经常使用的技术分门别类地整理进去即可。

我非常不赞同直接拿别人的Cheatsheet过来,因为你对其中的东西完全不熟悉,还会养成一种我有即我会的蜜汁自信

怎么找Public Exploit / PoC

我建议熟练使用四个网站即可

- Exploit DB

- GitHub

- CVEdetails

工具推荐

Web目录扫描(熟练会用一个我觉得就够了)

- wfuzz

- gobuster

- ffuf

Hash爆破(各有优势,建议都会)

- john

- hashcat

Linux提权自动枚举脚本(建议熟练掌握并能看懂其输出的每一项内容)

- LinEnum.sh

- LinPeas.sh

Windows提权自动枚举脚本

其它的话就比较杂了,我就不再分享了,如有需求可以联系我

最后,很高兴与大家深入交流OS系列认证以及各种信息安全方面的学习,以下是我的联系方式

Email: kanowillz@gmail.com

不要忘记,Try Harder!

附件:

我的证书