大家好,我是零日情报局。

漏洞之于网络世界,一直是杀伤力足以媲美原子弹、核武器一般的存在。

细数2019年典型的“超级漏洞”案例,我们能够感受到刚过去这一年的“惊心动魄”——

1月,由360安全研究员发布的一个内核漏洞的概念验证(PoC)拉开序幕,该漏洞可帮远程攻击者在不惊动用户的情况下越狱 iPhone X,访问目标设备上的数据,利用设备计算能力等等;

2月,遗留19年之久的WinRAR代码执行漏洞被曝光,利用此漏洞可构造恶意的压缩文件,诱使受害者下载运行后可完全控制目标电脑,5亿以上用户瞬间陷入压缩危机;

5月,微软蠕虫级漏洞“BlueKeep”曝光,近 100 万台设备置于高危漏洞之下。攻击者一旦成功利用,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击,甚至不排除再复制一次WannCry蠕虫风暴,360等安全厂商加紧发布免疫工具和缓解措施;

7月,谷歌Project Zero 团队发现iOS系统存在6个“无交互”安全漏洞,可通过iMessage客户端直接发动攻击,而目标用户无需做任何点击交互;

8月,英特尔X86处理器高危漏洞Spectre出现变种,该漏洞允许黑客窃取内核内存敏感信息,且不会留下对硬件的攻击痕迹;

11月,WhatsApp缓冲区溢出漏洞引发DoS/ RCE攻击,可被用来安装间谍软件,Android及 iOS系统双双沦陷;

由点及面,再从整体数据来看,全球漏洞体量也在连年攀升。

国家信息安全漏洞库(CNNVD):

CNNVD在2019年公布的漏洞数量为17316个,全年增长率约为6.26%。

美国国家漏洞库(NVD):

NVD公布的漏洞数量为17314个,全年增长率约为4.84%。

公共漏洞披露平台(CVE):

CVEdetails公布的漏洞数量为16778个,全年增长率约为8.06%。

结合近几年数据来看,漏洞数量逐年增长趋势毋庸置疑,其背后更是足以震荡全球的安全威胁:老漏洞沉疴难愈,新漏洞层出不穷,大有按下葫芦起了瓢的架势。

下面,零日给大家总结一下今年漏洞相关的几点趋势。

趋势1:各类漏洞危机四伏,工控漏洞首当其冲

结合2019年的典型案例来看,通用型漏洞、事件型漏洞分别趋向不同的特征。

从类型上来说,漏洞整体呈现如下趋势:通用型漏洞,底层硬件漏洞或将成为重大杀器;事件型漏洞,数量随着智能设备发展而猛增。

以英特尔处理器漏洞事件为例,该漏洞基于Spectre(幽灵)、Meltdown(熔断)等其他CPU漏洞之上,聊天记录、电子邮件等敏感信息在该漏洞面前与攻击者坦诚相见。

且影响范围之大,令12年以来的所有英特尔CPU、Intel或AMD处理器的X86-64系统全部列入易受攻击范围。以此为代表的底层硬件漏洞,可影响几乎所有使用相关处理器芯片的计算机设备,可见底层硬件漏洞的破坏力。

在通用型漏洞中,底层硬件漏洞因其范围广、隐蔽性高、危害大,且具备难以快速修复的特点,将成为“杀手级”网络攻击武器。

至于事件型漏洞的发展趋势,则因智能设备和云的普及而迅猛增长。

2019年,iOS系统无交互漏洞、蓝牙密钥协商攻击漏洞就是最典型的例子。

拿蓝牙密钥协商攻击漏洞来说,包括智能手机、笔记本电脑、智能物联网设备和工业设备在内的超10亿台蓝牙设备,均在其威胁之下。万物互联,漏洞威胁如影随形。

我们应该认识到,随着物联网发展智能设备激增,事件型漏洞数量也呈爆发趋势。

另外,零日认为还需要特别注意的一点,工控设备漏洞带来的深度威胁持续攀升。

2019年,媒体曝光美国将网络攻击的利刃插入俄罗斯电网系统,随后又掉转矛头剑指伊朗,国家间的网络攻击不再是科幻大片桥段。

与此同时,全球工业互联网安全漏洞持续高发,工控设备漏洞不仅关系到行业安全,更成为国家网络攻防争夺的战略高地。

也就是说,工业互联网的发展导致利用工控设备漏洞攻击事件的威胁加剧,主动发现工业互联网设备漏洞对于网络安全来说至关重要。

趋势2:各类漏洞行情连年暴涨

既然漏洞的重要性显而易见,其行情自然也是一片大好。无论是过明路的漏洞军火商,还是黑市暗网,漏洞的价格每年、甚至每天都在暴涨。

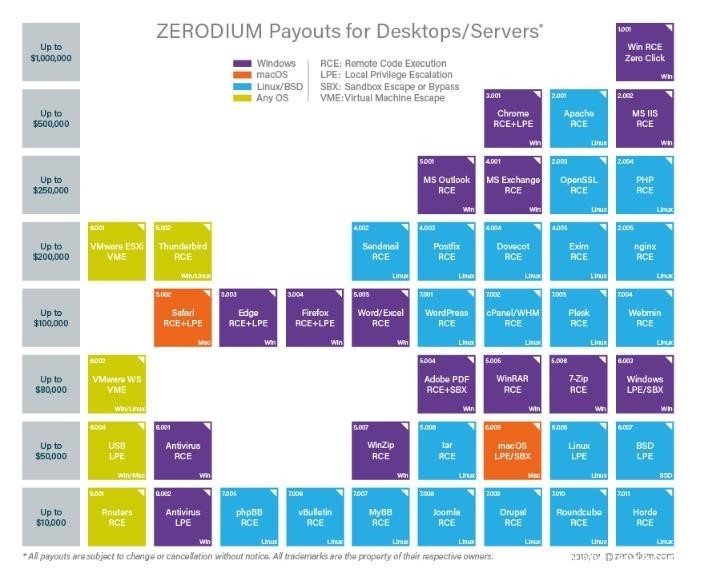

先来看“挖洞界二道贩子”Zerodium的价格表,安卓漏洞价格最高达250万美元,出价几乎是去年的12倍。

(Zerodium最新变更日志)

对比2017年和2019年的WhatsApp RCE+LPE漏洞价格,Zerodium标价分别为$500,000和 $1000,000,两年之间身价翻了一倍。

(2019年与2017年WhatsApp RCE+LPE漏洞价格对比图)

从台前退回到幕后,黑市上交易的漏洞同样身价不菲。

在暗网上,漏洞交易服务基本拥有自己的专区专栏,而且交易价格远高于各大平台的赏金。一个有价值的Win10漏洞赏金可能只有几万美元,而在黑市交易上,其价格可以翻几倍、几十倍,甚至是几百倍。

根据Hacking Team的说法,一个普通的漏洞交易价格也就是在3.5-4.5万美元之间,卖给他们,价格能翻三倍,更别提那种有价值的iOS漏洞,拿到几十万美元稀松平常,

确实,最新的Flashpoint报告《网络犯罪商品的定价分析》也告诉我们,暗网上包括漏洞在内的网络攻击服务、黑客攻击工具的价格每天都在上涨。

趋势3:全球大厂高赏金求安全

暗网漏洞交易黄金万两,但有道德操守的黑客通常都会将漏洞提交给各大厂商,毕竟厂商们的赏金也非常可观,且正在逐年攀升。

奖金数额的提升和范围扩大皆能表明,厂商们已然意识到了漏洞对安全的重要性。

2010年开始悬赏漏洞的谷歌,其最高基线奖励从 5000 美元升至15000 美元。2019年,谷歌提升了Chrome、Chrome OS 和Play的漏洞奖励金额,同时将Android Bug赏金计划的最高奖金上调至150万美元。

再看微软,从2012年开始推出了多项针对Windows的漏洞奖励计划,Spectre(幽灵)、Meltdown(熔断)类漏洞赏金最高可达25万美元。前不久,微软刚推出的“身份服务漏洞”悬赏计划,最高单价为10万美元。

今年,“抠门”的苹果也一反常态,刚公布的 “安全漏洞奖励计划”将最高赏金提升至100万美元。

Facebook不仅悬赏金额高,就连通常不予奖励的第三方应用漏洞也纳入悬赏范围内。

除了这些科技巨头之外,还有类似卡巴斯基的一些安全厂商也有自己的漏洞悬赏计划。漏洞赏金逐年攀升、悬赏范围逐步扩大,漏洞之于厂商的重要性不言而喻。

趋势4:漏洞成国家博弈战略资源

上升至国家层面,漏洞作为网络攻防制胜的关键,已是重要战略资源并影响国家博弈。

上文提及,中美国家漏洞库2019年收录漏洞接近40000余个,倘若这些漏洞一旦被用于网络攻防实战,无疑将成为国家作战部队取之不竭的军火库。

在利用漏洞军火这方面,美国可是前科累累。去年6月,利用未披露漏洞对伊朗导弹系统发起攻击,美国全面攻陷伊朗导弹系统。

(著名漏洞军火商Zerodium 发布的2019年漏洞“价牌”)

也正是因为漏洞“核武级”的安全威胁,诱发了全球范围内此消彼长的漏洞军备竞赛。

NSA美国网络军火库就全球撒网,斥巨资长期搜寻漏洞资源,以色列、英国、俄罗斯、印度也紧随其后,抢占漏洞资源积极备战。

趋势5:漏洞认知存致命短板

网络安全的底线,取决于最短的那块板。

相比于军政领域高度重视,关键信息技术设施领域对漏洞的“核级威胁”认知明显偏低,这正是网络安全的短板之一。

就拿航空航天这一关键信息基础设施建设来说,2019 POC安全大会上,曾披露Blockstream卫星链路卫星调制解调器EDMAC远程控制功能的物理地址认证缺失漏洞,可被攻击者用于切断卫星链路。

如若这些漏洞被用于国家间的网络对抗,失去卫星通信控制的一方,通信、交通、能源和网络系统都可能遭受灭顶之灾。

由此看来,航空航天、电力、水利、石化、冶金、汽车这些关乎国计民生的关键基础设施,不仅安全防护严重滞后,甚至还存在防护能力几乎为零的情况。

零日反思

漏洞这个网络安全的顽疾,确实有不治恐将深之势。

每一个漏洞都是开启全球网络浩劫的入口,它让发现者有了危害社会的巨大能量,尤其是在网络空间国家博弈的情况下,掌握漏洞就如同掌握了军火武器资源。在漏洞“武器化”的当下,国家、企业与个人都应树立网络安全大局观念,将看不见的威胁转变成“看得见”的实力。否则,皮之不存,毛将焉附?

零日情报局作品

微信公众号:lingriqingbaoju

参考资料:

ZERODIUM:漏洞交易价格变更日志

数世咨询:《2019年网络安全大事记》