翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

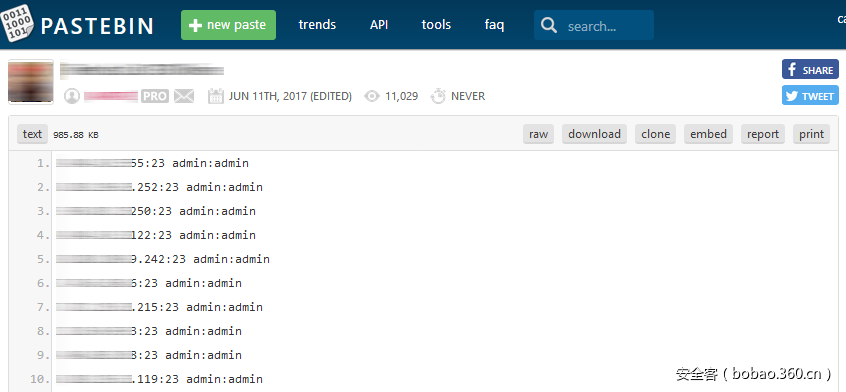

New Sky Security公司的安全研究员Ankit Anubhav从6月11日开始在Pastebin上发现了数千个完全可用的Telnet凭证。这些凭证可被用于增加DDoS攻击的体量。

由这些凭证组成的列表中包含一个IP地址、设备用户名和密码,而默认设备凭证的形式主要是 “admin:admin”、”root:root”等。这个列表包括143个凭证组合,其中有60个管理员和密码组合源于Mirai Telnet扫描器。

列表中共有33,138个条目,由于多名高级安全专家转发,它们在推特上非常火。撰写本文时,已有超过2.2万人查看了这条消息。

GDI Foundation公司的负责人Victor Gevers分析了该列表并在上周五下午共享了如下结果。

截至目前仅有1,775个Telnet凭证仍可用

Gevers指出,这个列表包含重复的凭证,实际上只有8,233个唯一的IP地址。其中多数IP地址都不再允许通过Telnet端口访问。他表示,到8月26日为止,2,174个IP地址仍然允许攻击者通过Telnet端口登录,在所公布的凭证中有1,775个仍然可用。

Gevers当时一直在告知设备所有人关于被暴露设备的情况。

已联系设备所有人和互联网服务提供商

Gevers在谈到工作进展时表示会尝试是否可以定位设备所有人;如定位不成功则会联系互联网服务提供商。并且他将以国家为单位理顺这些凭证,首先从欧洲国家开始,随后是美国和亚洲国家。另外,他指出,中国是重点排查对象。

他表示已联系到一些互联网服务提供商来确认报告内容,他们已开始在欧洲采取措施。他指出会在当天晚上再次扫描查看在过去的24小时中有多少Telnet端口得到修复。

Gevers表示,对查询仍然做出响应的IP多半来自路由器。这些设备他之前都没听说过,这就使识别进程的进展更加缓慢。

Gevers和其他人都希望能保护这些设备的安全,或者让设备下线,以免被僵尸网络操纵者劫持。