0x01 事件简述

自2022年08月28日起,360高级威胁研究分析中心监测到一起0day漏洞大规模勒索利用事件,事件等级:严重,事件评分:10.0。

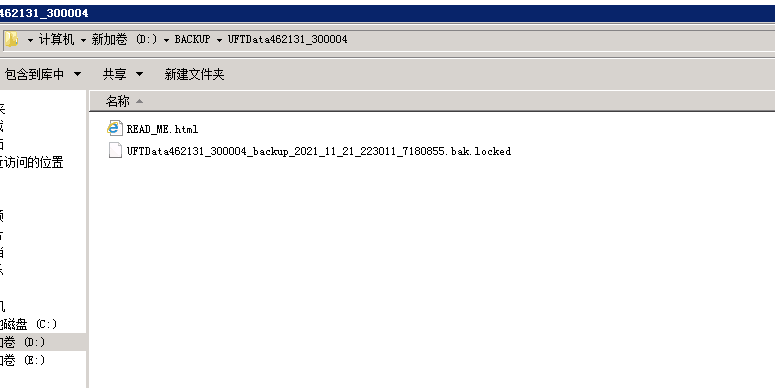

8月28日开始,360高级威胁研究分析中心接到大量反馈,用户计算机文件被.locked后缀的勒索病毒加密,截止当前,360反勒索服务已经确认来自该勒索病毒的攻击案例已超2000余例,且该数量仍在不断上涨。

对此,360CERT建议广大用户做好资产自查以及预防工作,以免遭受黑客攻击。

0x02 风险等级

360CERT对该事件的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 严重 |

| 影响面 | 广泛 |

| 攻击者价值 | 高 |

| 利用难度 | 高 |

| 360CERT评分 | 10.0 |

0x03 事件简述

8月28日开始,360高级威胁研究分析中心接到大量反馈,用户计算机文件被.locked后缀的勒索病毒加密,截止当前,360反勒索服务已经确认来自该勒索病毒的攻击案例已超2000余例,且该数量仍在不断上涨。

通过我们远程排查,目前可以确认黑客是利用了某CRM系统漏洞,通过webshell发起的攻击。

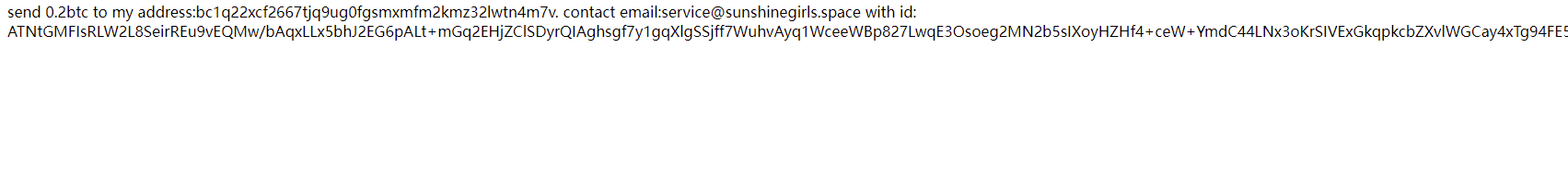

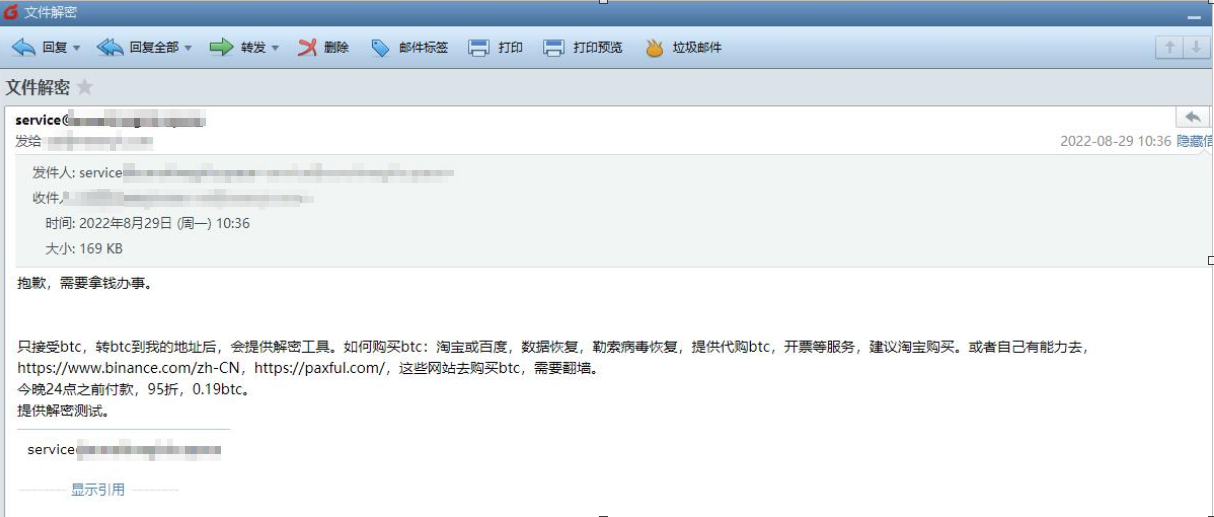

从病毒留下的勒索提示信息内容分析,该病毒与之前流行的TellYouThePass勒索病毒为关联家族,甚至不排除就是TellYouThePass的最新变种。该病毒会向受害者索要0.2BTC的赎金,这一价格比之前TellYouThePass家族的已知赎金提升了0.05BTC。

此外,通过与攻击者的沟通邮件可以肯定对方也是中文使用者,沟通全程使用中文进行对话,且语句非常自然并非“机翻”。

攻击来源

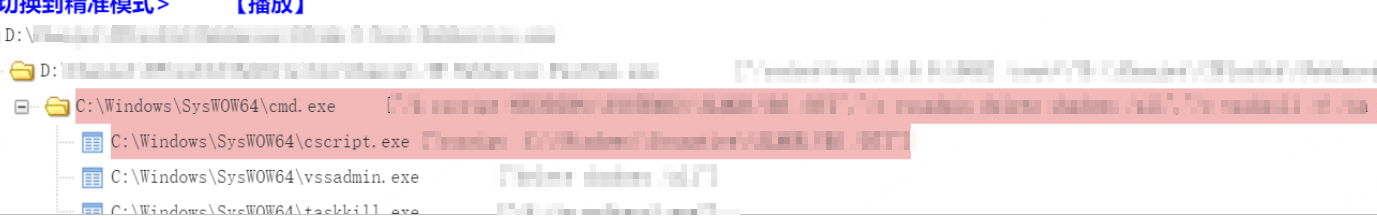

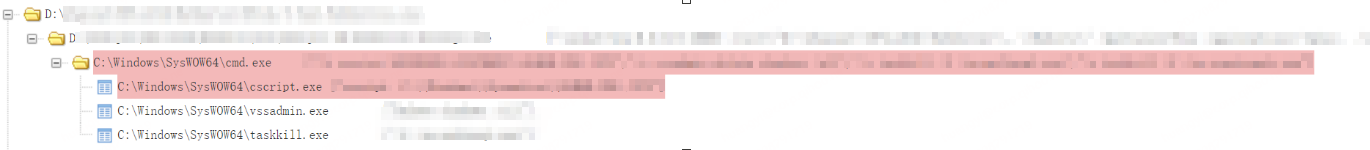

此次事件中,攻击者是针对暴露在互联网上的某CRM系统发起攻击,利用漏洞向目标机器上传PHP WebShell,并使用WebShell加密文件。进程树如下所示:

关联漏洞信息

对于此次勒索病毒传播所依赖的漏洞,推测为本月初发现的一个0day漏洞。

2022年8月5日,360漏洞云便收到漏洞情报:某流行企业财务软件存在0day漏洞。通过对其官方已发布的补丁和漏洞细节进行反复对比,确认此漏洞尚无补丁,为0day漏洞。

相关漏洞为WEB类漏洞,漏洞触发效果为RCE,漏洞触发过程为反序列化远程代码执行。

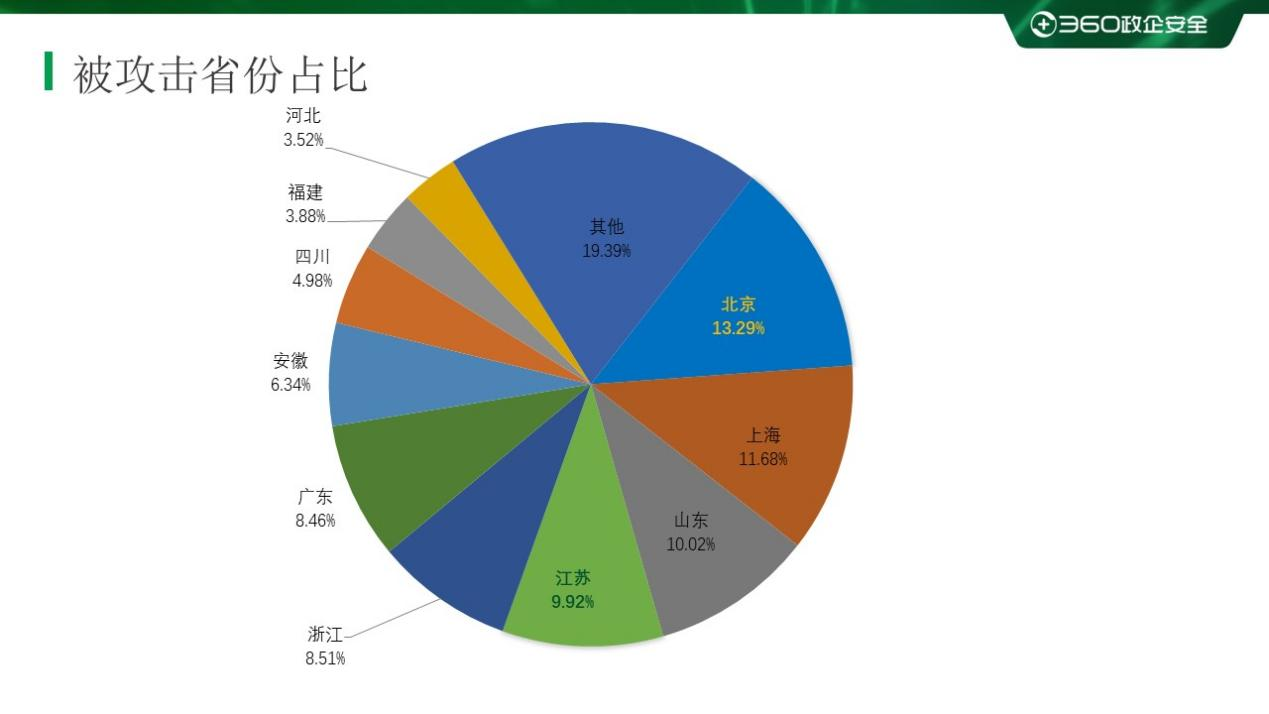

受到攻击地域分布统计

此次攻击从 8 月 28 日 21 时 30 分左右开始大规模爆发,一直持续到 8 月 29 日 1 时左右,截至当前360安全大脑观察到有1986台机器遭到攻击,统计地域分布如下。

0x04 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360企业安全云

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360城市级网络安全监测服务

360CERT的安全分析人员利用360安全大脑的QUAKE资产测绘平台(quake.360.cn),通过资产测绘技术的方式,对该漏洞进行监测。可联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

0x05 时间线

2022-08-29 360CERT发布通告