翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

安全研究员发现了两个未修复漏洞影响内嵌在多款主流浏览器中的扩展系统,如火狐、Safari和所有跟Chromium相关的浏览器如Chrome、Opera等。

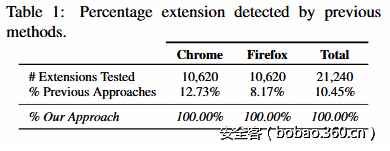

攻击者可利用这些漏洞暴露用户所安装的扩展,准确率为100%。攻击者可利用扩展信息判断出使用VPN或Tor流量的匿名用户或者创建广告资料。

第一个漏洞影响使用广泛的WebExtensions API

西班牙德乌斯托商业大学的两名研究人员和法国研究中心Enrecom的一名研究人员发现了这些漏洞。第一个漏洞影响跟基于Chromium浏览器(如Chrome、Opera、Yandex Browser和Comodo Dragon)的扩展系统有关。

这个扩展系统即WebExtentions API也用于新版的火狐、Edge、Vivaldi和Brave浏览器中。虽然研究人员并未在这些浏览器中测试,但他们认为它们也受影响。

这个WebExtensions API保护浏览器免受攻击者列出所安装扩展带来的风险。攻击者使用在每个扩展中所包含的以manifest.json文件形式存在的访问控制设置列出用户所安装的扩展。这个文件阻止网站检查任意扩展的内部文件和资源,除非对manifest.json文件进行了特别配置。

针对WebExtensions扩展的时序侧信道攻击

研究人员表示,他们发现了“针对访问控制设置验证的时序侧信道攻击”。他们发现使用Chromium WebExtensions API的浏览器在响应来自为恶意扩展存储在本地的文件的网站请求时耗费的时间要比合法但路径不对的扩展稍长。

chrome-extension://[fakeExtID]/[fakePath]

chrome-extension://[realExtID]/[fakePath]如此,研究人员就可以通过一系列针对目标的双重请求并记录浏览器的响应时间来推断出用户浏览器中所安装的是哪个扩展。这种方法适用于Chrome、Opera、Yandex Browser和Comodo Dragon。

老旧的火狐扩展系统也受影响

火狐也易受攻击。该浏览器目前是从老旧的基于XML的扩展API转向Chromium友好的WebExtensions API。由于后者尚处于开发阶段,因此开发人员并未进行测试,不过他们表示老旧的附件API也易受这种攻击的影响。另外,由于火狐会在从虚假扩展请求文件时会引发特殊错误,因此针对火狐的攻击更加准确。

第二个漏洞URI泄露影响Safari

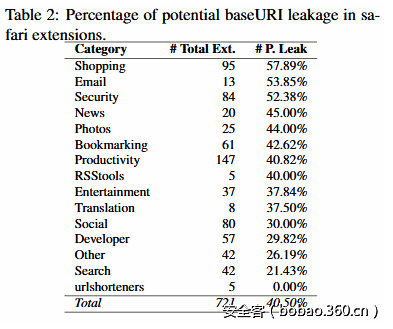

研究人员发现的第二漏洞是URI泄露,它影响Safaride 扩展模型。这些扩展并不会使用manifest.json文件来限制对扩展文件的访问权限,而是会为每个浏览器会话生成一个随机的URL,只有用户在使用浏览器的时候才能访问。

研究人员指出可通过多种方法泄露必要数据猜测出这些随机URL。研究表示,可将扩展的URL泄露在45%的测试扩展中。

漏洞未修复

研究人员表示,“我们负责任地披露了研究成果,而现在我们正跟多个浏览器和扩展的开发人员讨论提出正确的应对措施以缓解存在于当前和未来版本中的这些攻击。”

研究人员在题为《扩展崩溃:对浏览器扩展资源控制策略的安全分析》的论文中不仅详述了将这两个漏洞用于广告分析的方法,而且还详述了将漏洞用于恶意应用程序如目标恶意软件、社工或易受攻击扩展利用的方法。